Momentan stehen eine Menge Sicherheitskameras ungeschützt im Netz. Vor einigen Tagen machte eine Meldung über eine Firmeninsolvenz nach einer Ransomware-Infektion die Runde. Es gibt Sicherheitsvorfälle und Schwachstellen. Kleiner Sammelbeitrag rund um das Thema Cyber-Sicherheit.

Momentan stehen eine Menge Sicherheitskameras ungeschützt im Netz. Vor einigen Tagen machte eine Meldung über eine Firmeninsolvenz nach einer Ransomware-Infektion die Runde. Es gibt Sicherheitsvorfälle und Schwachstellen. Kleiner Sammelbeitrag rund um das Thema Cyber-Sicherheit.

Sicherheitskameras ungeschützt im Internet

Es ist das alte Problem: Die Leute kaufen eine Sicherheitskamera, nehmen diese in Betrieb und müssen natürlich per Internet auf deren Aufnahmen zugreifen. Absicherung dieser Zugriffe? Fehlanzeige, da kann jeder zugreifen.

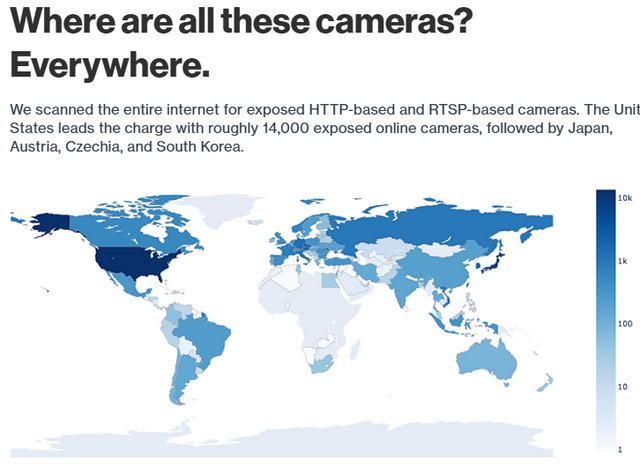

Sicherheitsforscher von Bitsight sind auf 40.000 ungeschützte Sicherheitskameras gestoßen, die ungeschützt per Internet zugänglich sind. Die Forscher berichten in diesem Blog-Beitrag (via) dass sie das gesamte Internet nach offenen HTTP- und RTSP-basierten Kameras durchsucht haben. Dabei wurden sie fündig. Die Vereinigten Staaten führen mit rund 14.000 exponierten ungeschützten Online-Kameras, gefolgt von Japan, Österreich, Tschechien und Südkorea. Aber auch in Deutschland scheinen einige solcher Kameras betrieben zu sein. Vom Abschalten der Sicherheitskameras über ausspionieren der überwachten Bereiche ist da für Dritte alles möglich. Falls jemand solche Kameras administriert, vielleicht kurz prüfen, ob der Zugang abgesichert ist.

Insolvenzen nach Ransomware-Angriff

Blog-Leser Heiko A. hatte mich bereits zum 13. Juni 2025 auf den WDR-Beitrag zur drohenden Insolvenz der Firma Fasana (in Euskirchen) hingewiesen. Nachfolgender Tweet verweist auf einen Artikel des Kölner Stadtanzeiger (leider Paywall) zum gleichen Thema.

Security-Insider hat einige Details aufbereitet. Die Papierserviettenfabrik Fasana erlitt zum 19. Mai 2025 einen Cybervorfall (wohl Ransomware). In den Druckern lagen Erpresserschreiben und die Maschinen konnten nur noch übermittelte Aufträge ausführen. In Folge geriet das Unternehmen mit 240 Mitarbeiter in wirtschaftliche Schieflage und hat Insolvenz angemeldet. Jetzt wird ein Käufer für das Unternehmen gesucht. Das ist übrigens kein Erstfall – kürzlich hatte ich über eine vermutete Cyber-Attacke auf Hotels der H-World-Group berichtet – und dabei ist mir dieser Artikel untergekommen. Das Maxx-Hotel in Aalen musste nach einem Cyberangriff dieses Jahr Insolvenz anmelden.

Sicherheits- und Ransomware-Vorfälle

Hier noch einige Kurzmeldungen zu Cybervorfällen und Ransomware-Infektionen, die mir die Tage untergekommen sind.

Baustoffunternehmen Leymann in Diepholz

Am 20. Juni 2025 informierte mich ein Blog-Leser über eine Ransomware-Infektion beim Baustoffunternehmen Leymann in Diepholz. Das ist ein lokaler Baustoffhändler, der dann 14 Standorte schließen musste. Die Kreiszeitung berichtet hier über diesen Vorfall.

Kanzlei Lutz Beck Grobosch GbR

Zum 23. Juni 2025 hat mich ein Blog-Leser darüber informiert, dass die Kanzlei Lutz Beck Grobosch GbR Opfer eines Ransomware-Angriffs geworden ist. Dabei sind wesentliche Systeme der Kanzlei verschlüsselt worden. Dürfte der GAU für die Kanzlei sein, da geht wohl nichts mehr.

Schweizer Bank UBS

Das Schweizer Medium Bluewin berichtet in diesem Artikel, dass ein Hacker erbeutete Datensätze der Schweizer Bank UBS veröffentlicht habe. Nach einem Cyberangriff auf Chain IQ sind sensible Daten von rund 130.000 UBS-Mitarbeitern, darunter auch die direkte Nummer von CEO Sergio Ermotti, im Darknet aufgetaucht. Chain IQ ist der zentrale UBS-Dienstleister für Beschaffungen.

Polizei in Mecklenburg-Vorpommern

Ganz böse hat es die Polizei in Mecklenburg-Vorpommern erwischt, die ihre Diensthandys nicht mehr verwenden können, sondern auf Funk zur Abfrage von Ausweis- und Halterdaten ausweichen müssen. Hintergrund ist, dass es einen Cyberangriff auf den Server zur Verwaltung der mPol-Geräte (Diensthandys) gab. Nun befürchtet man, dass die Angreifer auf die E-Mail-Konten der Diensthandys zugreifen könnten und hat die komplette Infrastruktur komplett abgeschaltet.

Es gibt wenig Details in der Pressemitteilung der Polizei, heise hat in diesem Artikel zumindest einige Informationen zusammen getragen. Eine kleine Anfrage des FDP-Abgeordneten David Wulff, hier als PDF einsehbar, lieferte im März 2025 einige Details. E-Mails werden über Microsofts Outlook-Dienst abgewickelt. Es wurden Lizenzen für ein Mobile Thread Defense-System (MTD) erworben.

Zur Remote-Verwaltung von Apps gibt es einige Angaben (siehe auch) – u.a. kommt der Begriff Face-ID vor. Face ID ist eine Technik zur biometrischen Gesichtserkennung bei iPhones und iPads des US-amerikanischen Unternehmens Apple – man kann also davon ausgehen, dass dort Apple iPhones als Diensthandys zum Einsatz kommen.

Es sieht so aus, dass das Mobile Device Management (MDM)-System auf dem Server angegriffen wurde. Preisfrage ist: Welcher Hersteller – gemunkelt wurde in diesem Kommentar etwas von Ivanti, die kürzlich eine Sicherheitslücke hatten. Brisant ist auch die Information in diesem NDR-Beitrag, dass Warnhinweise des BSI zu spät gesehen und beachtet wurden. Erst nach Hinweisen der Telekom seien die Smartphones und der Server abgeschaltet worden. Leider lief der Angriff bereits, so dass man nun die Scherben aufkehren muss und ansonsten den Deckel auf dem Topf hält, um möglichst wenig Informationen öffentlich werden zu lassen.

TP-Link-Router-Sicherheit

Verwendet jemand aus der Leserschaft TP-Link-Router? Deren Sicherheit ist gefährdet, wie die US-Sicherheitsbehörde CISA die Tage mitteilt. Es gibt einen Exploit für TP-Link-Router, der die Schwachstelle CVE-2023-33538 (CVSS 3 Score 8.8) ausnutzt.

Angreifer können Systembefehle remote ausführen. Viele der betroffenen Modelle sind End of Life und bekommen keine Firmware-Update. The Hacker News hat die Einzelheiten in diesem Beitrag zusammen getragen.

Weil es hier gerade passt – von AVM habe ich eine Meldung auf dem Schreibtisch, dass europäische Router-Marken ein hohes Vertrauen bei Nutzern haben. Das ist das Ergebnis einer YouGov-Umfrage mit 3.000 Teilnehmern. Für über 90 % der Nutzer sind Sicherheit, Zuverlässigkeit und Preis/ Leistung/ Service entscheidende Kaufkriterien. DSL-Router sind nach wie vor dominierend, jeder Dritte könnte schon Glasfaser nutzen. Und die FRITZ!Box-Router von AVM sind mit höchster Weiterempfehlungsrate angegeben. Details finden sich hier.

Hacker öffnen Ventile eines Staudamms

Gerade ist mir noch ein Tweet von Catalin Cimpanu auf BlueSky untergekommen, der berichtet, dass Hacker über einen schlecht gesicherten Zugang in eine Steuerungsanlage in Norwegen eingedrungen sind.

Unbekannte sind im April 2025 in das Steuersystem eines norwegischen Risevatnet-Sees-Staudamms eingedrungen und haben dessen Ablaufventil komplett geöffnet. Der Staudamm befindet sich in der Nähe der Stadt Svelgen im Südwesten Norwegens, und das Ablaufventil war vier Stunden komplett geöffnet, bis dies bemerkt wurde.

Laut Angaben des norwegischen Energieversorgungsunternehmens Energiteknikk war das aber keine Gefahr, da die Ablaufmenge kaum über die für den Staudamm vorgeschriebene Mindestdurchflussmenge lag. Mit 497 Litern pro Sekunde über dem Mindestwert hätte das Flussbett am Unterlauf bis zu 20.000 Liter pro Sekunde aufnehmen können. Das dürfte übrigens bereits in der Projektierung des Staudamms berücksichtigt worden sein. Gefahr besteht in der Regel nur, wenn ein Staudamm bricht und sich schlagartig in den Ablauf entleert.

Man geht davon aus, dass der Hack aufgrund eines schwachen Passworts für das über das Internet zugängliche Bedienfeld des Ventils möglich war. Das ist ein alltägliches Problem bei Steuersystemen in der Industrie (ICS). Details finden sich im Beitrag Risky Bulletin: Hackers breach Norwegian dam, open valve at full capacity, wo Cimpanu verschiedene Informationen zusammen getragen hat.

In obigem Beitrag Risky Bulletin: Hackers breach Norwegian dam, open valve at full capacity findet sich übrigens auch die Information, dass der Meta-Messenger WhatsApp im US-Kongress verboten wurde. Das US-Repräsentantenhaus stuft WhatsApp aufgrund fehlender Datenverschlüsselung auf dem Gerät und wegen der mangelnden Transparenz in Bezug auf den Schutz der Nutzerdaten als hochriskant ein. Microsoft Teams, Wickr, Signal, iMessage und FaceTime seien wohl akzeptable Ersatzlösungen.

Kassenärztliche Informationskampagne zur IT-Sicherheit

Die Kassenärztliche Bundesvereinigung (KBV) greift das Thema IT-Sicherheit in Praxen auf und will für mehr Sicherheit sorgen. Regelmäßige Informations- und Schulungsangebote zum Schutz vor Cyberkriminalität sollen helfen. Bei Relevanz/Interesse: heise hat das Thema in diesem Artikel aufgegriffen.

BSI: Immer weniger Schutz vor Cyberkriminalität

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) beklagt sich, dass immer weniger Menschen sich vor Cyberkriminalität schützen. Trotz anhaltend hoher Bedrohungslage verwenden Menschen weniger Maßnahmen als noch in den Vorjahren zum Schutz vor Gefahren im Internet, so der Cybersicherheitsmonitor 2025.

Eine Mehrheit der Verbraucherinnen und Verbraucher schützt sowohl Benutzerkonten als auch Geräte nur unzureichend vor möglichen Angriffen. Nur 34 Prozent geben etwa an, die Zwei-Faktor-Authentisierung zu verwenden. Im Jahr 2023 lag der Anteil noch bei 42 Prozent der Befragten. Auch automatische Updates hatten 2023 noch 36 Prozent aktiviert, während 30 Prozent Updates regelmäßig manuell durchführten. 2025 sind beide Anteile gesunken – auf 27 Prozent bei den automatischen und 24 Prozent bei den manuellen Updates.

Der wachsenden Sorglosigkeit in der Bevölkerung stehe eine hohe Betroffenheit gegenüber, schreibt das BSI. Zwar geben mit sieben Prozent etwas weniger als noch in den Vorjahren an, in den letzten zwölf Monaten von Cyberkriminalität betroffen gewesen zu sein. Keineswegs rückläufig sei jedoch der Anteil von Menschen, die eine Straftat im Internet mit finanziellem Schaden erlebten: Zwei Prozent der Befragten erlitten allein im Vorjahr einen finanziellen Schaden durch Cyberkriminalität.

Kann man feststellen und beklagen. Aber welchen Schluss ziehen wir daraus? Mein Schluss: Automatische Updates leisten nicht das, was sie versprechen, sondern die Leute werden mit Funktions-Müll oder kaputten Updates überflutet und schalten ab, was abzuschalten geht. Und die 2FA scheint schlicht nicht praxisgerecht zu sein – anders kann ich mir den Rückgang nicht erklären. Oder wie seht ihr das?

BSI und ProPK veröffentlichen gemeinsam zwei neue sowie drei überarbeitete „Checklisten für den Ernstfall" mit Handlungsempfehlungen im Falle von u.a. einer Infektion mit einem Schadprogramm oder Betrug beim Onlinebanking. Die Checklisten ebenso wie der Bericht zum Cybersicherheitsmonitor 2025 sind auf den Webseiten von BSI und ProPK abrufbar.

Cybersicherheits-Trends

Sicherheitsanbieter aDvens hat in einer Mitteilung darauf hingewiesen, dass es 2024 rund 14 Prozent mehr Cyberattacken als noch im Vorjahr gab. Zu den häufigsten Angriffsvektoren gehörten dabei Phishing (inkl. SMShing, Vishing, Quishing, etc.) sowie das Ausnutzen von geleakten Account-Informationen, nicht adressierten Schwachstellen und falsch konfigurierten Komponenten. Dabei wurden folgende Trends festgestellt.

- Künstliche Intelligenz: KI war im Jahr 2024 omnipräsent – auch bei der Cybersicherheit. Cyberkriminelle haben massiv auf den Einsatz von künstlicher Intelligenz gesetzt, sei es, um Scam- oder Phishing-Nachrichten zu erstellen oder um adaptive und sich weiterentwickelnde Malware zu programmieren.

- Datendiebstahl: Der Diebstahl von Daten rückt immer weiter in den Vordergrund – über alle Sektoren und Organisationsformen hinweg. Besonders beliebt ist dabei der Diebstahl von Identifiern zum Beispiel durch den Einsatz von Infostealern.

- Ausnutzung von Schwachstellen: Die Anzahl der veröffentlichten Schwachstellen ist 2024 um knapp 39 Prozent im Vergleich zum Vorjahr angestiegen. Angreifer konzentrieren sich dabei besonders auf Schwachstellen in sicherheitsrelevanter Software, z. B. Software zum Schutz des Perimeters oder in Access-Control-Lösungen.

- Cloud: Mit der zunehmenden Verbreitung von Cloud-Lösungen werden diese auch immer häufiger ein Ziel von Angriffen – bis hin zur Löschung oder dem Transfer ganzer Tenants. Dafür setzen Cyberkriminelle oft auf gestohlene Zugangsdaten oder Konfigurationsfehler.

- Industrieumgebungen: Immer häufiger werden Industrieumgebungen Ziel von Cyberangriffen. Diese sind oft von besonderer Wichtigkeit für Unternehmen, Gemeinden oder die breite Öffentlichkeit.

80 Prozent der Angriffe sind dabei auf gestohlene Nutzerdaten zurückzuführen. Es werden entweder Accounts und Passwörter verwendet, die bei einer früheren Cyberattacke gestohlen wurden, oder solche, die im Dark Web gekauft wurden. Insgesamt hat sich die Angriffsfläche im vergangenen Jahr auch vergrößert. So wurden 2024 rund 39 Prozent mehr Schwachstellen veröffentlicht als im Jahr zuvor. 244 dieser Schwachstellen wurden aktiv von Cyberkriminellen ausgenutzt. Quelle ist der Threat Report 2024/2025 von aDvens (Abruf nach Registrierung).

MVP: 2013 – 2016

MVP: 2013 – 2016

Gegen Ransomware hilft ein vernünftiges Backupkonzept.

Wenn eine Firma wegen eines Ransomwarevorfalls Insolvenz anmelden muß, dann hatte die Firma wohl kein vernünftiges Backupkonzept.

Regelmäßige Backups (idealerweise täglich) auf Offlinemedien, mehrere Backupgenerationen, Backups mindestens in anderer Brandzone, besser außer Haus aufbewahren, etc. etc.

Und bzgl. Ransomware ist es zwingend erforderlich, die Benutzer entsprechend zu schulen, denn 90% aller Ransomware kommt per Email in die Firma.

Wobei entsprechende Sicherheitslösungen auch entsprechende Emails automatisch ausfiltern sollte.

etc. etc.

Zusätzlich zu Backup:

– Applocker aktivieren und damit auch die temporären Ordner und den Desktop sperren.

Wie soll dann die Ransomware gestartet werden können, wenn die Benutzer ohne Adminrechte keine Schreibrechte in den Ordnern haben, aus denen heraus man Programme starten darf?

Das ginge dann nur über Ausnutzung von Sicherheitslücken, daher regelmäßig und zügig Updates machen.

– Die Produktions-Computer dürfen keine Verbindung zum Internet oder zum Verwaltungs-Netzwerk haben.

– keine Admin-Rechte für normale Benutzer, auch nicht für den Besitzer der Firma und nicht für den Geschäftsführer.

Das System einmal fertig einrichten und dann versiegeln.

– emails radikal filtern.

PDFs erstmal durch ghostscript schicken, um Scripte zu entfernen.

Emails mit exe im Anhang sofort löschen.

Emails in bekannte Absender-Ordner einsortieren.

Alle Emails, die nicht einsortiert wurden, sind automatisch verdächtig.

Emails soweit wie möglich nur als reinen ASCII Text zulassen, ohne HTML-Briefpapier und Sonderschriften und ohne Anhänge.

Ein Kunde sollte mit reinen Worten ausdrücken können, was er will.

– PDFs nur mit Sumatra anschauen, weil das keine Scripte kann.

Kunden müssen nämlich keine Formulare im PDF schicken.

"– keine Admin-Rechte für normale Benutzer, auch nicht für den Besitzer der Firma und nicht für den Geschäftsführer." Das mit dem Besitzer bzw. Geschäftsführer hält man genau 1 Minute durch wenn er darauf besteht. Denn der Administrator ist weisungsgebunden. Er kann es sich schriftlich geben lassen und davor waren. Verhindern kann er es nicht.

> Gegen Ransomware hilft ein vernünftiges Backupkonzept.

Wie abgedroschen; nun gut. Wenn Sie von 'vernünftig' sprechen, wäre aber auch ein dringender Hinweis auf den Vektor "Inhibit System Recovery" (1) angezeigt gewesen.

(1) https://attack.mitre.org/techniques/T1490/

Es gibt auch mit Backups Probleme. Einfach nur ein Restore wird nicht helfen:

1. Wie sind die Angreifer eingedrungen? Die Lücke ist nach dem Restore nicht geschlossen. Hier muss Forensik betrieben werden.

2. Ab welchem Zeitpunkt sind die Backups sauber? Mit dem Restore von gestern wird deren Remote-Zugang wieder ausgerollt, welcher vor 13 Wochen installiert wurde.

3. Wurden Silver- und Golden Tickets im AD erzeugt? Dann reicht es nicht einfach nur die Passworter zurückzusetzen.

4. Gibt es User im AD, welche dort nicht hingehören?

Die Liste könnte man beliebig fortsetzen. Ja, ein Restore geht fix, nur wenn ich es falsch mache, geht das Spiel zwei Tage später wieder von vorne los. Dazu kommt dann häufig noch eine gewisse Strukturlosigkeit mit alten Accounts, welche nie gelöscht wurden und unzureichendem Logging. Das auseinander zu dröseln und in der Stresssituation die Ruhe zu bewahren geht fasst nur mit Support von extern.

5. Wurde die Hardware (Firmware/UEFI/IPMI) ggf. verseucht?

Wenn ja, dann bringt das Zurückspielen von BackUps nichts. Wer wirklich auf Nummer sicher gehen will, muss auch die Hardware ersetzen. Das kostet enorm Zeit und Geld. Und beim Ersatz von Hardware wird dann gerne mal irgend IoT-Billig-Gerät übersehen, in dem eine Backdoor hinterlegt wurde.

Am besten tritt der Ransomware-Befall niemals ein.

sorry @R.S. das ist Quatsch.

> Gegen Ransomware hilft ein vernünftiges Backupkonzept.

du stellst den Zustand wieder her, in dem du angegriffen wurdest, mehr nicht.

Backup ist ein Baustein, der deine Daten wiederherstellen kann, mehr nicht.

GEGEN Ransomware hilft es dir Null.

Und wie kommt Ransomware aufs System?

Doch zu 90% über Emails.

Ja, man stellt den Zustand her, zu dem man angegriffen wurde.

Und wenn man, wie genannt, über Emails angegriffen wurde, hat man nach dem Restore (nicht nur Daten, sondern auch Betriebssystem!) wieder ein sauberes System, da die entsprechende Email gar nicht im Backup enthalten ist.

Und das wichtigste in einer Firma sind die Daten und nicht die Hardware und Software. Hardware und Software kann man ersetzen, die Daten aber i.d.R. nicht.

Falschaussage! Denn Du weißt nie, ob die Golden Tickets TGT exfiltriert wurden. Das einfache Herstellen aus einem Backup hilft da wenig. Ein Angreifer kommt später ungehindert zu vollen Adminrechten wieder rein.

Erst ein zweifacher(!) KRBTGT-Password-Reset binnen weniger Stunden minimiert das Risiko. Die wenigsten wissen das und wundern sich später, warum sie sich wieder Ransomware eingefangen haben. Oder wusstes Du das? Ich bezweifle das.

Gleiches gilt für entwendete CA Private Keys wenn Du eine PKI mit AD AutoEnrolling hast.

Nein wenn Du platt gemacht worden bist, nutze die Gelegenheit alles von Grund auf sauber neu zu machen. Da nimmt niemand ein AD aus einem Backup mit den Trümmern und Resten, die genau den GAU ermöglicht haben.

Wie meinte einst ein Charakter mit Namen Vaas in einem Videospielgame, was Wahnsinn ist?

https://www.youtube.com/watch?v=rKMMCPeiQoc

@R.S. Nein, es gibt 2 grobe Arten des Angriffs. Schnell rein, alles kaputt schlagen, Geld erpressen oder rein, umschauen und irgendwann zuschlagen.

dein Backup ist in keiner der Varianten ein Hilfsmittel GEGEN Ransomware, sondern nur eine Korrektur eines Fehlers, der begangen wurde.

dort Wiederherstellung ist wichtig, das steht außer Frage, aber es ist kein Schutz oder Mittel gegen das Problem.

Das Problem bei einem Angriff ist, dass man diesen als Firma melden muss.

Dann kommt die Staatanwaltschaft und nimmt die Geräte zur forensischen Untersuchung mit.

Heißt, Du darfst erstmal eine gewissen Menge an Servern ersetzen.

Dazu kommt, dass jeder Client kompromittiert sein könnte.

Kann man sich jetzt entscheiden, ob man jeden Client auf Herz und Nieren prüft, ob er einen Rootkit hat oder das BIOS/UEFI kompromittiert ist.

Neuinstallation muss auf jeden Fall sein. Je nach Anzahl der Mitarbeiter ist ein Neukauf der Clients billiger.

Dazu kommen externe Datenträger (USB-Sticks/Festplatten) der User, die ebenfalls kompromittiert sein könnten – also die Client komplett "einsperren" und alles deaktivieren, was externe Daten liefern könnte – damit User nicht Ihre persönlichen "Backups" einspielen.

Die AD mit allen OU-s und alle Server wieder installieren .. dauert.

Was ist mit der Cloud? Wenn man mit Azure angebunden war, könnten auch dort Fragmente liegen. Nutzt man den gleichen Tenant? oder macht man einen neuen?

Wie bin ich in dieser Zeit erreichbar? Mail?

Wie sieht es mit Peripherie aus? Sind Router, Switche und Drucker ebenfalls kompromittiert und müssen ersetzt werden?

Die Beschaffung der Neuen Hardware und die Downtime sind die Gründe, warum Firmen nach einem Angriff pleite gehen – nicht (oder nicht in erster Linie) die Daten.

Bei all diesen Problemen, ist ein Backup der Daten zwar wichtig, aber erstmal nicht zu gebrauchen, bis ich meine IT-Landschaft wieder online habe. Und selbst dann kann ich nur granular Daten wieder herstellen. Ein Desaster-Recovery kann ich nicht anwenden, weil ich ja nicht weiß, welchen Schadcode ich das mit gesichert habe.

Und wenn Du das "überlebt" hast, kommt nach einem Jahr die Staatsanwaltschaft und bringt Dir die beschlagnahmten Geräte wieder – dann darfst die Entsorgung auch noch bezahlen, weil Du die Geräte bestimmt nicht mehr einsetzen willst.

Was sind denn "Sicherheitskameras"? Ist das Greenwashing für "Überwachungskameras"?

> … Greenwashing …?

Nein, es ist vielmehr Neusprech (https://de.wikipedia.org/wiki/Neusprech).

"Und die 2FA scheint schlicht nicht praxisgerecht zu sein – anders kann ich mir den Rückgang nicht erklären. Oder wie seht ihr das?"

– 2Fa wird aber meistens schlecht erklärt. Teilweise bekommt man mehrere Wiederherstellungsschlüssel. (wozu auch immer) Der Hinweis den QR Code zu sichern mit dem der 2FA Eintrag angelegt wird, wird allerdings nicht im Einrichtungsprozess erklärt. Das steht nur im der Beschreibung zu meinen Reiner SCT Authenticator drin.

– Die Erzeugung der Schlüssel wird zwangsläufig in einer App integriert. Je mehr Firmen damit anfangen, desto geringer wird die Akzeptanz werden. Niemand wird sich mehrere Apps installieren, nur um bei unterschiedlichen Anbietern 2FA zu nutzen. Und wenn das Telefon mal defekt ist muss man alles neu einrichten.

Steam und das Blizzards Battle.net sind dafür gute Beispiele. Bei Steam geht es nur über eine Steam eigene App. Beim Battle.net immerhin alternativ noch über einen Digipas go 6. Wenn die CR2032 in dem Handgerät mal leer ist, dann nicht mehr. Neue One button Authenticatoren werden nicht mehr vertrieben.

Bei O2 wird man beim Login zwangsweise mit SMS Codes beglückt. Eine Einrichtung für den Reiner SCT Authenticator oder Google Authenticator ist nicht vorgesehen.

Dann gibt es letztendlich noch Onlineshops die es nicht anbieten. (Cyberport, Conrad Electronic, Media Saturn Markt…)

Abschließend würde ich sagen, der Gesetzgeber muss das regeln. Weshalb erlässt niemand ein Gesetz, das ein Online Dienst oder Shop in der EU 2FA anbieten muss. Am besten in einer Form, dass es mit offenen Standards kompatibel ist. Zeil wäre es dann, dass alle Konten in einer App oder einem Hardware Authenticator verwaltet werden können.

Das lässt sich leicht lösen. 2FA wird Pflicht, kein Konto ohne TOTP oder andere Verfahren. Die meisten sind einfach nur zu bequem und denken dass bei Ihnen nix zu holen ist.

2FA ist aber nur dann sicher, wenn 2 Geräte im Einsatz sind.

Beispielsweise O2-Login: Sie SMS wird i.d.R. auf das Smartphone gesendet, von dem aus man sich einloggen will.

Damit kann Schadsoftware aber den 2. Faktor abgreifen und es ist nicht viel sicherer als 1FA.

Sicherer wäre es, wenn man sich am PC bei O2 einloggt und die SMS dann ans Smartphone geht.

Oder wenn man sich am Smartphone einloggt und die SMS an ein anderes Handy/Smartphone geht.

Königslösung bei 2FA sind separate Hardware Authenticatoren wie der genannte Reiner SCT Authenticator.

Die Hardware Authenticatoren lassen sich nicht von außen angreifen.

Oder es werden Passkeys verwendet.

Richtig. Und das ist bei mir der Fall. Die O2 SMS kommt auf meinem LTE Router an. Von dort wird sie dann über den PC abgerufen. Ein Nutzen ist nicht gegeben. Sie an meine T-Mobile Karte umzuleiten ist nicht möglich. Damit würde die SMS auf meinem Nokia 6030 ankommen.

2FA als Pflicht – wäre ich sofort dabei, wenn ich nicht gezwungen würde, den 2. Faktor über eine App zu liefern, die es dann wieder nur bei Google gibt für die Android-Welt. Da komme ich nämlich nicht ran, da ich bei Google nicht registriert bin (bei Apple selbstverständlich auch nicht) und damit nicht auf den Playstore zugreifen kann.

Deswegen kann ich seit 2FA schon keine Onlinezahlungen mittels Kreditkarte mehr machen und andere 2FA nicht nutzen, die ich durchaus gerne nutzen würde, da das Konzept an sich ja sinnvoll ist.

Na ja, das ist aber selbstauferlegter "Verzicht" – es gibt durchaus auch andere Lösungen.

Ich nutze bspw. eine virtuelle Prepaid-KK, die ich bevorzugt für solche (relativ) anonym zu haltenden Online-Käufe nutze, und da gibt's neben einer App auch 'n Web-Frontend.

Allerdings wäre eine Nutzung auf dem gleichen die Zahlung beauftragenden Gerät natürlich widerläufig dem Sinn von 2FA – da soll ja bewußt ein anderes Gerät zwecks Authentifizierung zum Einsatz kommen und dieses unterstützte Geräteportfolio ist nunmal natürlicherweise begrenzt.

Sideload oder die Nutzung von Alternativen App Stores für Android ist für sicherheitskritische Apps sicherlich keine Option.

Ich besitze bis jetzt noch kein Smartphone. Deswegen habe ich mir den Reiner SCT Authenticator gekauft.

Ein Google Account hatte ich mal von 2018 bis 2024. Nachdem Google zur Altersverifizierung ein Selfi oder eine Kopie des Ausweises haben wollte, habe ich es gelöscht. Neuanlegen ist nicht mein Ziel.

2fa ist oft einfach ein Störfaktor. Ein token oder das Handy zu zücken und einen TOTP ist wohl akzeptabel, wenn von außen eine SMS oder E-Mail geschickt wird, die dann nicht ankommen oder drei Minuten brauchen, sind die Leute halt einfach nur genervt. Auch der Übertrag auf ein neues Endgerät ist nicht in allen Fällen gerade einfach. Toll ist es, wenn man dann wieder auf einen Brief warten muss, um sich wieder mit dem neuen Endgerät authentifizieren zu können. Es ist wie immer in der IT, man fragt sich oft ob die Entwickler ihr eigenes System auch nutzen müssen.

Und da ist sie wieder, die heilige Trinität aus Windows, AD und Office… einbalsamiert in etlichen Lagen Schlangenöl. Und die Schafe folgen weiterhin den meinungstarken aber wissensschwachen Hohenpriestern, die da rufen:

Ihr müsst Buße tun und mehr Glauben. Mehr Schlangenöl nutzen und die neuste Übersetzung des Wortes aus der heiligen Stadt Redmond lauschen, eh kaufen, damit alles besser wird. Sicherheit gibt es nur, wenn Ihr eueren Wohlstand (Geld), die kostbare Lebenszeit (Effektivität), das gefährliche Wissen (Privatspäre) und die Eigenständigkeit (Souveränität) ganz in die Hände der einzig wahren Gottheit gelegt habt.[1]

Amen!

[1] im Jenseits natürlich nicht hier auf Erden

wo etwas zu holen ist, wird es versucht. Bei OS mit 0,01% Marktanteil macht sich keiner die Mühe, das ist alles., denn der absolute Umsatz wäre viel zu gering.

Windows ist das beste Antivirus bzw. Schutzschild für Linux und Co., hätte Linux den Anteil den Windows im Desktop Bereich hat, würden sich die Angriffe auf Linux konzentrieren und dort poppen auch regelmäßig Zero Days auf die schon Jahrelang im System schlummern. Ist der Angreifer erstmal im System spielt es auch keine Rolle mehr ob der Datenbankserver am Ende auf Windows oder Linux aufgesetzt wurde, da die Datenbanken meisten selber genug Löcher haben um sich darauf Zugriff zu verschaffen.

Dazu gibt es den gewichteten F-Score / F1-Score:

Deine "Schutzschild" Theorie ist ein Märchen.

Wie wäre es mit Wissenschaft und wissenschaftlichen Methoden statt "Glauben"? Nimm als Basis einfach nur die gemeldeten CVEs, die ausgenutzte CVEs und die Marktverteilung beider Systeme.

Unternehmen, die GNU/Linux-Clients als Desktops oder bereits nur als Terminals zur Einwahl auf RDP Terminalserver im Einsatz haben, sind F-Score bereinigt signifikant besser aufgestellt in allen Aspekten der Sicherheit, des BC und Verfügbarkeit.

Ich kann zwar deine Behauptung nicht widerlegen und da magst vermutlich recht haben aber deine Argumente sind BS. natürlich werden mehr CVEs in der MS Welt gefunden und gemeldet. Das sind nun mal mit Abstand die meist verbreiteten Systeme und diese bekommen dadurch auch die meiste Aufmerksamkeit bei der Suche nach CVEs.

Das ist ein bisschen wie "Die meisten Haiangriffe finden im flachen Wasser statt" – Ja, no shit Sherlock, that's where the people are…

Falsch! Es wird nicht besser!

Werft doch bitte mal einen Blick in die CVEs. Hier aktuelle Zahlen aus 2024!

Linux-Kernel: 3.529 CVEs

Windows: 1.119 CVEs.

Das ist nicht verwunderlich, da Open Source Software schon immer mehr Schwachstellen offen dokumentiert und einfach gefixt hat als Closed Source Software.

Nun schau Dir mal die Gewichtung schwerwiegender CVEs > 9 an.

Linux: 3

Windows: 53

Merkste was?

Bei der Story mit den Kameras vermisse ich dass mal jemand Ross & Reiter nennt. Welche Kamera und wie ist die direkt im Internet erreichbar? Denn ich was bei mit mit einem haushaltsüblichen Router (mit uPnP angeschaltet) als Netzanbindung eine Webcam oder was auch immer für ein Netzwerkgerät anschließe, ist das nicht direkt aus dem Internet erreichbar.

Für mich klingt es so als hätte man einfach öffentliche IP-Bereiche nach frei zugänglichen RTSP-Streams oder Vergleichbarem auf HTTP(S) gescannt – ohne einen bestimmten Hersteller und ohne Ausnutzen eventuell bekannter herstellerspezifischer Sicherheitslückem.

Nach einem solchen Angriff reicht es eben nicht aus nur ein Backup zu haben, denn aus dem Backup darf man maximal einzelne Dateien oder Datenbanken wiederherstellen, aber keine Systeme. Alles drum herum, also AD, Netzwerk inkl. Switch, Router, PCs und Co. gehören komplett neu aufgesetzt. Ja selbst bei Druckern ist Vorsicht geboten und ggf. bei allen ein Firmware Update notwendig.

Das kostet Zeit und Ressourcen und wer diese Zeit nicht überbrücken kann ist am Arsch.

naja wenn ein Ransomware-Befall eine Firma in die Insolvenz treibt,ist es grundsätzlich nicht gut gestellt um die Firma und dadurch dann auch kein wirklicher Verlust… je schneller weg umso besser für die Kunden & Co.

No Mercy!

@Chris

früher machten Firmen im Sommer komplett dicht und haben auch überlebt… (bzw. Bau Branche im Winter)… gibt sogar heute noch Firmen die das so handhaben.

Wie Lange brauchst du den um alles wieder aufzusetzen? Tage? Wochen?… wenn du länger brauchst, hast den falschen Job und gehörst gefeuert!

Früher haben Firmen auch nur gejammert wenn sie rote Zahlen schrieben, heut jammern sie ja schon wenn sie pro Quartal nicht mehr Gewinn machen…

Unser Versicherungsvertreter meinte mal, in der heutigen schnellebigen Zeit kann eine Firma je nach Gewerbe schon nach 5 Tagen ohne IT in der Regel schon Insolvenz anmelden. Und eine komplette IT Landschaft sauber wiederherzustellen ist ab einer gewissen Größe eine Herkulesaufgabe.

Und wenn die Baufirma im Sommer getroffen wird, keine Aufträge mehr annehmen kann, kein Material bestellen kann? Keine Reserven für die Wintermonate anhäuft? Eine geplante Pause ist was ganz anderes als ein ungeplanter Ausfall.

Und wie lange man braucht seine System wieder aufzusetzen, womit es ja nicht getan ist da man bei der Neuaufsetzung sicher ein anderes Sicherheitsniveau angeht, kann man nicht pauschalisieren. Mal eben ein AD, Mails und ein paar Laufwerke aufsetzen ist sicher nicht das Problem.

ach ja und du kannst also nur Bestellungen über die IT auslösen im Notfall… schriftlich, telefonisch usw. geht nicht? Junge Junge… ja ist dann aufwendiger als wenn schön alles im Warenwirtschaftssystem abläuft, aber funktioniert auch! Stift und Papier ;-P

Wenn du Schlau bist hast du die Hardware direkt als Ersatz fertig konfiguriert auf Halde liegen… dann musst du nur noch alles umstöpseln und das Datenbackup einspielen… Redundanz ist ja keine Erfindung der Neuzeit. Klar musst auch da weitere Anpassungen vornehmen, da sich im Laufe des Betriebs ja auch einiges ändert, aber es hilft dir innerhalb Stunden ein Notbetrieb aufzuziehen…

Aber ja ich verstehe ist ja alles totes Kapital und mit jedem Quartal mehr mehr mehr eben nicht vereinbar!

Tja ist aber halt der Unterschied zwischen Insolvenz und weitermachen

;-P

und ja der Aufwand skaliert natürlich mit der Größe der Firma, aber da skaliert ja im allgemeinen auch die Zahl des Personals und das Geld das da ist.

Hat ausserdem den Vorteil das die Forensik über die Hardware hermachen kann… ohne den weiteren Betrieb zu beienflussen… Das du die Berchtigungen natürlich neu vergeben musst und PW ändern usw. ist das Kleine 1×1 muss man nicht extra erwähnen.

Und dann baut man seine Netztwerke auch entsprechend auf das Produktionsnetzwerk ist ein seperates Netzwerk nicht nur Virtuell abgeschottet, sondern komplett hardwaremässig getrennt.

ebensowenig wie die Tipse in der Buchhaltung direkten eMail Zugang braucht… die kriegt die Daten nachdem alles was von aussen reinkommt durch diverse Stationen gfelaufen und gefiltert ist.

Wenn eine Tipse auf nen Malware in der Mail klicken kann hat die IT bereits versagt.

Ich frag mich immer wieder wie die Menscheit überhaupt soweit kommen konnte.

@Luzifer

> Wie Lange brauchst du den um alles wieder aufzusetzen? Tage? Wochen?

Wochen. dcpromo, enter, ok ist nicht der Zustand, den du willst.

du analysierst, wie du angegriffen wurdest und dann änderst du Prozesse, Verhaltensweisen, integrierst evtl zusätzliche Software und fährst erst Mal nur Notbetrieb..

bei einem Kunden war der Angriff der Auslöser endlich die 12 Domänen zu beerdigen. das machst du nicht an einem Nachmittag.

die Firmen sind ja anfällig, weil sie oft noch nichts etabliert haben. die fangen bei Null an

> und dadurch dann auch kein wirklicher Verlust… je schneller weg umso besser für die Kunden & Co.

und vor allem für die ordentlich arbeitenden Unternehmen, Geschäftsführer und IT Verantwortlichen.

Jene, die der IT Sicherheit auch die gebührende Priorisierung und Bedeutung beimessen. Wo IT nicht als notwendige Kostenstelle sondern als strategisch elementar für den Fortbestand eines Unternehmens verstanden wird. Dort wo frei von Ideologien, religiösen Systemfragen und vom Marketing durchtrieften Hochglanzprospekten objektiv und faktenbasierte Entscheidungen getroffen werden.

Ich kann mir den Rückgang von 2FA damit erklären, dass viele es – wo möglich – deaktivieren, weil es überhandnimmt und einfach nur noch nervt.

Als Admin kennt man das zur Genüge, wenn man auf diverse Clouddienste zugreifen muss. Praktisch jeder Dienst ist mittlerweile per 2FA abgesichert – da zückst du täglich mehrfach das Handy, nur um dich zu authentifizieren.

Und nicht jeder Dienst erlaubt denselben Authenticator: Manche haben ihre eigene App, andere setzen auf völlig unterschiedliche Authentifizierungsdienste.

Ja, aber ist das nicht eigtl. nur ein Bequemlichkeits"problem"?

Für das Ansinnen nach – manchmal ja auch nur gefühlt – mehr Sicherheit muß eben ein wenig von der freiheitlichen Bequemlichkeit geopfert werden.

Wenn ich mir dadurch Ärger und Aufwand, bspw. wg. Betrugsdelikten aufgrund von Identitätsdiebstahl, ersparen kann, bin ich gern zu präventiver "Mehr"arbeit und Zeitaufwendung bereit.

Und mal ehrlich: hier ist die Rede von 2FA/MFA-Prozessen, die auch nicht den übrigen Alltagsablauf stundenlang hemmen.

Vllt. sollten wir alle mal wieder mehr Geduld lernen und wert schätzen.

Was mich am meisten bei 2FA nervt sind die ständigen Telefonwechsel wo man die 2FA für die Anwender wieder löschen muss weil das alte Telefon Defekt, gelöscht oder nicht greifbar ist. So gut wie Anwender ist in der Lage mal seine 2FA selbstständig auf ein neues Gerät zu übertragen, aber sich dann bei der IT melden das die 2FA nicht funktioniert und so tun als wenn es ein Systemproblem ist.

Das Problem ist schlichtweg, daß keiner der Hersteller willens ist, abgeschottete Netze zu unterstützen.

Und kommt mir nicht mit Fortibums – die sind Teil des Problems. (google CVE Fortinet)

Ich brauche für die Firewall entweder Endpunktlisten oder FQDNs, keinen Wildcard-Krims wie *.teamviewer.com.

Weiters brauche ich für den DNS-Filter so präzise wie möglich Forwarder-Domains (und nicht 1000 Stück für jeden Dienst).

Wer die drei Punkte adressiert:

* direkter Zugriff weg, Internet nur über Secure Web Gateway oder ganz spezifisch

* DNS nur für konfigurierte Domains erlauben (verhindert DNS-Tunnel)

* ICMP nur für spezifische Endpunkte (verhinert ICMP-Tunnel)

und noch das Netz segmentiert und interne Zugriffe auch nur spezifisch erlaubt, hat schon die halbe Miete.

Stimmt.

Manche Zugriffe kann man schon abwehren, wenn man in den ACLs aller Dateien das "Jeder" löscht und Zugriffe auf Dateien nur denen erlaubt, die darauf Zugriff haben sollen.

Und wenn wirklich "Jeder" auf eine Datei Zugriff haben soll, dann nimmt man anstatt "Jeder" eben "Domänenbenutzer". Damit unterbindet man dann auch externe Zugriffe auf Datei- und Verzeichnisebene.

Man kann dafür auch Sicherheitsgruppen nutzen.

Und Netzwerksegmentierung gehört auch dazu.

Beispielsweise gehören Buchhaltung und Lohnbuchhaltung zwingend in ein eigenes Netzwerksegment, ebenso Bereiche wie z.B. IoT, Prozesssteuerung, etc.

Aber das hilft wenig, wenn die Firmen völlig veraltete Systeme nutzen, ihre Systeme nicht aktuell halten und Zugriffe aus dem Internet zulassen.

Beispielsweise sind in Deutschland noch extrem viele schon lange aus dem Support gefallene Exchangeversionen (2010, 2013 oder gar noch älter) online.

Da müssen sich die Firmen nicht wundern, wenn sie Opfer eines Cyberangriffs werden.

@R.S. Jeder aus den ACLs löschen bringt nichts. jeder im AD ist Domänenbenutzer, solange der Gast Account deaktiviert ist, was er per Default seit Windows 2000 ist.

ohne Gast gibt es keine Anonymen Zugriffe. das ist nicht Windows 95 Workgroup

Darf es sichere Software geben? Sicherheit scheint nicht gewollt zu sein. Ich brauche da nur an Snowden zu denken. Jeder weiß was passiert, wenn die USA keine Hintertüren in Software bekommen. Vermutlich würde ein Deutsches Unternehmen, dass nur seine Software in Deutschland anbietet auch Probleme bekommen.

@Christian

> 2FA als Pflicht – wäre ich sofort dabei, wenn ich nicht gezwungen würde, den 2. Faktor über eine App zu liefern, die es dann wieder nur bei Google gibt für die Android-Welt. Da komme ich nämlich nicht ran, da ich bei Google nicht registriert bin

Ich habe auch keinen Google-Account, aber vom Fdroid den FreeOTP+ installiert und kann jetzt TOPT als 2FA machen.

@Christian

> 2FA als Pflicht – wäre ich sofort dabei, wenn ich nicht gezwungen würde, den 2. Faktor über eine App zu liefern, die es dann wieder nur bei Google gibt für die Android-Welt. Da komme ich nämlich nicht ran, da ich bei Google nicht registriert bin

Ich habe auch keinen Google-Account, aber vom Fdroid den FreeOTP+ installiert und kann jetzt TOPT als 2FA machen.

Ich weiß nicht, wie man bei den Karten (z.B. die Kameras) immer die absolute Zahl angibt. Die USA ist ganz oben mit Dabei, aber mit den Einwohnern und "Entwicklungsstand".

Aus Sicherheitsgründen ist die absolute Zahl sicher relevant, aber interessant wäre eher wie schlimm es ist. Auch nach Bundesstaaten aufgeschlüsselt, aber auch hier wieder das Problem mit den Einwohnern. Wobei aus Sicherheitsgründen nicht mal die absolute Zahl wirklich relevant wäre, weil mehr Kameras heißt nicht größere Individualgefahr…. Kann sein, dass gerade die Länder mit den meisten "ungesicherten" Kameras damit noch am "vorbildlichsten" umgehen

Es ist aber – in meinen Augen – eine akademische Frage. Es gibt ein erkanntes Problem, Ziel des Blog-Beitrags ist es, auf das Problem hinzuweisen. Als Leserservice binde ich dann noch – sofern verfügbar – eine Angabe ein, ob Deutschland (hier im Blog) betroffen ist. Bei 0 Betroffenen lasse ich solche Infos auch gerne mal komplett weg fallen. Dann kommt es auf den Leser an:

– Er hat eine beschriebene Konstellation -> nachschauen, ob betroffen und ggf. handeln.

– Er hat nichts von der beschriebenen Konstellation -> weitergehen, es gibt nichts zu sehen.

Wer dann noch akademisches Interesse hat, kann Fragen wie oben stellen – bringt aber im Kontext des "bin ich betroffen" nicht viele neue Erkenntnisse. Was übersehe ich? Muss ich mein Gedankenmodell bzw. das Ziel beim Schreiben der Blog-Beiträge anpassen? Eine Analyse des Gefährdungspotentials an Hand der verfügbaren Daten würde mich als Blogger imho überfordern und ist oft auch nicht möglich.

meine Erfahrung aus der Praxis bei ZAHLREICHEN Kunden ( bin als Dienstleister tätig) ist das aus kostengründen und oder komplette ignoranz und Inkompetenz (wobei das erste und zweite eher vorherrschend sind) solche einfachen Sicherheitsmaßnahmen wie Vernünftige Firewall + Virenschutz + Mail Schutz Soft- Hardware nicht eingesetzt werden.

Dann kommt noch hinzu das aus Bequemlichkeit die 2 Faktor + stärkere Kennwörter + Anhang sperren usw. nicht umgesetzt werden möchten (sind ja nur ein kleineres unternehmen hoho).

mir ist es egal mittlerweile, ich verfasse ein Protokoll und lasse mir das quittieren das ich darauf hingewiesen habe das diese Maßnahmen erforderlich sind und jut ist, ist nicht mein Unternehmen das pleite geht wenn ein Virus drüber ballert und rechtlich bin ich auch raus :-)

Jepp, handhabe ich mittlerweile (nach fast 20 Jahren Selbstständigkeit) auch ganz genauso – wie @Tomas Jakobs das hier immer zwar etwas mit Pathos fatalistisch anmutend, aber durchaus völlig valide postuliert, sollen die gern alle pleite gehen und vom "Markt" verschwinden!

Das muß man eben auch aus zweifachem "Kunden"blick betrachten.

@User0007: Der Pathos kommt bei Dir noch, schließlich hast Du noch ein paar Jährlichen vor Dir bis Du auf mein Level kommst ;-)

wie @DerHoff schreibt, ein unterschriebenes Abnahmeprotokoll oder ein schnöder Lieferschein mit dem Hinweis sind grundsätzlich immer einzuholen. Ist für sich allein schon gültig, auch wenn sich jemand weigern sollte zu unterschreiben. Die Bezahlung der Rechnung ist später konkludentes Handeln und Vollzug des Rechtsgeschäfts.

Lediglich in der Funktion als ISB lasse ich mir detaillierte Risikoübernahmen per Unterschrift abzeichnen. Schreibe dort explizit auch rein, wie meine Empfehlung war und dass ich in der Risikobewertung etwas anderes einschätze. Sollte ich die Unterschrift nicht bekommen, wird es so gemacht, wie ich es sage. Sollte darüber ein Vertrauensverhältnis brechen, ziehe ich lieber weiter. Streß und irgendwelche innerbetrieblichen Spielchen lohnen sich da einfach nicht.

Die Quittung kommt meist dann 2-3 Jahre später. Hoffentlich in diesem Sweet Spot hinreichend lange nach dem Ausscheiden aber noch nah genug, damit der andere doch noch einen Anruf tätigen kann, um gesichtswahrend zur Hilfe zu rufen.

Dann aber natürlich zu anderem (besseren) Konditionen für mich oder zu meiner persönlichen Genugtuung, der Absage: "Tut mir Leid, ich bin derzeit ausgebucht und habe keine Kapazitäten."