Ich stelle mal einen Hinweis für die Leserschaft ein. Die IT der Freese-Gruppe scheint einen Cybervorfall erlitten zu haben, beim dem Postfächer von Angreifern gekapert wurden. Seit Mitte November 2025 werden oder wurden Mails von den Servern der Freese-Gruppe verschickt. Ein Leser berichtete über entsprechende Phishing-Mails, die Anmeldedaten von Microsoft Diensten abzugreifen versuchen.

Ich stelle mal einen Hinweis für die Leserschaft ein. Die IT der Freese-Gruppe scheint einen Cybervorfall erlitten zu haben, beim dem Postfächer von Angreifern gekapert wurden. Seit Mitte November 2025 werden oder wurden Mails von den Servern der Freese-Gruppe verschickt. Ein Leser berichtete über entsprechende Phishing-Mails, die Anmeldedaten von Microsoft Diensten abzugreifen versuchen.

Wer ist die Freese-Gruppe?

Die Freese-Gruppe ist ein BMW- / Mini-Händler im Nordwesten Deutschlands (rund um Oldenburg), der u.a. Gebrauchtfahrzeuge vertreibt. Die Unternehmensgruppe ist laut Eigenaussage seit über sechs Jahrzehnten (seit 1953) mit ihren Autohäusern an sechs Standorten, u. a. in Oldenburg, Westerstede, Wilhelmshaven und Jever vertreten. Als Vertragshändler der BMW AG bietet die als GmbH fungierende Freese-Gruppe eine Auswahl an Fahrzeugen der Marken BMW, BMW M, BMW i, BMW Motorräder und MINI sowie entsprechende Serviceleistungen für die Fahrzeuge.

Ein Leserhinweis auf Phishing

Ein Blog-Leser hat sich am 24. November 2025 bei mir per E-Mail gemeldet und mich über einen Sicherheitsvorfall bei der Freese-Gruppe informiert (danke dafür). Der Leser macht mich gelegentlich auf solche Vorfälle aufmerksam und schrieb "Ich habe wieder einen Cyber-Vorfall bemerkt".

Der Leser schrieb, dass die Freese-Gruppe (ein autorisierter BMW/Mini-Händler aus der Region, in der der Leser wohnt) offenbar Opfer eines Cyberangriffes wurde. Der Leser hat am 20.11.2025, um 16:04:03, eine fingierte E-Mail, die angeblich von einem der Vertriebsmitarbeiter der Gruppe stammt, erhalten.

Diese Mail enthielt einen als Rechnung getarnten Link (siehe obiger Screenshot). Folgt man diesem Link, werde man auf eine Seite umgeleitet, die versucht, Microsoft-Credentials abzugreifen, schrieb der Leser. Er hat mir die URL zum Link aber nicht mitgeschickt, das die Fake-Microsoft-Seite mittlerweile auch offline ist.

Die Freese-Gruppe ist gehackt worden

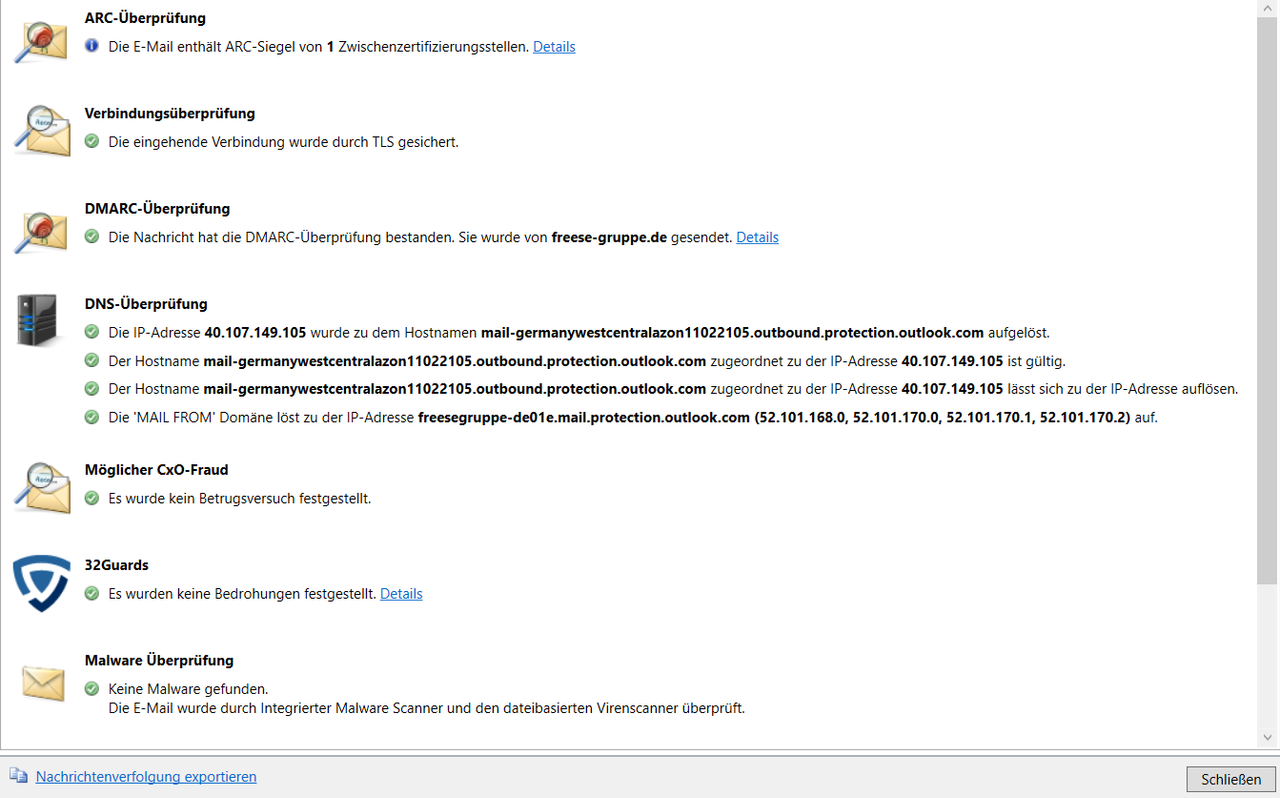

Der Leser, der im Bereich Cybersicherheit aktiv ist, hat die betreffende E-Mail aber analysiert und kam zum Schluss, dass diese Nachricht über den legitimen E-Mail-Server der Freese-Gruppe gesendet wurde.

Mit diesem Kenntnisstand hat er beim Unternehmen angerufen und ihm wurde, laut seiner Aussage, bestätigt, dass das Unternehmen wohl "gehackt" worden sei. Der Leser wäre nicht der Erste, der sich meldet.

Zumindest lässt dies den Schluss zu, dass die Empfänger solcher E-Mails mitdenken und nicht blindlings jedem Link folgen. Bedenklich ist aber in meinen Augen die Aussage des Lesers, der die Antwort der Freese-Gruppe mit "Man könne aber jetzt auch nichts machen." wiedergab.

KMUs der Region betroffen & keine Information

Der Blog-Leser ergänzte, dass er vorige Woche Freitag, den 21.11.2025, dann von mehreren KMUs aus der Region erfahren habe, dass diese ebenfalls die Mail bekommen haben. Die Mitarbeiter dieser kleineren und mittleren Firmen müssen diesen Link teilweise auch geöffnet haben.

Was unschön bzw. ärgerlich ist: "Bis heute findet sich auf der Seite der Gruppe keine Mitteilung zu diesem Vorfall" schrieb der Leser. Ich habe beim Schreiben des Artikel nachgeschaut, mir ist auch keine Meldung aufgefallen. Kunden wurden nach bisherigem Wissen wohl auch nicht über den Vorfall informiert. Ich gehe daher davon aus, dass auch keine DSGVO-Meldung an die zuständigen Aufsichtsbehörden erfolgt ist. Auch wenn Freese meiner Einschätzung nach unter KMU fällt, sollten die Melde- und Informationspflichten in Sachen DSGVO greifen und erfüllt werden.

MVP: 2013 – 2016

MVP: 2013 – 2016

Womit schafft man denn eine solche schöne Analyse?

IMHO: NoSpamProxy.

NoSpamProxy von der Net at Work GmbH (Paderborn). Vermutlich als lokale Installation, die Cloud-Variante sieht etwas anders aus.

Dass Email-Accounts gehackt und in der Folge scheinbar "legitime" Emails von dort versandt werden, kommt täglich vor.

Dies NICHT publik zu machen und sogar zu leugnen, ist nachvollziehbar. Sonst könnte die Firma, in deren Namen und mit deren Credentials das Email versandt wurde, ja ggf. schadensersatzpflichtig sein.

Beispiel:

Mailkonto von Ansprechpartner P in Firma A wird gehackt. P bittet Kunde K, die Kontoverbindung zu ändern. P ist natürlich nicht die echte Person, sondern der Hacker, der Zugriff auf den Mailaccount hat.

K überweist fälschlicherweise Geld. Kann nun Firma A in Haftung genommen werden, weil das Email ja nachweisbar (SPF,DKIM,DMARC) aus Ihrem Einflussbereich versandt wurde?

Da gab es doch erst vor nicht alt so langer Zeit Artikel/News zu, mit manipulierten PDF Rechnung, dass Kunde nicht erneut zahlen muss und Firma drauf sitzen bleibt. 🤔

Und Firma ist letztlich fast immer haftbar und verantwortlich. Sich da auf Microsoft zu verlassen ist eher fahrlässig.

@Daniel:

https://blog.jakobs.systems/blog/20250805-risiko-rechnung-emails/

So einen Fall hatte ich kürzlich auch, bei einem Benutzer kamen öfters Unzustellbar-Meldungen rein. Wir konnten aus dem Mailheader rauslesen, dass die Mails nicht über unsere Mailserver versandt wurden sondern von wo anders, mit gefälschtem Absender. Der Mailserver wurde identifiziert, und hat bei Anruf bei der Firma für Panik gesorgt, dem Kollegen dort rutschte ein "was, der auch?" raus, womit klar war, dass die dort wohl ein größeres Problem hatten. Inzwischen hatten wir auch Kontakt von zwei existierenden Empfängern, die den Phish gerochen haben. Die vermeintliche MS-Anmeldeseite, auf die da gelockt wurde, ist zwischenzeitlich vom Netz.

@Gänseblümchen: Dann war der Mailserver der anderen Firma entweder ein "open relay" oder ein malicious actor hatte Zugriff auf die Email-Infrastruktur, um seine Phishing-Emails von dort zu versenden.

Dieser Fall ist haftungsrechtlich relativ klar, weil die Empfänger ja die Chance hatten, das Phishing-Email zu erkennen.

Was aber – wie in meinem Fall – das Email vom echten Absender und von dessen echter Mail-Infrastruktur kommt (inkl. DKIM-Signatur), weil ein Account gehackt wurde?

Dann kann man das Phishing nicht mehr technisch, sondern nur noch inhaltlich erkennen. Haftet der gehackte Absender für Schäden?

Du hast schon verstanden, was "was, der auch?" meinte…?

Dass es nicht ein Einzelfall war und dass man vom Vorfall wohl schon vor dem Anruf wusste?

.nein.

(Komm, wir machen jetzt eine fröhliche Raterunde)