Kleiner Nachtrag der letzten Tage – durch den Blog-Umzug etwas zeitlich verschoben. In Sachsen scheint es ein Autohaus arg getroffen zu haben, ich vermute Ransomware. In Bayern lagerte eine Gemeinde Festplatten und Sicherungsbänder über Jahre in öffentlich zugänglichen Kellerräumen. Der ADAC hat Wallboxen getestet und eine mit Schwachstellen gefunden. Es gibt Sicherheitsfixes für HPE-, Fortinet- und SonicWall-Software. Die React2Shell-Schwachstelle weitet sich aus, und so weiter.

Kleiner Nachtrag der letzten Tage – durch den Blog-Umzug etwas zeitlich verschoben. In Sachsen scheint es ein Autohaus arg getroffen zu haben, ich vermute Ransomware. In Bayern lagerte eine Gemeinde Festplatten und Sicherungsbänder über Jahre in öffentlich zugänglichen Kellerräumen. Der ADAC hat Wallboxen getestet und eine mit Schwachstellen gefunden. Es gibt Sicherheitsfixes für HPE-, Fortinet- und SonicWall-Software. Die React2Shell-Schwachstelle weitet sich aus, und so weiter.

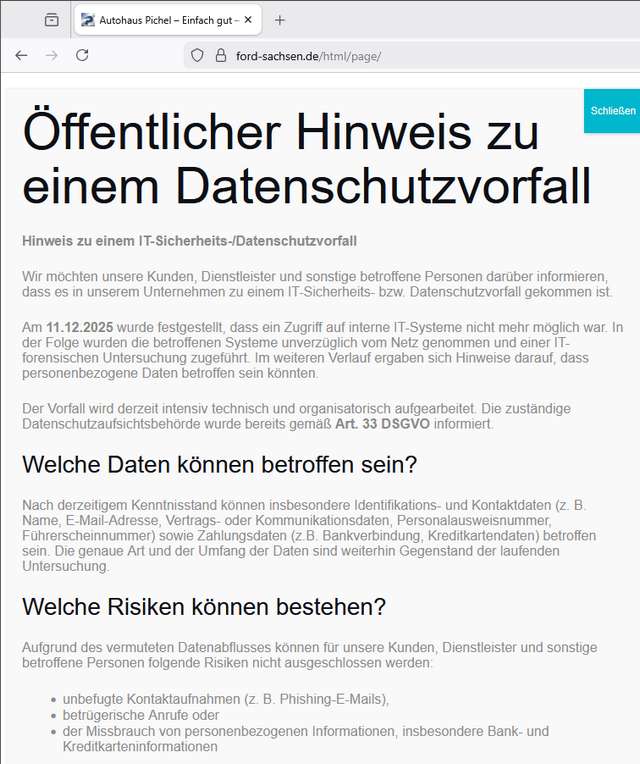

Cyberangriff auf Ford-Autohaus in Sachsen

Es sind nicht mehr die "großen Firmen", die Opfer von Ransomware oder Cyberangriffen werden. Gerade kleine und mittlere Unternehmen werden immer häufiger Opfer von solchen Angriffen, was existenzbedrohend werden kann. Ein Leser hatte sich bereits zum 16. Dezember 2025 gemeldet und schrieb unter dem Betreff "Ransomware in Action", dass es einen lokalen Ford-Händler hinsichtlich eines Cyberangriffs erwischt habe. Es sei diesmal einer der größeren Autohändler in seiner Region.

Viel sei leider nicht bekannt, aber klinge nach Ransomware und Windows. Aussagen von Mitarbeitern deuten darauf hin, dass nichts funktioniert, nicht einmal die Telefonanlage, E-Mails, Zugriff auf Kundendaten. Dafür scheine der Schaden größer und die Mitarbeiter bangen um ihre Jobs, und werden teilweise nur halbtags beschäftigt.

Auf der Homepage des Unternehmens findet sich obige Warnung. Am 11.12.2025 wurde ein Cyberangriffe festgestellt, weil die Mitarbeiter keinen Zugriff mehr auf interne IT-Systeme hatten (klingt für mich nach von Ransomware verschlüsselten Systemen). In der Folge wurden die betroffenen Systeme laut der Mitteilung "unverzüglich" vom Netz genommen und einer IT-forensischen Untersuchung zugeführt. Die Erklärung: "Im weiteren Verlauf ergaben sich Hinweise darauf, dass personenbezogene Daten betroffen sein könnten." liest sich für mich wie ein Datenabfluss, der im Verlauf einer Ransomware-Infektion gängig ist.

Dem Hinweis: "Nach derzeitigem Kenntnisstand können insbesondere Identifikations- und Kontaktdaten (z. B. Name, E-Mail-Adresse, Vertrags- oder Kommunikationsdaten, Personalausweisnummer, Führerscheinnummer) sowie Zahlungsdaten (z.B. Bankverbindung, Kreditkartendaten) betroffen sein. Die genaue Art und der Umfang der Daten sind weiterhin Gegenstand der laufenden Untersuchung." entnehme ich, dass dort Systeme mit Kundendaten betroffen sind. Klingt alles nicht wirklich gut und zeigt, wie schnell auch kleine Unternehmen betroffen sein können.

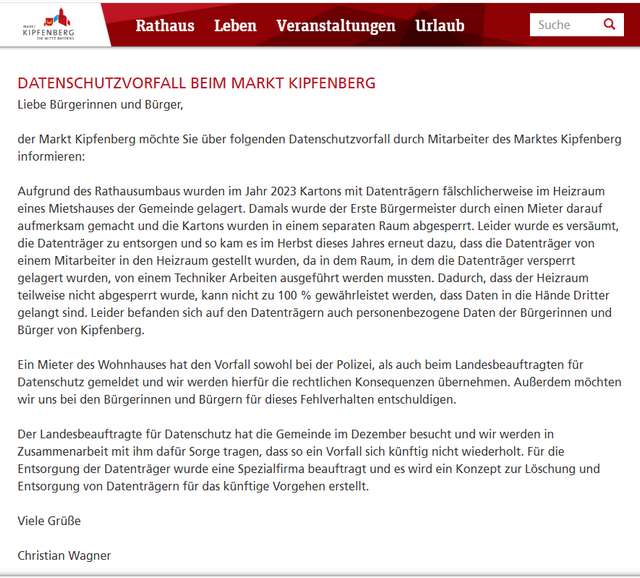

Datenschutzvorfall in Markt Kipfenberg

Markt Kipfenberg ist eine ca. 6.000 Einwohner umfassende Gemeinde im bayerischen Landkreis Eichstätt. Die Gemeinde informiert aktuell auf ihrer Webseite über einen Datenschutzvorfall.

Im Rahmen eines Rathausumbaus im Jahr 2023 wurden laut obiger Mitteilung "Kartons mit Datenträgern im Heizungsraum eines gemeindeeigenen Mietshauses" gelagert. Man erfährt, dass der Bürgermeister durch einen Mieter auf diesen problematischen Ablageort hingewiesen wurde. Die Datenträger wurden nicht fachgerecht gelöscht und dann entsorgt, sondern landeten irgendwann frei zugänglich im Heizungsraum. Es ist davon auszugehen, dass Datenträger bereits ihren Weg in unbefugte Hände gefunden haben. Der obige Text klingt recht harmlos – der Finder der Datenträger hatte die Redaktion von heise über den brisanten Fund, der persönliche Daten enthält, informiert. Die bayerische Datenschutzaufsicht hat sich inzwischen eingeschaltet. Die gesamte Geschichte, wie die Datenträger zwei Mal auftauchten, lässt sich bei heise im Artikel Wie Festplattenfunde Datenschutzprobleme in einer Gemeinde offenbaren nachlesen.

Cyberangriff auf die Ideal Gruppe

Auf die Ideal Gruppe (Versicherungen) wurde ein Cyberangriff verübt. Ich hatte es am 15. Dezember 2025 bereits bei Golem im Beitrag Systeme von Berliner Versicherung kompromittiert gesehen, wurde aber heute noch durch Leser Igor darauf hingewiesen (danke). Auf der Ideal-Webseite findet sich der Hinweis, dass die IDEAL Gruppe Ziel eines Cyberangriffs der Ransomware Akira geworden sei.

Um größtmögliche Sicherheit zu gewährleisten, wurden die Systeme vorsorglich vom Netz genommen. Geschäftsbetrieb und Services werden eingeschränkt aufrechterhalten. Betroffen vom IT-Ausfall ist auch die zur IDEAL Gruppe gehörende Ahorn AG. Explizit nicht betroffen ist das Tochterunternehmen myLife Lebensversicherung AG. Mit Pressemitteilung vom 16.12.2025 sind einige Systeme wieder online. Die gemeinsam mit externen Spezialisten durchgeführten forensischen Untersuchungen dauern

weiterhin an. Nach derzeitigen Erkenntnissen soll es keinen Datenabfluss gegeben haben.

Microsoft will .NET RCE-Schwachstelle nicht fixen

watchTowr Sicherheitsforscher Piotr Bazydło hat auf der Black hat-Konferenz im Dezember 2025 auf Probleme mit Microsoft .NET-Framework hingewiesen. Mehrere Anwendungen, die auf .NET-Framework basieren, seien aufgrund von Fehlern in der Verarbeitung von SOAP-Nachrichten (Simple Object Access Protocol) in der Klasse SoapHttpClientProtocol für Remote-Code-Execution-Angriffe (RCE) anfällig. Die Details lassen sich in diesem watchtowr-Blog-Post nachlesen – The Register hat das Thema hier aufgegriffen.

Einkäufe über GiroPay können sensible DSGVO-Daten sein

Es gab wohl Zoff zwischen noyb und GiroPay sowie der hessischen Landesdatenschutzaufsicht, was die Verarbeiter von GiroPay-Einkaufsdaten betrifft. Das Verwaltungsgericht Wiesbaden hat im Urteil 6 K 996/22.WI festgestellt, dass die Verarbeitung von online gekauften Artikeln (z. B. in einer Online-Apotheke oder einem Sexshop) durch einen Zahlungsdienstleister sensible Daten im Sinne von Artikel 9 Absatz 1 DSGVO darstellen kann.

Darauf hat die Datenschutzorganisation noyb in obigem Tweet hingewiesen und auf das erstrittene und oben erwähnte Urteil verlinkt.

PayPal durch Betrüger missbraucht

Die Kollegen von Bleeping Computer haben in diesem Artikel die Tage eine neue Betrugsmasche aufgedeckt. Personen berichteten von erhaltenen E-Mails, in denen behauptet wurde, eine automatische PayPal-Zahlung sei storniert worden. Die Mails stammten von PayPal. Bleeping Computer analysierte den Sachverhalt und kam einer inzwischen von PayPal geschlossenen Sicherheitslücke auf die Spur.

Die Betrüger erstellten ein PayPal-Abonnement und pausierten es dann. Dadurch wurde eine echte PayPal-Benachrichtigung "Ihre automatische Zahlung ist nicht mehr aktiv" von an den Abonnenten ausgelöst wurde. Außerdem richteten die Betrüger ein gefälschtes Abonnentenkonto ein, wahrscheinlich eine Google Workspace-Mailingliste, die alle eingehenden E-Mails automatisch an alle anderen Gruppenmitglieder weiterleitet.

Auf diese Weise konnten die Kriminellen mit der legitimen Adresse service@paypal.com als Absender viele Betrugsmail an E-Mail-Filtern vorbei aussenden. Und eine erste oberflächliche Überprüfung durch den Empfänger konnte oft auch umgangen werden.

Cybervorfall bei SoundCloud

Der Streaming-Anbieter SoundCloud hatte die Tage eine "technische Störung", bei der VPN-Nutzer mit einem Server-Fehler 403 abgewiesen wurden (siehe diesen Artikel von Bleeping Computer). Zum 15. Dezember 2025 hat SoundCloud in diesem Sicherheitshinweis bestätigt, dass man kürzlich unautorisierte Aktivitäten in einem Dashboard für Zusatzdienste festgestellt habe. Nach der Eindämmung dieser Zugriffe kam es bei SoundCloud zu Denial-of-Service-Angriffen. Zwei dieser Angriffe beeinträchtigten die Verfügbarkeit der Plattform im Internet vorübergehend. Die Kollegen von Bleeping Computer haben den Vorfall hier aufgegriffen.

FortiCloud SSO Bypass-Schwachstelle wird angegriffen

Fortinet hat die Tage eine Bypass-Schwachstelle in seiner FortiCloud SSO geschlossen (CVE-2025-59718 und CVE-2025-59719, siehe hier). Nun berichtet Bleeping Computer in diesem Artikel, dass Angreifer versuchen, ungepatchte Systeme über diese Schwachstellen anzugreifen. Aber nur ungepatchte Systeme, auf denen FortiCloud SSO aktiviert ist, sind wohl gefährdet.

SonicWall SMA 1000 Schwachstelle

In den SonicWall SMA1000-Appliances gibt es eine Sicherheitslücke (CVE-2025-40602) durch lokale Rechteausweitung möglich wird. Die Schwachstelle ist mit einem CVSS 3-Score von 6.6 versehen, wie der Anbieter zum 17. Dezember 2025 in diesem Sicherheitshinweis mitteilt. Betroffen sind die SMA1000 Firmware-Versionen 12.4.3-03093 (platform-hotfix) und 12.5.0-02002 (platform-hotfix) samt den Vorgängerversionen. via

HPE OneView RCE-Schwachstelle

In der HPE OneView-Software gibt es die inzwischen gepatchte RCE-Schwachstelle CVE-2025-37164. HPE will aber eine Anmeldung, um Details zur Schwachstelle bereitzustellen. Die Kollegen von Bleeping Computer haben den Sachverhalt aber in diesem Artikel zusammen getragen.

React2Shell-Schwachstelle unzureichend gepatcht und angegriffen

Vor einer guten Woche hatte ich im Blog-Beitrag Angriffe auf React RCE-Schwachstelle (CVE-2025-55182) berichtet, dass ungepatchte Systeme, die das React JavaScript-Framework oder Node.js nutzen, über eine Schwachstelle angegriffen werden. In den letzten Tagen sind mir auf X mehrere Tweets untergekommen, dass die Schwachstelle CVE-2025-55182 wohl unzureichend gepatcht wurde.

Jetzt berichtet Bleeping Computer in diesem Artikel, dass die React2Shell-Schwachstellen durch Ransomware-Gruppen angegriffen werden. Laut diesem Microsoft-Artikel sind inzwischen Hunderte Systeme weltweit übernommen und kompromittiert.

ADAC-Test Wallboxen – eine mit Schwachstellen

Der ADAC hat Wallboxen für Dienstfahrzeuge getestet. Diese Wallboxen sind etwas teurer, da sie besonderen Bedingungen, u.a. Eichpflicht, unterliegen. Der ADAC-Testbericht lässt sich hier abrufen. Zitat aus dem Artikel:

Als klarer Verlierer geht die Wallbox DaheimLader Business hervor […] der IT-Sicherheitsprüfung wurden etliche kritische Schwachstellen aufgedeckt. Schwerwiegende Sicherheitslücken ermöglichen die Preisgabe von Admin-Passwörtern per Bluetooth sowie den Diebstahl von WLAN-Zugangsdaten des Kunden.

Der Hersteller hat inzwischen die Firmware nachgebessert und die Wallboxen aktualisiert. Es sollen nur wenige Kunden betroffen gewesen sein.

Sammelt TikTok personenbezogene Daten über diverse Apps?

Die Datschutzorganisation noyb behauptet, dass dass TikTok personenbezogene Daten nicht nur über seine eigene App, sondern auch über andere Apps wie Grindr sammelt. Grindr ist eine App, die sensible Informationen über die sexuelle Orientierung, das Dating-Verhalten und andere persönliche Gewohnheiten ihrer Nutzer erfasst. Euractive hat in diesem Artikel Details zum Thema veröffentlicht.

MVP: 2013 – 2016

MVP: 2013 – 2016

Das mit den Festplatten im Keller hatte ich die Tage auf Heise gelesen und konnte nur mit dem Kopf schütteln. Mal abgesehen davon, dass die da nie hätten landen dürfen war die Reaktion der Gemeinde beim ersten Auffinden schon absolut irrsinnig. Anstatt die da weg zu holen und dann (hoffentlich) korrekt zu entsorgen wurden die einfach nur ein paar Räume weiter gestellt. So nach dem Motto: Wird schon keiner merken.

Fehlt jetzt nur noch, dass der zweimalige Finder ne Anzeige deswegen kassiert, er hat ja beim zweiten Mal eine von den Platten an seinen Rechner angeschlossen. Das fällt doch sicher schon unter den Hackerparagraphen (zumindest im Verständnis mancher Leute).

Betr. "war die Reaktion der Gemeinde beim ersten Auffinden schon absolut irrsinnig. ":

Bayern war politisch schon immer unappetitlich. Die Politik kann sich dort eigentlich leisten was sie will, belangt wird da nie einer. Selbst versagende Bayern in der Bundespolitik sind unantastbar (1).

–

(1) https://www1.wdr.de/nachrichten/scheuer-maut-entscheidung-gerecht-100.html

München macht es doch vor;)

Siehe Limux und jetzt mit der Fehlbesetzung der IT-Referentin…

Sie haben es nicht anders verdient 😀

Geht eh nicht durch Günters Moderation:P

"Das fällt doch sicher schon unter den Hackerparagraphen (zumindest im Verständnis mancher Leute)."

Naja, wenn man einen Autoschlüssel findet, direkt neben dem geparkten Fahrzeug, darf man dann einfach mal Probefahren? Wäre das legitim?

Naja, ich warte ja jetzt auf die Letzte Minute vor Weihnachten Sicherheitsupdates für irgendwelche Zerodays in Security-Appliances, VPN-Konzentratoren, Firewalls, Netscaler und und und… Oder noch besser zwischen den Jahren…

Schlimmer wäre es gewesen wen die Abhanden gekommen wären und ggfs wo Verkauft oder Veröffentlicht worden wären die Daten….

Da wäre erst mal Panik und die große Suche in der IT wo die Bösen Bösen Hacker reingekommen sind….

Es kann ja nicht ausgeschlossen werden, dass sich da jemand bedient hat. Die Dinger standen mehr oder weniger offen rum. Und gemäß dem Heiseartikel war auf mindestens einer Platte Daten vom Einwohnermeldeamt drauf. Es weiß schlicht niemand, wie viele Platten das denn eigentlich sein müssten und wer da alles Zugriff drauf hatte.

Aha und bei uns wird der Datenschutz gefordert. Lustige Gesellschaft.

Zitat der Gemeinde Kipfenberg:

"… Dadurch, dass der Heizraum teilweise nicht abgesperrt wurde, kann nicht zu 100 % gewährleistet werden, dass Daten in die Hände Dritter gelangt sind."

War der Zugriff Dritter Absicht, oder fehlt hier ein "nicht"?

Andererseits, wie man bei uns in Österreich sagt: "Des is jetzt ah scho wurscht!"

Dieser hessische Datenschutzbeauftragte fällt öfter durch seine Motivation auf.

Joa, aber wenn man diese position anspricht, dass dies scheinbar gewollter Politikfilz ist, dann gibt es gleich wieder Maßregelelung oder die berühmte Keule.

Wo man in diesem Staat auch nur hinschaut, Dysfunktionalität, Korruptiond und Filz – aber die gleichen Leute können gerne beschwichtigen – wird dann noch lustig werden :)

Diese Diskussion kann gerne am Stammtisch weiter geführt werden, sollte jetzt hier im Blog aber enden. Sonst lösche ich.

Ich finde die Kipfenberg Geschichte schießt echt den Vogel ab. Da liegen einfach Jahre an bürgerbezogenen Daten in einem muffigen, offenkundig zugänglichen Keller rum. Wahnsinn. Ich bleibe gespannt was für Konsequenzen gezogen werden. Meine Vermutung ist: Keine. Oder es wird irgendein hanebüchener Verwaltungsvorgang geschaffen, mit 3 Formularen und min. 2 Dienstweg Runden an Unterschriften.

Auch der Rest hat es in sich und zeigt wie wichtig Security, Awareness und Systemhärtung heutzutage eigentlich sind. Dennoch wird das in den meisten Unternehmen grob vernachlässigt oder irgendeinem Sysadmin mit aufs Auge gedrückt. Selbst wenn der dann gewillt ist, scheitert es oft dann an den benötigten Ressourcen in Form von Zeit & Geld & Personal.

Man muss dem Autohaus Pichel und Kipfenberg ja zu gute halten, dass sie über die Vorfälle auf Ihrer Homepage informieren.

Es gibt auch Firmen wie das Sanitätshaus rahm, die über IT-Sicherheitsvorfälle nur in ihren Filialen über einen Aushang informieren.

Bestandskunden wurden weder per E-Mail oder Brief informiert, noch steht irgendetwas dazu auf der Homepage.

Wie hoch ist die Wahrscheinlichkeit, dass Betroffene rechtzeitig über den nur vor Ort bestehenden Aushang Kenntnis darüber erlangen, dass ihre persönliche Daten abhanden gekommen sind?

Zusätzlich bastelten die eines Abends auf der Homepage herum und deaktivierten SSL, womit auch das Kontaktformular nicht abgesichert war.

Immerhin hat das Autohaus vernünftig reagiert. Kein langes blabla sondern kurz, verständlich und hoffentlich ehrlich. Sollte immer so sein.