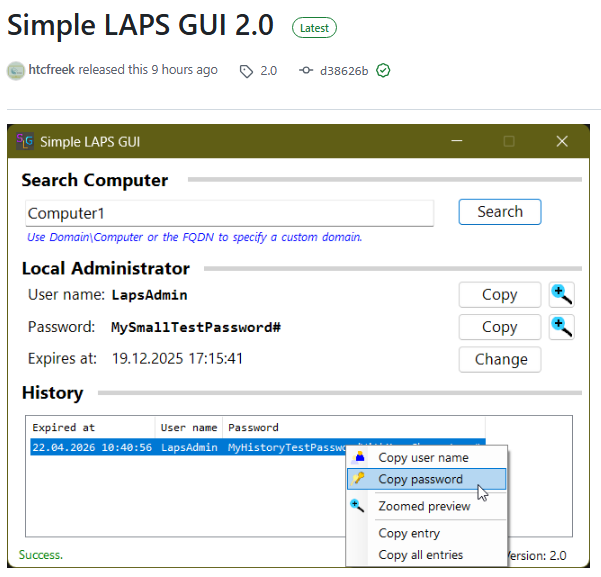

Heute noch ein kleiner Tipp für Administratoren in Firmenumgebungen, die LAPS einsetzen. Ein Blog-Leser hat hat vorige Woche darauf hingewiesen, dass es eine neue Version des Tools Simple LAPS GUI 2.0 gibt. Mit dem auf Github angebotenen Tool kann man die Windows LAPS-Passwörter samt Kennworthistorie anzeigen lassen kann.

Heute noch ein kleiner Tipp für Administratoren in Firmenumgebungen, die LAPS einsetzen. Ein Blog-Leser hat hat vorige Woche darauf hingewiesen, dass es eine neue Version des Tools Simple LAPS GUI 2.0 gibt. Mit dem auf Github angebotenen Tool kann man die Windows LAPS-Passwörter samt Kennworthistorie anzeigen lassen kann.

Windows Local Administrator Password Solution (Windows LAPS) ist ein Feature, mit dem das Kennwort eines lokalen Administratorkontos auf den in Windows Server Active Directory oder Azure Active Directory eingebundenen Geräten automatisch verwaltet und gesichert werden kann. Diese lokale Administratorkennwortlösung (Local Administrator Password Solution, LAPS) von Microsoft stellt die Verwaltung der Kennwörter lokaler Administratorkonten für in eine Domäne eingebundenen Computer bereit.

Seit 2023 am Start

Blog-Leser Heiko hatte mich bereits 2023 darauf hingewiesen, dass er eine kleine (PowerShell-)Gui geschrieben habe, welche stand-alone (portable) ist und die aktuellen Passwörter, sowie die Historie an zeigt. SimpleLapsGui ist seit dieser Zeit kostenlos auf GitHub am Start. Ich hatte seinerzeit im Blog-Beitrag Tipp: GUI für Windows LAPS mit Anzeige der History darauf hingewiesen.

SimpleLapsGui 2.0 erschienen

Nun hat ein weiterer Leser darauf hingewiesen (danke), dass Simple LAPS GUI 2.0 zum 19. Dezember 2025 auf der GitHub-Seite von htcfreak veröffentlicht wurde. Ich greife es mal in einem Kurzbeitrag auf, da der Kommentar eher untergeht.

Hier die Highlights aus der GitHub-Beschreibung des Tool-Autors.

New features

- Support for account name added. (#12)

- Multi-domain support: Specify the domain to query on when searching. (#3)

- Zoom dialog for zoomed credential preview.

Bug fixes

- Fixed bug with wrong error message after setting the time.

- Fixed dpi scaling bug in about dialog.

Enhancements

- Redesigned user interface.

- Improved windows size on different dpi scalings.

- Set time dialog now respects system's format settings.

- Support for closing the time dialog and the about dialog with the ESCAPE key .

- Replaced AutoIT wrapper executable with a Batch file.

- Various small improvements.

Documentation

- Readme updated for version 2.

- Added explanation how to show the correct icon on taskbar to the readme. (#1)

Der Download der Version 2.0 des kostenlosen Tools ist auf der GitHub-Seite möglich.

MVP: 2013 – 2016

MVP: 2013 – 2016

Ich habe ja immer ein Problem damit Software eines Drittanbieters weitreichenden Zugriff auf mein AD zu geben – dazu zähle ich auch Tools die man von GitHub laden kann. Ich finde das Engagement richtig gut und ärgere mich viel mehr darüber, dass Microsoft es nicht schafft solche Tools out-of-the Box mitzubringen. Insgesamt aber eine coole runde Sache!

MS hat doch auch eine GUI für LAPS

Das ist richtig. Die LAPS UI von Microsoft muss aber installiert werden. Simple LAPS GUI ist ohne installation startbar. Und zeigt auch noch eine Passwort Historie an. Ob man beides braucht oder lieber das Original von Microsoft verwendet, muss jeder selbst entscheiden,

du gibst dem Tool keine Rechte. dein Benutzeraccount hat die Rechte, die Daten zu lesen oder nicht.

warum sollte MS ein spezialisiertes Ansichtstool liefern, wenn sie mit dem MMC snapin und der posh schon alles liefern?

Naja, aber durch den Benutzeraccount hat aber auch die Software diese Rechte und kann weiß Gott was damit machen, vielleicht nach Hause telefonieren und am Payload mal das halbe AD mitliefern. Sicherlich hier bei dieser Anwendung nahezu ausgeschlossen, da quelloffen, aber bei Drittanbieter mit Closed Source absolut im Rahmen des möglichen.

Weil solche Tools wie das nun einfach mal nützlich sind. Aber so kennt man Microsoft…

Jemand spontan ne Idee wie ich unter Windows LAPS (Cloud) die Berechtigung zum Auslesen des Kennworts bis auf einen einzelnen PC herunterbreche? Wir haben mehrere Entwickler die hin und wieder das Passwort des eigenen PCs brauchen und nicht jedes Mal den Support bemühen wollen/sollen.

onprem eine einfache Aufgabe :-)

in der Cloud baust du wohl eine Verwaltungseinheit pro Maschine und definierst eine benutzerdefinierte Rolle

https://learn.microsoft.com/de-de/entra/identity/devices/howto-manage-local-admin-passwords

ich würde den Entwicklern einen persönlichen Account zur Administration geben, oder diese Geräte von LAPS ausschließen. bei einem Domänen Account kann ich das Kennwort noch über ein PSO zusätzlich steuern

im Endeffekt kommt es auf dasselbe raus, der User kann sich Adminrechte nehmen, wann er will

Der Lithnet Access Manager kann auch in der kostenlosen Community Edition auf Entra LAPS zugreifen. Die Berechtigungen kann man dann pro Computer definieren.

Frage: Warum ist da im Code ein Ordner copilot-workspace bzw. welche Funktion hat dieser?

Hier muss man doch einige Kröten schlucken: a) Im Identity Management Software von jemandem einsetzen, den man nicht kennt. b) Software aus einem mehrfach (Bsp. (1)) infiltrierten Repository beziehen. c) Software vertrauen, die in nicht durchschaubarer Weise vermutlich KI-Anleihen (s. o.) genommen hat. Nichts gegen KI, aber wenn welche drin ist, hätte ich es gern gewusst.

–

(1) https://www.heise.de/news/Beliebtes-JavaScript-Paket-is-Malware-durch-Supply-Chain-Angriff-10499614.html

Die Konfigurationsdatei im besagten copilot-workspace Ordner dient dazu, dem GitHub Copilot genau das zu verbieten. Die Konfigurationsdatei besagt, dass weder Kommentare, noch Code-Änderungen durch Copilot erlaubt sind.

Ich versichere dir hiermit, dass keine KI an diesem Tool beteiligt ist. Ich danke dir trotzdem für dein Kommentar, denn das ist für mich der Hinweis, dass ich das in den FAQ erklären sollte.

Ansonsten ist es natürlich generell schade, dass wir inzwischen soweit sind, dass man quasi (berechtigte) Angst hat, etwas sei durch KI generiert. Das zerstört meines Erachtens das Vertrauen in die Softwareentwicklung und schmälert dadurch auch irgendwie die Wertschätzung von ehrlicher ohne KI entwickelter Software, da ja potentiell überall KI zum Einsatz gekommen sein könnte.

~ htcfreek

Danke das es noch Menschen wie dich gibt die sich die Mühe machen und Zeit investieren um solch praktische Tools zu entwickeln!

Und der KI Kommentar ist schon ne kleine Perle ;)

+ Danke.

+ Betr. "Das zerstört meines Erachtens das Vertrauen in die Softwareentwicklung":

Ich würde es als dringend notwendiges Korrektiv ansehen. Gemessen an den Heilsversprechungen hat uns Software schon immense volkswirtschaftliche Schäden beschert. Nimm 's bitte nicht persönlich: Jedes Stück Software, das nicht geschrieben wird, macht die Welt ein Stück besser. Soweit sind wir inzwischen – um Deine Worte aufzugreifen. Ich frage mich mittlerweile ob Software nicht besser nach dem Vorbild von Schienenverkehrsnetzen oder Stromnetzen organisiert sein sollte. Je weniger Anbieter desto übersichtlicher und beherrschbarer bleibt die Technik – zumindest grundsätzlich, Stromnetze scheinen in letzter Zeit ja auch immer anfälliger zu werden.

Vielleicht hilft dir ja die offizielle Dokumentation: https://learn.microsoft.com/de-de/windows-server/identity/laps/laps-overview

Bei on-prem AD kann das über die Gruppe der zur Entschlüsselung berechtigten personen gesteuert werden.

Ich hatte damals für Microsoft LAPS schon eine kleine GUI, und seit es Windows LAPS gibt auch eine dafür, die zusätzlich auch noch Microsoft LAPS unterstützt. Für die Fälle, wo das System noch nicht umgestellt wurde, weil es Monate/Jahre offline war …

Sieht wie folgt aus: https://i.imgur.com/1SSrV4W.jpeg und würde vollständig in Powershell umgesetzt, dann als .exe kompiliert und kann direkt aus unserem Ticket-System aufgerufen werden, das den Computernamen gleich mit übergibt.

Das Killer Feature für mich und meine Kollegen ist allerdings, dass man mit einem einfachen Button-Klick eine RDP-Verbindung mit den LAPS Credentials herstellen kann, ohne dass es notwendig ist die Zugangsdaten in die Zwischenablage zu kopieren, wo sie dann ggf. in der Historie bleiben usw. usf.

Realisiert wird das über den Windows Credential Vault. Das Tool legt einfach einen entsprechenden Eintrag an, startet die RDP-Verbindung, man klickt auf "Verbinden" und Windows übernimmt einfach die Credentials aus dem Vault.

Nach ein paar Sekunden löscht das Skript die Credentials aus dem Vault automatisch wieder.

Vielleicht eine Idee für @htcfreak

Ich werde mit der LAPS Idee nicht warm.

Eventuell kann mir jemand eine Link geben um meine Zweifel zu zerstreuen.

Wenn ich einem Domänen-User über ein Tool temporär lokale Adminrechte gebe (ich teile dem User das Admin-PW mit), dann kann dies doch auch jede Schadsoftware auslesen und verwenden.

Auch wenn das PW wechselt, in dem Moment in dem die Schadsoftware es ausliest ist es aktuell und verwendbar.

Auch wenn es altmodisch klingt, mir wäre es da lieber, wenn die User das PW (sicher versteckt) aufgeschrieben haben und jedes mal eintippen müssen. Dann habe ich noch das Restrisiko Keylogger. Ok, dass PW wird jetzt nicht tornusmäßig geändert, aber bringt das überhaupt etwas wenn der User / Schadsoftware es eh auslesen kann? Ist das dann nur eine gefühlte Sicherheit gegenüber dem PW auf dem Zettel?

Das LAPS organisatorisch bei großen Unternehmen hilfreich ist, sehe ich, aber halt nicht den Sicherheitsgewinn.

Wie gesagt,wenn da jemand eine gute Erklärung als Link hat, immer her damit.

Warum sollte dich jemand überzeugen wollen? Es ist ein Hinweis auf eine Möglichkeit, die man anschauen, nutzen oder links liegen lassen kann …

Weil ich gern den Sinn von dem Tool verstehen möchte und warum es doch sehr positive bewerte und "angepriesen" wird. Es wird fast immer dieses Tool vorgeschlagen und wie super es ist. Wie schon geschrieben ich sehe den nicht mehr vorhanden IT-Support. Den hätte man auch nicht, wenn ich den User gleich lokale Adminrechte geben, gemacht wird es aber aus Sicherheitsgründen nicht. Aber dann öffnet man die Sicherheitskette doch durch LAPS. Und das will mir nicht in den Kopf – vielleicht übersehe ich was oder sehe es erst gar nicht.

Wir im größeren mittelständischen Unternehmen setzen CyberArk PAS ein, damit hat das ganze mit Passwörtern usw. schon seit Jahren ein Ende, auch wegen automatischen rollierenden Passwörtern und den protokollierten Zugriffen der privilegierten Konten im ADS (und teilweise Unix).

Aber Kostet natürlich Geld und zwar nicht wenig… leider.