ACROS Security hat einen 0patch Micropatch für eine Security Feature Bypass-Schwachstelle CVE-2026-21509 in Microsoft Office veröffentlicht. Damit lässt sich die Schwachstelle auch in älteren Office-Versionen absichern.

ACROS Security hat einen 0patch Micropatch für eine Security Feature Bypass-Schwachstelle CVE-2026-21509 in Microsoft Office veröffentlicht. Damit lässt sich die Schwachstelle auch in älteren Office-Versionen absichern.

Microsoft Office 0-day-Schwachstelle CVE-2026-21509

Ich hatte es zum 27. Januar 2026 im Blog-Beitrag Microsoft Office 0-day-Schwachstelle CVE-2026-21509; Notfall-Updates verfügbar angesprochen. In Microsoft Office 2016 bis 2024 sowie Office 365-Apps gibt es eine 0-day-Schwachstelle CVE-2026-21509, die in Angriffen aktiv ausgenutzt wird.

Microsoft hat zum 26. Januar 2026 erste Informationen und serverseitig Notfall-Updates für Microsoft Office 2021 und höher veröffentlicht. Für Microsoft Office 2016 (msi-Version) gibt es (inzwischen) Updates, so dass die Administratoren zeitnah patchen können. Ab Office 2021 nimmt Microsoft serverseitige Anpassungen vor, so dass Nutzer nichts tun müssen. Im oben verlinkten Blog-Beitrag hatte ich auch Ansätze beschrieben, um die Schwachstelle durch Anpassungen in der Registrierung abzuschwächen.

0patch Micropatch für die Schwachstelle CVE-2026-21509

Mitja Kolsek hat mich zum 28. Januar 2026 per direkter Nachricht auf X darüber informiert, dass man von ACROS Security 0patch Micropatch für die Schwachstelle CVE-2026-21509 bereitgestellt habe.

Im Artikel Micropatches Released for Microsoft Office Security Feature Bypass Vulnerability (CVE-2026-21509) schreibt Mitja Kolsek, dass die Schwachstelle auf der Möglichkeit beruht, ein Shell.Explorer.1-OLE-Objekt (Windows-Klassen-ID {EAB22AC3-30C1-11CF-A7EB-0000C05BAE0B}) in ein Office-Dokument einzubetten.

Dieses Objekt ist eigentlich eine eingebettete Internet Explorer- oder Windows Explorer-Komponente und wurde in der Vergangenheit für verschiedene Exploits und Sicherheitstricks genutzt.

Kolsek schreibt, dass man nicht genau wisse, was Microsoft mit dem Office-Update vom 26. Januar 2026 gepatcht hat. Es gibt mehrere Änderungen in den Office-Binärdateien, von denen keine sofort als offensichtlicher Patch erkennbar ist, und das genannte Update hat auch kein „Kill Bit" für die Klassen-ID {EAB22AC3-30C1-11CF-A7EB-0000C05BAE0B} gesetzt.

Die Entwickler bei ACROS Security haben daher beschlossen, dies nicht weiter zu untersuchen (auch weil kein POC vorhanden ist, um die Schwachstelle zu reproduzieren und den eigenen Patch zu testen).

Stattdessen geht man cleverer vor und emuliert das Kill-Bit für die Klassen-ID {EAB22AC3-30C1-11CF-A7EB-0000C05BAE0B} – dies verhindert so effektiv, dass eingebettete OLE-Objekte dieser Klasse gestartet werden. Dies ist vermutlich eine umfassendere Gegenmaßnahme, die die Ausnutzung von CVE-2026-21509 verhindert, aber möglicherweise auch einige andere Verwendungen desselben OLE-Objekts blockiert, schreibt Kolsek.

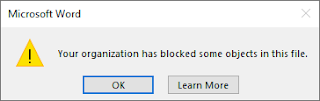

Nach der Anwendung des 0patch Micropatches wird das Öffnen eines eingebetteten Shell.Explorer.1-OLE-Objekts in einem Office-Dokument blockiert und es wird das obige Dialogfeld angezeigt.

ACROS Security hat diese Micropatches wurden für die folgenden 32-Bit- und 64-Bit-Versionen von Microsoft Office entwickelt:

- Microsoft Office 2019 Click-to-Run – aktualisiert mit allen verfügbaren Updates (Version 2508, Build 19127.20302)

- Microsoft Office 2016 Click-to-Run – aktualisiert mit allen verfügbaren Updates (Version 2508, Build 19127.20302)

- Microsoft Office 2013 – aktualisiert mit allen verfügbaren Updates

- Microsoft Office 2010 – aktualisiert mit allen verfügbaren Updates

Diese Mikropatches wurden bereits an alle betroffenen Online-Computer mit dem 0patch Agent in PRO- oder Enterprise-Konten verteilt und dort angewendet (sofern dies nicht durch Enterprise-Gruppeneinstellungen verhindert wurde).

Die Bedienung von 0patch erfolgt über die 0patch-Konsole, die per Windows-Startmenü aufrufbar ist. Zum Abrufen der Mikropatches in der 0patch-Konsole benötigt man ein Benutzerkonto beim Anbieter 0patch. Der Anbieter ACROS Security offeriert dabei verschiedene Modelle, die ich im Blog-Beitrag 0patch sichert Microsoft Office 2016 und 2019 nach Oktober 2025 sowie im Beitrag Windows 7/Server 2008/R2 Life Extension-Projekt & 0patch Probemonat beschrieben habe.

Ähnliche Artikel:

Windows 7/Server 2008 R2: 0Patch-Support bis Januar 2027

Windows 10: 0patch sorgt für 5 Jahre Zusatzsupport

0patch sichert Microsoft Office 2016 und 2019 nach Oktober 2025

MVP: 2013 – 2016

MVP: 2013 – 2016

Perfekt. Danke an ACROS-Security!