In OpenSLL ist die kritische Schwachstelle CVE-2025-15467 zum 27. Januar 2026 öffentlich bekannt geworden. Beim Parsen von Nachrichten kann ein Pufferüberlauf auftreten. Inzwischen gibt es sogar ein Proof of Concept, um die Schwachstelle auszunutzen. Nachfolgend ein kurzer Überblick über den Sachverhalt

In OpenSLL ist die kritische Schwachstelle CVE-2025-15467 zum 27. Januar 2026 öffentlich bekannt geworden. Beim Parsen von Nachrichten kann ein Pufferüberlauf auftreten. Inzwischen gibt es sogar ein Proof of Concept, um die Schwachstelle auszunutzen. Nachfolgend ein kurzer Überblick über den Sachverhalt

OpenSSL-Schwachstelle CVE-2025-15467

Die OpenSSL-Schwachstelle CVE-2025-15467 ist mit einem CVSS-Score von 9.8 als kritisch anzusehen. Das Parsen von CMS AuthEnvelopedData-Nachrichten mit böswillig erstellten AEAD-Parametern kann einen Stapelpufferüberlauf auslösen. Dies kann zu einem Absturz führen, wodurch ein Denial-of-Service oder möglicherweise die Ausführung von Remote-Code verursacht wird.

Der Fehler liegt im Parser

Beim Parsen von CMS AuthEnvelopedData-Strukturen, die AEAD-Verschlüsselungen wie AES-GCM verwenden, wird der in den ASN.1-Parametern codierte Initialisierungsvektor (IV) in einen Stack-Puffer fester Größe kopiert, ohne zu überprüfen, ob seine Länge zum Ziel passt.

Ein Angreifer kann eine manipulierte CMS-Nachricht mit einem übergroßen IV bereitstellen, wodurch ein stapelbasiertes Schreiben außerhalb des Bereichs verursacht wird, bevor eine Authentifizierung oder Tag-Überprüfung stattfindet.

Anwendungen und Dienste, die nicht vertrauenswürdige CMS- oder PKCS#7-Inhalte mit AEAD-Verschlüsselungen (z. B. S/MIME AuthEnvelopedData mit AES-GCM) analysieren, sind anfällig.

Remote-Codeausführung möglich

Da der Überlauf vor der Authentifizierung auftritt, ist kein gültiges Schlüsselmaterial erforderlich, um ihn auszulösen. Die Ausnutzbarkeit für die Remote-Codeausführung hängt zwar von den Plattform- und Toolchain-Abhilfemaßnahmen ab, aber die stapelbasierte Schreibprimitive stellt ein ernstes Risiko dar.

Diese FIPS-Module sind betroffen

Nachfolgend eine schnelle Auflistung, welche Module und OpenSSL-Versionen betroffen und nicht betroffen sind.

- Die FIPS-Module in 3.6, 3.5, 3.4, und 3.3 sind von diesem Problem nicht betroffen, da die CMS-Implementierung außerhalb der Grenzen des OpenSSL-FIPS-Moduls liegt.

- OpenSSL 3.6, 3.5, 3.4 und 3.3 sind für dieses Problem anfällig.

- OpenSSL 3.3, 3.0, 1.1.1 und 1.0.2 sind von diesem Problem nicht betroffen.

Das Security Advisory von SonicWall hat diesen Sachverhalt zum 27. Januar 2026 offen gelegt. Dort heißt es:

- OpenSSL 3.6 users should upgrade to OpenSSL 3.6.1

- OpenSSL 3.5 users should upgrade to OpenSSL 3.5.5

- OpenSSL 3.4 users should upgrade to OpenSSL 3.4.4

Eine kurze Information zur Schwachstelle findet sich auch auf der OpenWall Mailing-Liste. Eine Zusammenfassung mit CVE-ID ist hier abrufbar. Die Downloads finden sich auf dieser Webseite (Source-Code) sowie auf GitHub.

Ein Proof of Concept

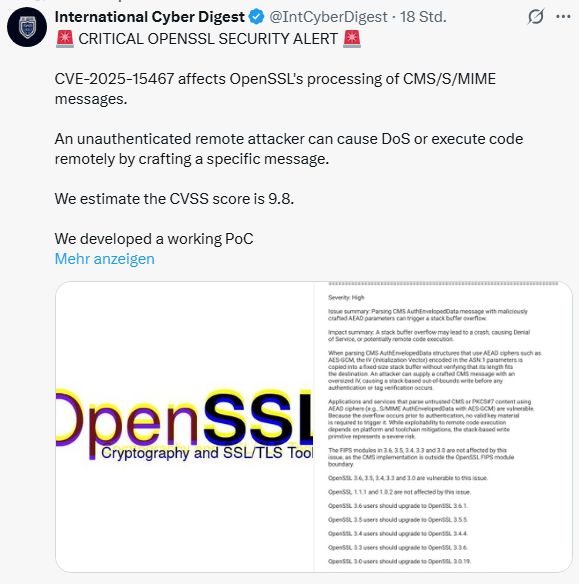

Kritisch wird es, sobald ein Proof of Concept (PoC) zur Ausnutzung der Schwachstelle öffentlich wird oder ausgenutzt wird. Nachfolgender Tweet ist mir gestern untergekommen und berichtet genau diesen Sachverhalt.

Die Sicherheitsexperten von International Cyber Digest wollen einen funktionierenden PoC entwickelt haben und empfehlen, so schnell wie möglich auf die neueste Version zu aktualisieren.

MVP: 2013 – 2016

MVP: 2013 – 2016

Hallo Günter,

du schreibst "OpenSSL 3.6, 3.5, 3.4, 3.3 und 3.0 sind für dieses Problem anfällig".

Im Security Advisory heißt es: "OpenSSL 3.3, 3.0, 1.1.1 and 1.0.2 are not affected by this issue as they do not support PBMAC1 in PKCS#12".

Kannst Du das bitte klären. Danke.

Ist geklärt – ich habe es gemäß dem OpenSSL Security Alert überarbeitet. Hatte wohl eine Quelle, die da nicht korrekt war.

Ich denke, Du bist im Abschnitt verrutscht. Die Version 3.0 ist ebenfalls betroffen.

| (CVE-2025-15467, Severity: High)

| …

| OpenSSL 3.6, 3.5, 3.4, 3.3 and 3.0 are vulnerable to this issue.

| OpenSSL 1.1.1 and 1.0.2 are not affected by this issue.

| OpenSSL 3.6 users should upgrade to OpenSSL 3.6.1.

| OpenSSL 3.5 users should upgrade to OpenSSL 3.5.5.

| OpenSSL 3.4 users should upgrade to OpenSSL 3.4.4.

| OpenSSL 3.3 users should upgrade to OpenSSL 3.3.6.

| OpenSSL 3.0 users should upgrade to OpenSSL 3.0.19.

| …

Dein Zitat bezieht sich auf eine andere Schwachstelle

(CVE-2025-11187, Severity: Moderate)

OpenSSL 1.0 oder 1.1 sollten im produktiven Umfeld nicht mehr eingesetzt werden.

Updates gibt es nur noch für zahlende Premium-Kundschaft.