Microsoft hat die veraltete NTLM-Authentifizierung in Windows als "deprecated" erklärt. In der nächsten Windows Version (Server und Client) wird NTLM standardmäßig deaktiviert und die Kerberos-Authentifizierung Standard. Damit neigt sich die Verwendung von NTLM seinem Ende zu.

Microsoft hat die veraltete NTLM-Authentifizierung in Windows als "deprecated" erklärt. In der nächsten Windows Version (Server und Client) wird NTLM standardmäßig deaktiviert und die Kerberos-Authentifizierung Standard. Damit neigt sich die Verwendung von NTLM seinem Ende zu.

NTLM (steht für NT LAN Manager) ist ein Authentifizierungsverfahren für Rechnernetze, dass auf einem proprietären Protokoll Microsofts basiert und primär in Windows-Rechnernetzen verwendet wurde. Seit mehr als drei Jahrzehnten ist NTLM Teil der Windows-Authentifizierung. Inzwischen gilt NTLM als nicht mehr sicher und wurde in Windows-Umgebungen/-Netzwerken durch die Kerberos-Authentifizierung ersetzt.

Bisher unterstützt Windows aber aus Kompatibilitätsgründen noch das veraltete NTLM, obwohl Microsoft längst den Wechsel auf Kerberos empfiehlt. Standardmäßig wird in Windows-Netzwerken zwar Kerberos zur Authentifizierung verwendet. Problem ist aber der Fallback-Mechanismus. Immer, wenn ein Teilnehmer im Netzwerk kein Kerberos unterstützt, kann er eine (unsichere) NTLM-Authentifizierung als Fallback verwenden.

Spätestens seit Mandiant Rainbow-Tabellen zum Knacken der Verschlüsselung veröffentlicht hat (siehe NTLMv1 ist sicherheitstechnisch tot: Mandiant veröffentlicht Rainbow-Tabellen) ist NTLM auch Sicherheitssicht tot. Administratoren können in ihren Umgebungen NTLM in Domänen mit Windows Servern auf den DCs aus Sicherheitsgründen deaktivieren.

Fahrplan zur NTLM-Abschaltung

Zum 29. Januar 2026 hat Microsoft den Techcommunity-Artikel Advancing Windows security: Disabling NTLM by default veröffentlicht (via), der die Gründe und den Fahrplan zur Abschaltung offen legt. Mit Veröffentlichung des Artikels wurde NTLM offiziell als veraltet (deprecated) erklärt. Veraltete Funktionen sind weiterhin verfügbar, erhalten jedoch keine Updates oder Verbesserungen mehr und können in einer zukünftigen Version entfernt werden – was in der nächsten Version von Windows Server und Windows 11 der Fall sein werde, schreibt Microsoft.

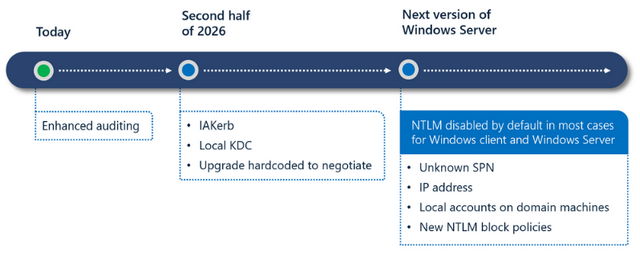

Fahrplan zur NTLM-Abschaltung; Quelle: Microsoft

Fahrplan zur NTLM-Abschaltung; Quelle: Microsoft

Microsoft hat einen Fahrplan zur NTLM-Abschaltung aufgesetzt (siehe obige Abbildung), der mehrere Stufen umfasst.

Phase 1: Erweiterte Überwachung

Diese Phase beginnt ab sofort mit der erweiterten Überwachung (Enhanced Auditing). Diese jetzt verfügbare erweiterte NTLM-Überwachung hilft Unternehmen dabei, herauszufinden, wo und warum NTLM in der Umgebung noch verwendet wird. Dieses Auditing lässt sich mit Windows Server 2025 und Windows 11 24H2 und höher durchführen (siehe Disabling NTLM).

Phase 2: Die wichtigsten Probleme mit NTLM angehen

In der zweiten Hälfte des Jahres 2026 sollen in Phase 2 die wichtigsten Probleme im Zusammenhang mit der NTLM-Abschaltung angegangen werden. Microsoft nennt folgende Punkte:

- Keine Verbindung zum Domänencontroller bei deaktiviertem NTLM: Funktionen wie IAKerb und das lokale Key Distribution Center (KDC) (noch Pre-Release) ermöglichen eine erfolgreiche Kerberos-Authentifizierung in Szenarien, in denen die Domänencontroller-Konnektivität (DC) zuvor einen NTLM-Fallback erzwungen hat.

- Fest codierte NTLM-Verwendung: Die Kernkomponenten von Windows werden aktualisiert, um bei der Netzwerkauthentifizierung zuerst die Verwendung von Kerberos zu verhandeln. Dadurch sollen die Fälle der NTLM-Verwendung reduziert werden.

Die Lösungen für die obigen Probleme sollen in der zweiten Hälfte des Jahres 2026 für Windows Server 2025 sowie Windows 11 24H2 und höher verfügbar sein.

Phase 3: NTLM wird standardmäßig deaktiviert

In der nächsten großen Windows Server-Version und den zugehörigen Windows-Client-Versionen will Microsoft dann NTLM standardmäßig deaktivieren. Dies bedeute:

- NTLM wird im Netzwerk standardmäßig deaktiviert.

- Die Verwendung von NTLM erfordert eine explizite erneute Aktivierung durch neue Gruppenrichtlinien.

Die Unterstützung für die Behandlung von Fällen in denen die reine NTLM-Authentifizierung noch erforderlich ist, werde in den neuen Windows-Versionen integriert sein. Dadurch sollen Ausfälle von Anwendungen in Windows-Umgebungen reduziert werden.

Beispiele hierfür sind der Zugriff auf Ziele mit unbekannten SPNs (Service Principal Names), Authentifizierungsanfragen unter Verwendung von IP-Adressen, lokale Konten auf domänengebundenen Computern und neue NTLM-Blockierungsrichtlinien.

Microsoft stellt noch klar, dass die standardmäßige Deaktivierung von NTLM nicht bedeutet, dass NTLM vollständig aus Windows entfernt wird. Windows werde lediglich durch die Blockade der Netzwerk-NTLM-Authentifizierung in einem standardmäßig sicheren Zustand ausgeliefert, in dem die Verwendung der Kerberos-basierten Authentifizierung erzwungen wird. Gleichzeitig sollen gängige Legacy-Szenarien durch neue, in Kürze verfügbare Funktionen wie Local KDC und IAKerb (Vorabversion) berücksichtigt werden.

Frage in die Runde: Spielt NTLM bei euch in Unternehmensumgebungen überhaupt noch eine praktische Rolle? Gibt es Fälle, wo man bei den nächsten Windows-Versionen NTLM wieder per Gruppenrichtlinie einschalten muss?

Ähnliche Artikel:

NTLMv1 ist sicherheitstechnisch tot: Mandiant veröffentlicht Rainbow-Tabellen

Windows 11 24H2-25/H2, Server 2025: SID-Duplikate verursachen NTLM-/Kerberos-Authentifizierungsfehler

Verwirrung um 0-Click-NTLM Authentication Bypass (Telnet) in Windows

Windows NTLM-Schwachstelle CVE-2025-24054 wird ausgenutzt

MVP: 2013 – 2016

MVP: 2013 – 2016

Stichwort Monitorig: Vieles läuft in Serverumgebung (der einfachheitshalber) über NTLM (PRTG).

Wer im jahr 2026 noch PRTG einsetzt und sinnfrei viel Geld aus dem Fenster wirft, der dürfte aber mittlerweise selbst Schuld sein. Nutze seit vielen Jahren Zabbix.

Ja, faktisch alle Industriebetriebe, wo ältere SPS Industrie-PCs, Visus und Steuerungen mit WinXP (Embedded), Win 7, 8, 2012 – vor drei Jahren legte ich sogar noch einen NT4 PC still) Ihr Zeugs z.B. via SMB mit einem AD austauschen. Oder noch schlimmer: Überall dort, wo fahrlässigerweise der Produktionsbetrieb in einem AD integriert wurde und z.B. Anlagen-Software zur Auswertung auf den Office-Arbeitsplätzen installiert ist, während die Daten selbst weiterhin in der Produktion liegen. Die eingesetzte Software ist da teilweise auf dem technischen Stand von vor 25 Jahren.

Diese müssen nun Ihre Netzwerkstruktur einmal anpacken und absichern.

Mich freut's – genau für sowas bin ich käuflich ;-)

Naja, Windows unterstützt seit Windows 2000 Kerberos.

Bei Windows 2000 allerdings nur RC4 und DES.

Bei allen Clients ab Windows XP SP1 und Servern ab Server 2003 gibt es also im Grunde keinen Grund, NTLM weiter zu nutzen.

Das Auditing von NTLM geht ab Server 2008 R2.

Es wurde vor ca. 3 Jahren bei Systemen, die noch ESU erhalten haben, mit einem Patch nachgerüstet.

Nur einige wenige im MS-Artikel genannte Events sind erst ab Windows 11/Server 2025 vorhanden.

Das Auditing habe ich damals aktiviert und nachdem ich über längere Zeit keine NTLM-Events gefunden habe, habe ich NTLM komplett deaktiviert.

Irgendwelche Probleme sind nicht aufgetreten.