Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat zum 2. Feb. 2026 eine Sicherheitswarnung WID-SEC-2026-0280 veröffentlicht. Im Linux Kernel gibt es mehrere Schwachstellen (CVSS Base Score. 9.8 (kritisch), CVSS Temporal Score 8.5 (hoch)), und der Kernel sollte zügig aktualisiert werden. Ergänzung: Zudem ist mir ein Post untergekommen, der sich mit gelöschten Dateien befasst, die noch im Zugriff von Prozessen sind (ist bei Computer-Forensik hilfreich).

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat zum 2. Feb. 2026 eine Sicherheitswarnung WID-SEC-2026-0280 veröffentlicht. Im Linux Kernel gibt es mehrere Schwachstellen (CVSS Base Score. 9.8 (kritisch), CVSS Temporal Score 8.5 (hoch)), und der Kernel sollte zügig aktualisiert werden. Ergänzung: Zudem ist mir ein Post untergekommen, der sich mit gelöschten Dateien befasst, die noch im Zugriff von Prozessen sind (ist bei Computer-Forensik hilfreich).

Warnung von Kernel-Schwachstellen

Die BSI-Warnung WID-SEC-2026-0280 vom 2. Februar 2026 nennt die CVEs, die im Linux-Kernel bekannt geworden, und auf dieser Ankündigung der Linux-Mailing-Liste aufgeführt sind. Ein Angreifer kann mehrere Schwachstellen im Linux-Kernel ausnutzen, um nicht näher spezifizierte Angriffe durchzuführen. Diese führen möglicherweise zu einer Denial-of-Service- Bedingung oder können eine Speicherbeschädigung verursachen.

Obiger Tweet verweist auf diesen Artikel von b2b-cyber-security.de mit einer Zusammenfassung der Schwachstellen.

Wann sind Dateien unter Linux gelöscht?

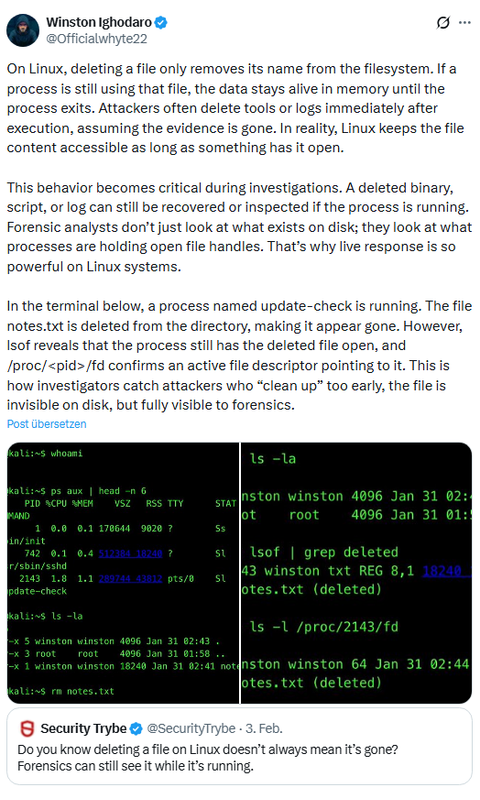

PS: Weil es irgendwie groß zum Thema passt, stelle ich noch nachfolgenden Tweet ein, der mir die Tage auf BlueSky untergekommen ist.

Die Aussage lautet: Unter Linux wird beim Löschen einer Datei lediglich deren Name aus dem Dateisystem entfernt. Wenn ein Prozess diese Datei noch verwendet, bleiben die Daten im Speicher erhalten, bis der Prozess beendet wird.

Das ist für die Computer-Forensik bei Cyberangriffen hilfreich. Denn Angreifer löschen Tools oder Protokolle oft unmittelbar nach der Ausführung, in der Annahme, dass die Beweise damit verschwunden sind. In Wirklichkeit bleibt der Dateiinhalt unter Linux jedoch so lange zugänglich, wie er von einem Prozess geöffnet ist.

Dieses Verhalten wird bei Untersuchungen kritisch. Eine gelöschte Binärdatei, ein Skript oder ein Protokoll kann immer noch wiederhergestellt oder überprüft werden, wenn der Prozess ausgeführt wird. Forensische Analysten schauen sich nicht nur an, was auf der Festplatte vorhanden ist, sondern auch, welche Prozesse offene Datei-Handles halten. Deshalb ist Live-Response auf Linux-Systemen so leistungsstark.

Im obe im Screenshot gezeigte Terminal läuft ein Prozess namens update-check. Die Datei notes.txt wird aus dem Verzeichnis gelöscht, sodass sie nicht mehr sichtbar ist. Lsof zeigt jedoch, dass der Prozess die gelöschte Datei weiterhin geöffnet hat, und /proc/<pid>/fd bestätigt einen aktiven Dateideskriptor, der darauf verweist. Auf diese Weise fangen Ermittler Angreifer, die zu früh „aufräumen": Die Datei ist auf der Festplatte unsichtbar, für Forensiker jedoch vollständig sichtbar.

MVP: 2013 – 2016

MVP: 2013 – 2016

Diese Warnung ist mehr als übertrieben. Es soll wohl scharf gegen GNU/Linux geschossen werden. Da der Linux Kernel seine eigene Datenbank führt, kommen fast täglich neue Meldungen. Nur ein Bruchteil davon betreffen die Nutzer, da niemals alle Funktionalitäten überhaupt genutzt werden. IMHO machen sich da einige Leute wichtig, mit Bugs, die unkritisch sind. Linux verfolgt den Ansatz jede Vulnerability ist ein Bug und muß gefixt werden. Das ist auch richtig so und daher ist die Zahl der Einträge hoch. Die Formulierung "Ein Angreifer kann mehrere Schwachstellen im Linux-Kernel ausnutzen, um nicht näher spezifizierte Angriffe durchzuführen." klingt danach, daß der Schreiber dieses Satzes keine Ahnung vom Linux Kernel hat und die gelisteten Bugs nicht bewerten kann. Ich halte diese "Warnung" für einen Schmarrn.

Ob Funktionalitäten vom Benutzer genutzt werden oder nicht spielt bei Sicherheitslücken überhaupt gar keine Rolle. Sie können von Cyberkriminiellen genutzt werden, wenn es da Sicherheitslücken gibt!

Deshalb gehören Sicherheitslücken auch möglichst schnell geschlossen.

Eine nur lokal ausnutzbare Schwachstelle in einer nicht von Anwendungen eines Servers genutzten Funktion ist erst ein Problem, wenn der Gauner auf dem System gelandet ist. Weshalb es je nach Rolle des Systems einen Unterschied machen kann, ob nur lokal ausnutzbar, oder ob RCE.

Zu "Diese Warnung ist mehr als übertrieben. Es soll wohl scharf gegen GNU/Linux geschossen werden. " – lasse ich mal so stehen, werde aber alle Kommentare, die sich auf Windows versus Linux beziehen, rigoros löschen.

Ansonsten ist es eine Information – kann jeder Interessierte zur Kenntnis nehmen oder überspringen – alles ziemlich einfach …

Ein wenig verwundert über die Aufregung seitens des BSI bin ich schon. Wenn man sich mal die CVE-Einschätzungen auf

https://access.redhat.com/hydra/rest/securitydata/cve

ansieht, existieren da doch Unterschiede in der Bewertung der Gefahren.

Hinsichtlich CVE-2026-23020 frage ich mich, wer heute noch 10/100-Mbit 3com-Netzwerkkarten (PCI) im Einsatz hat. Die werden seit 2010 nicht mehr hergestellt, es gibt für ein paar Euros irgendwo noch Restbestände. Aber ernsthaft betreiben kann man die heute kaum noch. Das Treiber-Modul existiert zwar noch in den Kernel-Quellen, geladen wird der Treiber aber nur bei Anwesenheit einer entsprechenden Karte.

Dann sollten Sie demnächste das auch umgekehrt so handhaben, oder?

Wär ja sehr nett vom BSI, schon selbst eine lange Liste an CVEs mit individuellen Scores zu versehen. Das hätte es sehr erleichtert, bei Debian / Red Hat / … nachzusehen.

Betroffene bzw. gefixte Kernel Versionen wären auch nett gewesen. Aber das hätte für das BSI wohl zu viel Arbeit bedeutet.

gefixte Kernel sind:

4.16.12

5.10.248

5.15.198

6.1.161

6.6.121

6.12.66

6.18.6

6.19-rc6

Dankeschön!

Danke !

vielen dank!

Gibt es für den 6.8 LTS und den 6.14 HWE aktuell noch keine Updates? Oder sind die nicht von den Lücken betroffen? Weil die fehlen in deiner Auflistung. Und aus der Auflistung der Linux Mailing List werde ich nicht schlau, da stehen keine Versionen bei oder ich finde die nicht.

Würde mich auch interessieren. LTS läuft gerade mit 6.8.0-94 generic und mit 6.8.0-100 generic in der Testphase.

6.8 und 6.14 waren keine LTS Kernel.

Der Support für 6.8 endete am 30.Mai 2024.

Der Support für 6.14 endete am 10.Juni 2025.

endoflife. date/linux

Die LTS-Kernel sind dort gelistet:

thomas-krenn. com/en/wiki/Linux_longterm_kernel_versions

Deshalb werden diese Versionen nicht mehr auf kernel. org erwähnt.

Das Debian Security Team kann aber die Patches aus den neueren Kerneln rückportieren auf die älteren Kernel.

Auch im Debian Security Tracker werden die Kernel 6.8 und 6.14 nicht erwähnt:

security-tracker. debian. org/tracker/CVE-2026-23039

security-tracker. debian. org/tracker/CVE-2026-23015

security-tracker. debian. org/tracker/CVE-2026-23020

Von Nvidia gab es Ende Januar auch mehrere Sicherheitswarnungen mit Base Score 7.8 und es gibt neue Treiber für Linux und Windows:

nvidia. custhelp. com/app/answers/detail/a_id/5747

Es gab sogar neue Legacy Treiber für ältere Maxwell und Pascal (GTX 750, GTX 9xx, GTX 1xxx). Version 582.28 für Windows und 580.126.09 für Linux.

Einige Linux Distributionen wie etwa Manjaro, CachyOS, Nobara wollen diese Legacy-Grafikkarten nicht mehr unterstützen, daher muss man diesen Treiber eventuell manuell installieren.