Ich ziehe mal einige Meldungen der letzten Tage zu Sicherheitslücken und Cybervorfällen in einem Sammelbeitrag zusammen. So sind bei Substack Daten von 700.000 Nutzern abgeflossen. Ein Dienstleister von Flickr hat einen Cybervorfall. Der Online-Shop von Rofu (Spielwaren) steht einerseits in einem Insolvenzverfahren in Eigenverwaltung, und hat zudem noch einen Cybervorfall mit Datenabfluss erlitten. Dormakaba baut unsichere Schlösser, Instagram und WhatsApp hatten Schwachstellen, die AOK Bayern hat mal alle ePAs gelöscht, die CDU betreibt wieder uralte Nextcloud-Server mit Sicherheitslücken, und so weiter. Hier ein Überblick, was mir so die Tage untergekommen ist.

Ich ziehe mal einige Meldungen der letzten Tage zu Sicherheitslücken und Cybervorfällen in einem Sammelbeitrag zusammen. So sind bei Substack Daten von 700.000 Nutzern abgeflossen. Ein Dienstleister von Flickr hat einen Cybervorfall. Der Online-Shop von Rofu (Spielwaren) steht einerseits in einem Insolvenzverfahren in Eigenverwaltung, und hat zudem noch einen Cybervorfall mit Datenabfluss erlitten. Dormakaba baut unsichere Schlösser, Instagram und WhatsApp hatten Schwachstellen, die AOK Bayern hat mal alle ePAs gelöscht, die CDU betreibt wieder uralte Nextcloud-Server mit Sicherheitslücken, und so weiter. Hier ein Überblick, was mir so die Tage untergekommen ist.

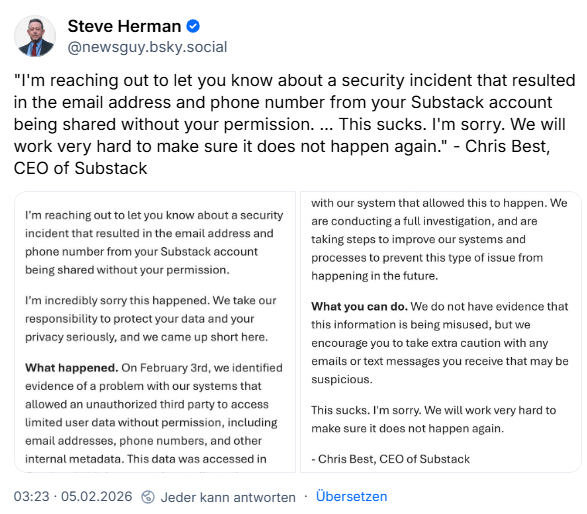

Substack Daten abgeflossen

Substack ist eine US Online-Plattform, die die Infrastruktur für Veröffentlichungen, Zahlungen, Analysen und Design bereitstellt. Dies unterstützt abonnementbasierte Inhalte wie Newsletter, Podcasts und Videos. Es ermöglicht Autoren, digitale Inhalte direkt an Abonnenten zu senden.

Gemäß dem in obigem BlueSky-Tweet geposteten Schreiben hat es bei der Plattform Substack einen Sicherheitsvorfall gegeben. Am 3. Februar 2026 ist aufgefallen, dass unbefugte Dritte auf eine begrenzte Anzahl Konten zugreifen und persönliche Nutzerdaten wie E-Mail-Adresse, Telefonnummer und interne Meta-Daten abgreifen konnten. Laut der Diskussion unter diesem Substack-Post liegt die begrenzte Anzahl Konten bei 700.000. Laut The Verge und Bleeping Computer hatten die Angreifer seit Oktober 2025 Zugriff auf die Daten. Das Problem sei inzwischen gefixt, und ein "Missbrauch sei nicht bekannt", heißt es von Substack.

Cybervorfall bei Onlineshop von Rofu.de

ROFU Kinderland ist ein Unternehmen, welches im Bereich Spielwaren mit Filialen, aber auch einem Online-Shop vertreten ist. Auf der nachfolgend per Screenshot herausgezogenen Unternehmensseite findet sich die Information, dass der Anbieter in wirtschaftlichen Schwierigkeiten steck. Das Unternehmen hat Insolvenz in Eigenverwaltung beantragt und versucht eine Sanierung.

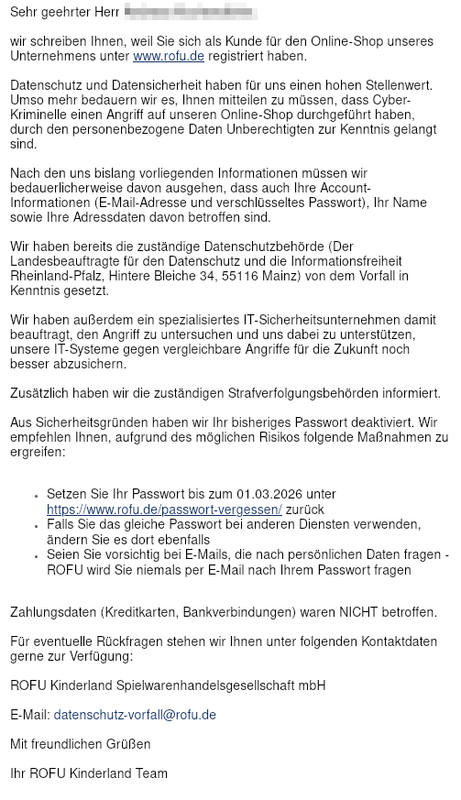

Geht man den Text durch, findet sich die Information, dass es Anfang Februar 2026 wohl vorübergehend zu technischen Einschränkungen im ROFU Online-Shop kam. ROFU gibt als Hintergrund an, dass es einen Cyberangriff auf den Online-Shop gab, durch den personenbezogene Daten Unberechtigten zur Kenntnis gelangt sind.

Nach den bislang vorliegenden Informationen können insbesondere folgende Daten betroffen sein: E-Mail-Adresse, verschlüsseltes Passwort, Name sowie Adressdaten. Zahlungsdaten (z. B. Kreditkarten- oder Bankverbindungen) waren nach aktuellem Stand nicht betroffen. Das Unternehmen hat die zuständige Datenschutzbehörde informiert und die Strafverfolgungsbehörden eingeschaltet. Zusätzlich wurde ein spezialisiertes IT-Sicherheitsunternehmen beauftragt, den Angriff zu untersuchen und die IT-Systeme weiter abzusichern. Aus Sicherheitsgründen wurden Passwörter deaktiviert. Betroffene Kundinnen und Kunden wurden direkt informiert und erhalten Hinweise zum Zurücksetzen ihres Passworts.

Blog-Leser Andreas K. hat mich per E-Mail über den Vorfall informiert (danke) und schrieb "Rofu trifft es gleich doppelt: Sie beantragen Sanierungsverfahren in Eigenverwaltung und haben (unabhängig) einen Datenschutzvorfall des Onlineshops." Der Leser hat die in obigem Screenshot als Grafik abgebildete E-Mail von ROFU mit der Information über den Vorfall erhalten.

Cybervorfall bei Flickr-Dienstleister

Blog-Leser Heiko A. hat mich per Mail informiert (danke), dass es bei einem Dienstleister der Plattform Flickr einen Cybervorfall gab. Flickr ist ein Bild- und Video-Hosting-Dienst sowie eine Online-Community, die in Kanada gegründet wurde und ihren Hauptsitz in den Vereinigten Staaten hat. Heiko hat mir die E-Mail, die er von Flickr erhalten hat, weitergeleitet.

Dear user,

We want to inform you about a security issue involving one of our third-party service providers that may have affected some of your personal information. Here's what you need to know.

What happened

On February 5, 2026, we were alerted to a vulnerability in a system operated by one of our email service providers. This flaw may have allowed unauthorized access to some Flickr member information. We shut down access to the affected system within hours of learning about it.What information was involved

Your passwords & payment card numbers were not affected.Depending on your account, accessible information may have included:

- Your name & email address

- Flickr username & account type

- IP address & general location

- Activity on Flickr

Our immediate response

- We disabled access to the affected system & removed all links to the vulnerable endpoint.

- We notified the service provider & demanded a full investigation.

- We are conducting a thorough review & strengthening our security practices with third-party providers.

- We notified the relevant data protection authorities.

What you can do

- Be cautious of phishing emails referencing your Flickr account. We will never ask for your password via email.

- Review your account settings at flickr.com for anything unexpected.

- If you reuse your Flickr password elsewhere, consider updating it.

Our commitment moving forward

We sincerely apologize for this incident and for the concern it may cause. We take the privacy and security of your data extremely seriously, and we are taking immediate action to prevent any similar issues by conducting a thorough investigation, strengthening our system architecture, & further enhancing our monitoring of third-party service providers.If you have any additional questions or concerns, please contact our support team at help@flickr.com.

EEA/UK residents: You have the right to lodge a complaint with your local data protection authority. EEA authorities are listed at edpb.europa.eu. UK residents may contact the ICO at ico.org.uk.

California residents: You may contact the California Attorney General at oag.ca.gov. For identity protection, you may contact Equifax, Experian, or TransUnion.

Thank you for your understanding & continued trust.

-The Flickr Team

Ergänzung: Die Kollegen von Bleeping Computer haben hier was dazugeschrieben.

Kann WhatsApp mitlesen? Schwachstelle geschlossen

Bezüglich des Meta-Diensts und Messengers WhatsApp sind mir Ende Januar 2026 noch zwei Informationen untergekommen. In diesem Beitrag berichtet Neowin, dass Meta eine von Google entdeckte Schwachstelle in WhatsApp behoben habe. Eine Sicherheitslücke in WhatsApp ermöglichte Angreifern, WhatsApp-Nutzer zu Gruppen hinzuzufügen. Dann konnten den Opfern Medien per WhatsApp gesendet werden, die automatisch in ihre MediaStore-Datenbank heruntergeladen wurden. Böswillige Inhalte konnten dann Aktionen in der MediaStore-Datenbank auslösen. Meta hat nach Meldung durch Google dann auch noch die 90-Tage-Veröffentlichungsfrist gerissen, so dass die Schwachstelle vor einem endgültigen Fix öffentlich wurde.

Dann gibt es in den USA noch eine Klage gegen Meta, in der dem Unternehmen vorgeworfen wird, dass die WhatsApp Ende-zu-Ende-Verschlüsselung unwirksam sei. Meta weist die Klage als unberechtigt zurück – daher hatte ich erste Meldungen Ende Januar 2026, die mir untergekommen sind, nicht thematisiert. Eine deutschsprachige Meldung gibt es hier.

Auch Instagram hatte Schwachstellen

Ende Januar 2026 ist mir ein Tweet von Hackmanac untergekommen, der schrieb: "Neue Instagram-Sicherheitslücke macht private Beiträge für jedermann sichtbar". Eine Sicherheitslücke in der serverseitigen Logik von Instagram ermöglichte es nicht authentifizierten Benutzern, durch das Senden von GET-Anfragen mit bestimmten mobilen Headern auf private Beiträge zuzugreifen.

Der Fehler legte direkte CDN-Links zu privaten Medien und Bildunterschriften für etwa 28 % der getesteten Konten offen. Der Forscher Jatin Banga meldete das Problem im Oktober 2025; Meta behob es einige Tage später stillschweigend, bestritt jedoch die Gültigkeit des Fehlers und schloss den Bericht als „nicht zutreffend" ab, ohne die Ursache zu bestätigen. Mehr Details lassen sich auf Cyber Security News nachlesen.

Dormakaba Türschlösser mit Sicherheitslücken

Der Schweizer Herstellers Dormakaba baut Zugangssysteme mit elektronischen Türschlössern. Clemens Stockenreitner und Werner Schober vom SEC Consult Vulnerability Lab haben sich diese elektronischen Zugangssysteme bzw. Türschlösser genauer angesehen. Dabei sind sie auf 20 teils kritische Schwachstellen gestoßen, die die Schlösser unwirksam manchen. Die Forscher haben die Erkenntnisse in diesem Beitrag offen gelegt – ich bin bereits Ende Januar 2026 bei den Kollegen von Golem auf dieses Thema gestoßen.

Teamviewer hat Sicherheitslücken

Nutzt noch wer den Teamviewer? Die Fernwartungssoftware Teamviewer hat Sicherheitslücken, über die Angreifer Zugriffskontrollen umgehen können. Sie können damit remote auf Zielsysteme zugreifen, ohne dass zuvor eine Bestätigung erfolgt. Es heißt patchen, heise hat die Details in diesem Artikel aufgegriffen.

Dies und das …

Es gibt noch Meldungen der Art "Hältst Du im Kopf nicht aus, aber gewusst haben wir es irgendwie, war nur eine Frage der Zeit".

ePA-Akten bei AOK-Bayern gelöscht

Ich werde noch getrennt am Wochenende über das Thema ePA und den Status im Gesundheitswesen bloggen. Nur so viel vorab: Die AOK Bayern hat mal eben die ePA-Akten von gesetzlich Versicherten, die eine ePA beantragt hatten, "geschreddert". Die Daten sind einfach im digitalen Nirvana verpufft – wech waren sie. Es heißt, es gäbe Leute, die jetzt versuchen, die Bits zusammen zu klauben.

Mir gehen da ganz unchristlichen Gedanken im Hinterkopf herum. Einmal schoss mir "Haste Glück gehabt, nicht bei der AOK Bayer und keine ePA angelegt" durch den Kopf. Und es poppte ein bitterböser Witz im Hinterkopf, mit dem wir in Studentenzeiten die Kommilitonen aus Bayern zu ärgern pflegten (gut, ab 3. Semester waren die alle weg). Der Witz war kurz: "Es ist eine Megabombe auf Bayern gefallen. 65 Mark Sachschaden." Gut, damals waren wir nicht "political correct" und ich gehe mich schämen.

KI löscht Arbeit eines Professors

Vor einer Woche ist mir die Meldung untergekommen, dass ein Professor KI (konkret ChaptGPT) eingesetzt hat. Kleine Sünden werden sofort bestraft: Als er die ChatGPT "Data-Consent"-Option abschalten wollte, musste er entsetzt feststellen, dass ihm die Arbeit der letzten zwei Jahre gelöscht wurde. Der Vorfall hat es in Nature geschafft.

Vibe Coding Nitrogen Ransomware: Daten nicht entschlüsselbar

Ich hatte es vor einigen Tagen schon mal erwähnt: Es gibt die Nitrogen-Ransomware, von der Sicherheitsforscher vermuten, dass diese per Vibe Coding erstellt wurde. Wer Opfer der Ransomware wird, dessen Daten sind weg – selbst wenn Lösegeld gezahlt wird. Denn die Ransomware löscht die Schlüssel, die zum Entschlüsseln notwendig sind. The Register hat etwas mehr Details in diesem Artikel zusammen getragen.

CDU und Nextcloud: Immer noch nix gelernt

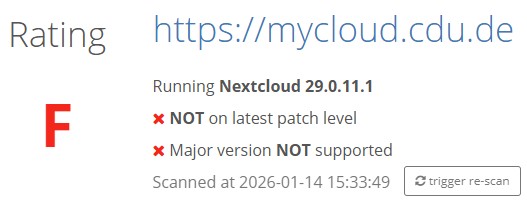

Ich hatte ja mehrfach berichtet, dass die CDU Nextcloud-Server betreibt, dann aber das Patchen vergisst. Der letzte Artikel CDU erneut gerettet – deren NextCloud-Server ist wieder online und gepatcht stammt aus 2024. Nun ja, wir haben 2026 und "man vergisst bei der CDU wohl schnell". Ein ungenannt bleiben wollender Leser hatte mich Mitte Januar 2026 kontaktiert und schrieb:

"Sie haben schon mehrmals darüber berichtet, dass die CDU unter der URL https://mycloud.cdu.de/index.php/login eine veraltete Nextcloud betreibt, unter anderem habe ich dazu einen Artikel aus dem Jahr 2024 auf Ihrem Blog gefunden.

Nun, ich befürchte, die CDU lernt nichts aus den Fehlern der Vergangenheit, denn erneut ist die Nextcloud hoffnungslos veraltet, wie ich über den Nextcloud Security Scan herausgefunden habe.

Offensichtlich ist den Admins der CDU nicht bewusst, dass das Schließen von Sicherheitslücken durch das Installieren von Updates eine permanente und keine einmalige Aufgabe ist. Vielleicht möchten Sie das in einem Artikel aufgreifen und / oder an die CDU melden.

Der Leser schloss die Mail mit "Ich bitte darum, anonym bleiben zu dürfen und mich namentlich nicht zu erwähnen! Denn in der Vergangenheit hatten die Überbringer von ungeschützten Systemen bei der CDU keinen leichten Stand. Darüber hatten Sie ja bereits berichtet. Anmerkung: ich beherrsche die Kunst des "Hackens" nicht und habe ja nicht mal die Webseite der CDU direkt angetastet, sondern bin nur über ein externes Tool gegangen, das der Hersteller der Anwendung im Internet bereitgestellt hat. Ich bin mir aber nicht sicher, ob die CDU das unterscheiden kann. Deshalb schreibe ich das Ihnen und nicht der CDU. Mir ist ein sicheres Internet für alle Nutzer und Nutzerinnen ein Herzensanliegen, auch für die Internetneulinge der CDU."

Nun ja, dann bin ich mal wieder der Überbringer der schlechten Nachricht, werde die CDU aber nicht informieren – bei meiner letzten Meldung wurde die Nextcloud-Instanz gepatcht, aber es gab nichts an Rückmeldung. Ich habe übrigens zum heutigen 6. Februar 2026 einen neuen Security-Scan laufen lassen. Das Ergebnis zeigt, sie können es einfach nicht, bei der CDU. Der Nextcloud 29.0.11.1 ist längst aus dem Support und weist eine als Hoch bewertete Schwachstelle auf. Aber wie meinte Angela Merkel (CDU) "dieses Internet ist ja für alle Neuland" – aber das war vor über einem Jahrzehnt.

Noch ein paar Shorties

So im Kontext "der helle IT-Wahnsinn, machen wir einfach mal weiter": In Spanien musste das Wissenschaftsministerium seine IT nach einem Cybervorfall abschalten, wie man hier lesen kann. Der rumänische Betreiber Conpet ist Opfer eines Cyberangriffs und musste eine Öl-Pipeline abstellen. Die Qilin-Ransomware-Gruppe ist wohl verantwortlich, schreibt Bleeping Computer.

Im Beitrag ShinyHunters will Okta-Kunden (Betterment, SoundCloud, Crunchbase) gehackt haben hatte ich über einen Angriff auf Betterment berichtet. Nun lese ich bei Bleeping Computer, dass 1,4 Millionen Benutzerkonten offen gelegt wurden – passt.

Die Software n8n fällt vorwiegend durch Schwachstellen auf (siehe Sicherheitsdesaster bei Automatisierungsplattform n8n (CVE-2026-21877, CVE-2025-68668, CVE‑2026‑21858) vom Januar 2026). Ich komme bei denen mit dem Aufbereiten der Schwachstellen nicht mehr nach, daher nur ein Shortie: Gerade haben die die nächste fette Sicherheitslücke in der Software geschlossen – Details gibt es hier. Empfehlung: Wir müssen noch schneller und härter digitalisieren und in KI machen, sonst verlieren wir den "Anschluss". Wäre ja nicht auszuhalten, wenn wir im Ranking der gehackten Länder (wegen mangelnder Digitalisierung) von den Spitzenplätzen verdrängt würden.

Sophos hat bei der Untersuchung der jüngsten "WantToCry"-Ransomware-Vorfälle festgestellt, dass Ransomware-Gruppen in großem Umfang schädliche Payloads über virtuelle Maschinen (VMs) hosten und verbreiten, die sie von ISPsystem, einem legitimen Anbieter für die Verwaltung virtueller Infrastrukturen, anmieten. Die Sicherheitsforscher stellten fest, dass die Angreifer Windows-VMs mit identischen Hostnamen verwendeten. Das deutet auf Standardvorlagen hin, die vom VMmanager von ISPsystem generiert wurden. Die Kollegen von Bleeping Computer habe es hier aufgegriffen.

Im Januar hatte ich im Beitrag Spam-Welle über den Dienstleister Zendesk über eine Spam-Welle von Zendesk berichtet. Die Kampagne geht wohl weiter, wie ich gestern bei Bleeping Computer las.

Und falls einem der Administratoren unter der Leserschaft am Wochenende langweilig sein sollte: Einfach den Artikel bei Security Week lesen, und im Anschluss Schwachstellen bei Cisco und F5 patchen.

Wenn man schon mal beim Patchen ist: Die Shadowserver Foundation hat einen Anstieg der Versuche, die Ivanti EPMM RCE-Schwachstelle CVE-2026-1281 auszunutzen, festgestellt. Deren Sensoren haben in den letzten 24 Stunden von mindestens 13 Quell-IPs aus festgestellt. Bei Scans wurden weltweit etwa 1600 exponierte Instanzen gefunden (keine Schwachstellenbewertung). Am stärksten exponiert ist Deutschland – hach, endlich mal wieder Spitzenreiter. Also mal nachschauen, ob die Hinweise im Ivanti Security Advisory befolgt worden sind.

Und es gibt eine Warnung vor Phising-Mails, (hauptsächlich) bei Signal, wie ein Leser gerade schrieb. Details beim Bundesamt für Verfassungsschutz.

MVP: 2013 – 2016

MVP: 2013 – 2016

Mal etwas wild in die Runde geworfen:

Wir kaufen hin und wieder Gutscheine von Lidl für unsere Mitarbeiter. Das läuft über die Domain "www.lidl-giftcard.eu" .

Seit ein paar Tagen ist die Seite aber komplett dicht. Egal von welchem Gerät, Internetanbieter oder Land(ja, ich haben testweise einen VPN installiert und mehrere Länder durchprobiert). VirusTotal findet nichts, aber auch hier liefert deren Anfrage nur ein "403 forbidden". Als hätte da ein Schlaumeier "0.0.0.0" auf die Blacklist gesetzt.

Kennt jemand solch ein Verhalten von anderen Diensten oder geht hier etwas merkwürdiges vor sich?

Hier wird angezeigt:

Webseite nicht verfügbar!

Access Denied

Error 15

www.lidl-giftcard.eu

2026-02-06 XX:XX:XX UTC

What happened?

This request was blocked by our security service

Your IP: X.X.X.X

Proxy IP: 45.60.74.23 (ID 101854-100)

Incident ID: XXX-XXX

Diese Proxy IP ist irgendwo in Kalifornien.

Mit eingebunden in die Seite ist ein obfuscated JavaScript, viel Spass beim decoden: hXXps://www.lidl-giftcard.eu/d-good-Such-cannot-of-Goose-The-slight-very-man-

" Der Witz war kurz: "Es ist eine Megabombe auf Bayern gefallen. 65 Mark Sachschaden." … Hat sich nicht viel geändert seitdem, nur das es jetzt 65 € sind … 😉😂

(Sarkasm Off!)

Zu "KI löscht Arbeit eines Professors:

https://t3n.de/news/forscher-loescht-zwei-jahre-wissenschaftlicher-arbeit-chatgpt-funktion-deaktiviert-1727829/

Fand den auch witzig ;)