Kurze Information für Leute aus der Leserschaft, die Sicherheitssoftware von Trend Micro einsetzen. Ein Leser hat mich gerade informiert, dass bei seinen Nutzern / Kunden derzeit Windows Updates durch Trend Micro blockiert werden.

Kurze Information für Leute aus der Leserschaft, die Sicherheitssoftware von Trend Micro einsetzen. Ein Leser hat mich gerade informiert, dass bei seinen Nutzern / Kunden derzeit Windows Updates durch Trend Micro blockiert werden.

Eine Lesermeldung zum 13. Feb. 2026

Ein ungenannt bleiben wollender Leser schrieb mir gerade per E-Mail (danke) folgendes: "Seit heute morgen gibt's bei uns massenhaft Meldungen von Trend Micro (Apex One) über geblockte URLs. Das sieht danach aus, also würden Microsoft-Update-URLs das auslösen." Der Blog-Leser hat mir folgenden Screenshot geschickt – die Apex One-Sicherheitslösung blockiert IP-Adressen als gefährlich.

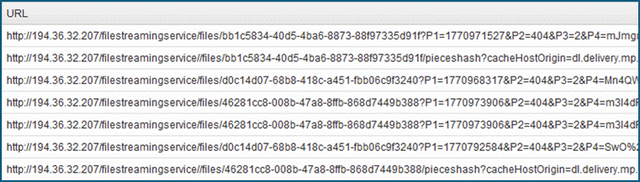

Nachfolgender Screenshot, den mir der Leser bereitgestellt hat, zeigt die blockierten URLs als Ausschnitte.

An obigem Screenshot kann ich nicht erkennen, dass die URLs auf Microsofts Update Server zeigen – aber ich gehe davon aus, dass der Leser das evaluiert hat. Der Leser schrieb noch: "Ob da jetzt der CDN-Hoster schuld ist, oder Trend Micro, wage ich noch nicht zu beurteilen".

Mehr Betroffene gemeldet

Der Blog-Leser schrieb mir in seiner E-Mail, dass er seinen Dienstleister, der das Unternehmen betreut, kontaktiert habe. Der Dienstleister hat dem Leser daraufhin mitgeteilt, dass dessen Unternehmen nicht der einzige Kunde in ihrem Bereich sei, der sich heute mit dieser Problematik gemeldet habe.

Ergänzung: Aus der Leserschaft gab es mehrere Hinweise auf den Microsoft Learn Q&A-Forenpost Observe multiple outbound traffic with Microsoft domain vom 12. Februar 2026. Der Betroffene schreibt: "Wir haben mehrere URL-Anfragen an einen meiner Windows-Server mit Microsoft-Domäne festgestellt, die von Trend Micro Threat Intelligence als bösartig identifiziert wurden." Dort werden die kompletten URLs, die bemängelt werden, aufgeführt. Nachfolgend eine solche URL.

*http://194.36.32.207/filestreamingservice/files/1320e66c-29d2-4d7c-9b43-7f50d68ae3bb?P1=1770877599&P2=404&P3=2&P4=NvbCqRcIUfO9RgoIuc8qHpl%2btc17xVKIr%2be2ywd7EUCXwpjIGJzns0L%2b1hd7aZjsQX6xPeZunF6cB9fX3HWduQ%3d%3d&cacheHostOrigin=4.tlu.dl.delivery.mp.microsoft.com

Es gibt dort folgenden Lösungsvorschlag für einen Workaround. Man soll den Download-Mode auf "Simple (ID 99)" per Registrierungseintrag reduzieren.

To resolve the alerts and ensure your server only connects to trusted sources, you must restrict the Download Mode to 'Simple' (ID 99), which forces the use of HTTP/HTTPS directly from Microsoft's CDN and disables all peer-to-peer functionality. You can enforce this configuration via Group Policy at

Computer Configuration\Administrative Templates\Windows Components\Delivery Optimization\Download Modeby selecting 'Simple (99)'. Alternatively, for a precise registry enforcement, create or modify the DWORD valueDODownloadModeto99(decimal) atHKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DeliveryOptimization. Do not use value0as suggested previously, as99is the specific standard for bypassing peering services on servers. You can immediately validate the remediation by runningGet-DeliveryOptimizationStatus | Select-Object DownloadModein an elevated PowerShell prompt; it should return 'Simple', confirming that traffic to random external IPs will cease.

Keine Ahnung, ob die obige Anleitung was bringt. Ergänzung 2: Es sieht so aus, als ob das Problem behoben ist. Noch jemand aus der Leserschaft, der das bestätigen kann?

MVP: 2013 – 2016

MVP: 2013 – 2016

Hatten wir auch, aber nur kurz.

Bei uns verweigert seit heute Nacht der WSUS Server die Synchronisation mit MS (und läuft in einen Timeout). Bei manueller Prüfung des Endpoints fiel auf das eine Verbindung zwar möglich ist, das Zertifikat des Endpoints allerdings von Edge als nicht vertrauenswürdig/ungültig gemeldet wird.

Ja, kann ich bestätigen. Seit heute ca. 07:00 kommen bei uns diese Meldungen.

IP-Adressen ändern sich immer ab zwischen 194.36.32.207 und 194.36.32.210

Teilweise sind die Daten die da heruntergeladen werden zwischen 510kb und mehreren MB groß.

Was ich noch nicht ganz zuordnen kann ist warum wird hier http verwendet und warum funken die Clients direkt raus obwohl CAWUM von ACMP verwendet wird.

URLS enthalten teilweise

HostOrigin=download.windowsupdate.com

oder

windows-kb890830-x64-v5.139_c6a3e646b705898985bbd3b88ab2f672b84a8784.exe.json

HostOrigin=msedge.b.tlu.dl.delivery.mp.microsoft.com

usw.

Wir können die Meldung bestätigen. Tritt bei uns seit heute Morgen ebenfalls auf. Unsere Firewalls haben dies ebenfalls gemeldet.

Hier wird das Thema mit möglichem Lösungsansatz auch diskutiert:

https://learn.microsoft.com/en-my/answers/questions/5772960/observe-multiple-outbound-traffic-with-microsoft-d

Bei uns ebenfalls einzelne Clients betroffen. Seit 08.30h haben wir die Meldung nicht mehr gesehen.

https://learn.microsoft.com/en-my/answers/questions/5772960/observe-multiple-outbound-traffic-with-microsoft-d