Sicherheitsprobleme im Gesundheitswesen sind nichts neues. Gleichzeitig sollen an allen Ecken und Enden Daten über Patienten gesammelt werden. Die elektronische Patientenakte (ePA) soll 2024 für gesetzlich Versicherte kommen. Da kommt der Absicherung der Patientendaten eine besondere Bedeutung zu. Kürzlich habe ich vom Sicherheitsanbieter Check Point einen Beitrag über den Schutz von Patientendaten mit Zero Trust in die Finger bekommen, den ich hier im Blog mal einstelle.

Sicherheitsprobleme im Gesundheitswesen sind nichts neues. Gleichzeitig sollen an allen Ecken und Enden Daten über Patienten gesammelt werden. Die elektronische Patientenakte (ePA) soll 2024 für gesetzlich Versicherte kommen. Da kommt der Absicherung der Patientendaten eine besondere Bedeutung zu. Kürzlich habe ich vom Sicherheitsanbieter Check Point einen Beitrag über den Schutz von Patientendaten mit Zero Trust in die Finger bekommen, den ich hier im Blog mal einstelle.

Mit der fortschreitenden Digitalisierung der Gesundheitsorganisationen ist eines klar geworden: Das Wohl der Patienten kann nicht an erster Stelle stehen, wenn die digitalen Systeme, die sie unterstützen, gefährdet sind. Laut dem Journal of the American Medical Association (JAMA) sollte sich die Häufigkeit von Cyberangriffen auf Krankenhäuser und Gesundheitssysteme zwischen 2016 und 2021 mehr als verdoppelt haben.

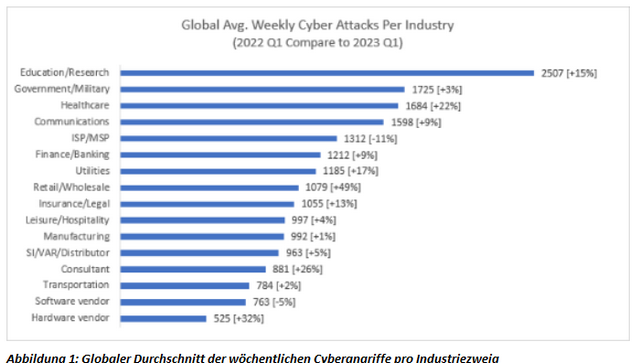

Untersuchungen von Check Point Software Technologies bestätigen diesen Trend und zeigen, dass der Gesundheitssektor im ersten Quartal 2023 durchschnittlich 1.684 Angriffen pro Woche ausgesetzt war – ein Anstieg von 22 Prozent im Vergleich zum Vorjahr. Damit wird das Gesundheitswesen im Jahr 2023 die Branche sein, die am dritthäufigsten angegriffen wird, noch vor dem Finanz- und Versicherungssektor und der Kommunikationsbranche.

Diese Zahlen sind alarmierend, aber erklärbar. Der Gesundheitssektor ist eine wahre Goldgrube an Daten, denn ein großer Teil wird von veralteten IT-Systemen verwaltet, die leicht ausgenutzt werden können. Eine Umfrage der Healthcare Information and Management Systems Society (HIMSS) ergab, dass 73 Prozent der Organisationen im Gesundheitswesen alte IT-Systeme verwenden, deren Wartung teuer ist und die häufig Sicherheitslücken aufweisen. Für die Betreiber von Ransomware ist der Sektor daher ein leichtes – und potenziell lukratives – Ziel. Diese Anfälligkeit ist jedoch nicht nur auf Software und Systeme zurückzuführen, sondern auch auf die Art und Weise, wie Daten und Geräte in den einzelnen Organisationen verwaltet werden.

Das Zero-Trust-Prinzip

In Sektoren wie dem Gesundheitswesen gibt es eine Aufteilung der Verantwortlichkeiten, wenn es um Cyber-Resilienz geht. Auf der einen Seite steht die Durchsetzung der Sicherheit, auf der anderen Seite die Kontrolle über das Netzwerk und die Richtlinien. Dies spiegelt sich am besten in den „Seven Pillars of Zero Trust" wider, wie sie in den Rahmenwerken von Forrester und dem National Institute of Standards and Technology (NIST) definiert sind.

Zero Trust ist ein Sicherheitsmodell, das nach dem Prinzip „never trust, always verify" funktioniert. Das bedeutet, dass der Zugriff auf Ressourcen und Daten niemals als sicher angesehen werden sollte, auch wenn er innerhalb der Netzwerkgrenzen stattfindet.

Die ersten fünf Säulen sind die Benutzer, die Geräte, die Netzwerke, die Arbeitslasten und die Daten. Diese Säulen bilden das Durchsetzungselement des Frameworks, das das Prinzip der „least privilege" durchsetzt, indem es kontinuierliche Identitäts- und Verifizierungsprüfungen verlangt. Sichtbarkeit und Analyse sowie Automatisierung und Orchestrierung formen die beiden anderen Säulen. Diese Säulen bilden das Kontroll- und Richtlinienelement des Frameworks und verbessern die Sicherheitslage eines Unternehmens durch Echtzeitüberwachung und automatische Reaktionen bei Sicherheitsverletzungen.

Durch die Kombination dieser Säulen können Unternehmen eine vertrauenswürdige Umgebung schaffen, und genau das sollten Organisationen im Gesundheitswesen tun, um der steigenden Anzahl von Angriffen Herr zu werden.

Häufige Fehler bei der Netzwerküberwachung

Es gibt einige häufige Fehler, die viele Organisationen des Gesundheitswesens bei der Überwachung ihres Netzwerks auf Bedrohungen machen.

Fehlen eines präventiven Konzepts

Genauso wie es besser ist, einen Patienten zu impfen, um ihn vor einer Infektion zu schützen, ist es besser, Cyberangriffe zu erkennen und zu verhindern, bevor sie ein Netzwerk erreichen. Lösungen zur Echtzeit-Bedrohungserkennung können helfen, anormale Datenverkehrsmuster zu erkennen, und Echtzeit-Bedrohungsdaten wiederum können Malware aktiv blockieren, bevor sie in ein Netzwerk eindringen kann.

Flache oder nicht segmentierte Netzwerke

Mit der fortschreitenden Digitalisierung ihrer Dienste dehnen die Organisationen des Gesundheitswesens ihre Netzwerke immer weiter aus. Die anfälligen Geräte (Endpunkte) sind nun nicht mehr auf einen einzigen Standort beschränkt, sondern erstrecken sich auch auf Privathaushalte und andere Büros. Daher ist es wichtig, das Netzwerk durch Firewalls und Schutz auf Geräteebene zu segmentieren oder in leichter zu verwaltende Cluster aufzuteilen. Genauso wie ein Krankenhaus Brandschutztüren rund um das Gebäude anbringen kann, um die Ausbreitung von Feuer zu verhindern, sollte ein Netzwerk über Barrieren verfügen, um die seitliche Ausbreitung von Malware zu verhindern.

Kein Schutz für Endgeräte

Ein durchschnittliches Krankenhaus mit 500 Betten kann bis zu 10.000 vernetzte Internet-of-Things (IoT)-Geräte zur Überwachung, Speicherung und Übertragung von Patienteninformationen und anderen sensiblen Daten haben. Die Durchsetzung einer Zero-Trust-Policy beginnt mit der „Entdeckung" dieser Geräte im Netzwerk und wendet dann automatisch eine Zero-Trust-Policy mit den niedrigsten Rechten an, so dass nur relevante Systeme oder solche, die zur Erfüllung ihrer Aufgaben Zugriff benötigen, auf die Geräte zugreifen können.

Einsatz von veralteten Sicherheitskontrollen

Um wirksam zu sein, müssen Sicherheitskontrollen mit dem Innovationstempo Schritt halten. Diese nachträglich in bestehende Anwendungen zu implementieren, bedeutet, dass die Sicherheit immer einen Schritt hinter der Innovation zurückbleibt. Um diese Lücke zu schließen und kontinuierlich Risiken zu minimieren, sollten Sicherheitskontrollen so früh wie möglich in den Entwicklungsprozess von Anwendungen integriert werden.

Gesundheitsnetzwerke mit Zero Trust stärken

Die Umsetzung von Zero-Trust-Prinzipien ist für Organisationen im Gesundheitswesen unerlässlich, um die Sicherheit von Patientendaten und kritischen Infrastrukturen zu gewährleisten. Netzwerküberwachung ist ein Teilbereich der Zero-Trust-Transparenz und -Analyse und unerlässlich, um Informationen zu identifizieren, zu kategorisieren und den Datenfluss zu verstehen.

Workloads beziehen sich auf alle Anwendungen oder Dienste, die in privaten Rechenzentren oder öffentlichen Clouds betrieben werden, und hier muss das Prinzip der geringsten Privilegien oder „never trust, always verify" durchgesetzt werden. Organisationen im Gesundheitswesen können ihre Anwendungs-Workloads mit Zero Trust stärken, indem sie eine kontinuierliche Identitätsüberprüfung implementieren und präventive Sicherheitsmaßnahmen in Echtzeit einführen. Zero Trust kann in jeder Anwendung vor Ort oder in der Cloud implementiert werden, je nach Sicherheitsanforderungen der Organisation. Ein zentralisiertes Krankenhaus hat beispielsweise andere Anforderungen als ein Pflegeheim oder ein häuslicher Pflegedienst, wo die Mitarbeiter mit ihren Geräten unterwegs sind oder sich die Geräte an verschiedenen Standorten befinden.

Daten müssen auch klassifiziert werden, um auf die richtige Weise geschützt zu werden. Die Sicherung unstrukturierter Daten wie Text, Fotos, Video- und Audiodaten und die Fernchirurgie mit Robotersystemen wie „Da Vinci" erfordern alle ein unterschiedliches Maß an Schutz und Kontrolle.

Die „Pillars of Zero Trust" können auf unterschiedliche Weise genutzt und umgesetzt werden, um Datenwege zu sichern und die Reaktion auf Bedrohungen zu automatisieren, aber das zugrundeliegende Prinzip bleibt dasselbe: Never trust, always verify. Wenn Gesundheitsorganisationen den kommenden Sturm überleben wollen, müssen sie diese Cyberkultur übernehmen.

MVP: 2013 – 2016

MVP: 2013 – 2016

Als Dienstleister im Bereich von Arztpraxen und MVZs kann ich diesen Ausführungen nur zustimmen.

Wir selbst setzen seit längerem ausschließlich auf Zero Trust, habe aber das Problem, dass viele Praxen, Dienstleister und Entwickler im medizinischen Bereich kein Verständnis für die Umsetzung von Sicherheitsmaßnahmen haben oder Software gar nicht mehr funktioniert, weil dauerhaft Administratoren-Rechte benötigt werden oder niemand definieren kann mit welchen Diensten Software kommunizieren muss.

Dies verbunden mit den laxen Vorgaben im SGB V (KBV IT-Sicherheitsrichtlinie), welche zwar gewissen Anforderungen definiert, deren Umsetzung aber nicht geprüft werden und viele Praxen diese einfach ignorier, machen den Gesundheitssektor vor allem bei den vielen kleinen Arztpraxen anfällig, da besonders dort sowohl die (technischen) Mittel als auch geschultes Personal fehlt, um selbst einfachste Angriffe überhaupt zu erkennen.

Es ist ein riesiges Problem. Ich kann die Ärzte verstehen – die wollen zuerst einmal den Patienten behandeln und keine Mannschaft in IT schulen. Zudem ist es ja nicht so, dass alle Software in den Praxen "smooth" und ohne Probleme läuft … im Gegenteil, die Leute kämpfen seit Jahren mit der Technik. Ich bekomme hier ja schon mal Mails von Ärzten, die mitlesen – und teilweise schreiben, dass sie lieber die Strafzahlung in Form von Honorarabzug akzeptieren als die halb garen Ergüsse der gematik zu akzeptieren.

Und dann war ich mal "stiller Gast" bei einer Online-Session einer kassenärztlichen Vereinigung, wo Ärzte in Sachen "Praxis-IT-Sicherheit" Informationen bekommen konnten. Erschreckend, was ich mitgenommen habe: Der Arzt ist immer der Dumme (aka Verantwortliche), egal, wo der Fehler gemacht wird (sei es in der Praxis, sei es in der Software). Eigentlich sollten zertifizierte Dienstleister die Praxen IT-mäßig betreuen. Ein Arzt der das wahrnehmen will, steht aber vor dem Problem, dass es so gut wie keine zertifizierten Dienstleister gibt. Und so weiter und so fort.

Die verschiedenen Maßnahmen wie die Trennung von Netzsegmenten, minimale Berechtigungen, Analyse des Netzwerktraffics, Überwachung der Clients kann man sicher nachvollziehen.

Mein großes Fragezeichen wäre wie gut sich dieses theoretische Konzept in der Praxis umsetzen lässt.

In den Netzen gibt es Server, Clients, Drucker, Switche, Firewalls, WLAN-Controller und APs, Schließsysteme, Telefoniesysteme und Krankenhaus spezifische Systeme wie z.B. ein Röntgengerät oder Infusionspumpen.

Die müssen alle gepflegt, überwacht und auch gepatched werden. EOL Hardware muss möglichst entfernt oder in den tiefen des Netzes soweit vergraben werden, so dass wirklich nur noch minimalster Zugriff besteht.

Aus eigener Erfahrung (Netzwerk mit ca. 200 Clients) kostet das Manpower, auch wenn vieles automatisch funktioniert. Es gibt immer Systeme bei denen ein Update nicht funktioniert und man händisch prüfen und korrigieren muss. Auch sind Downtimes zu berücksichtigen.

Das Ganze ist ein Kampf gegen Windmühlen, auch weil aus meiner Sicht falsch entwickelt wird. Neue Features stehen im Vordergrund, wenn es eine Sicherheitslücke / einen Fehler gibt, dann patchen wir halt. In der Konsequenz haben wir als Unternehmen im Mittelstand über 1.000 Updateinstallationen in der Woche.

Auf der Suche sind wir noch nach einem Tool, welches die zentrale und einfach Verteilung von BIOS Updates und von Treibern ermöglicht. Auch hier gibt es immer wieder Lücken, zuletzt NVIDIA. Tipps sind gerne gesehen, da diese Punkte dringend effizienter werden müssen.

Zusammengefasst: Wenn man das alles umsetzt, dann ist man ohne Frage um einiges sicherer unterwegs. Ich bin aber skeptisch, ob Krankenhäuser die personelle und finanzielle Ausstattung haben das zu stemmen. Nicht vergessen: Wir warten dringend auf eine Reform im Gesundheitswesen. Viele Kliniken sind unmittelbar von der Insolvenz bedroht, beim Personal herrscht chronischer Mangel. Keine gute Ausgangslage.

Ich war selbst mal Dienstleister im Kommunikationsbereich und wir hatten auch Krankenhäuser und Arztpraxen als Kunden. Daher hatte ich dann auch schon mal mit den Lieferanten von "Medizintechnik" zu tun. Selbst wenn das nur Software ist, die z.Bsp. auf einem Server läuft sieht das Ganze dann häufig so aus: Server wird mit der Software geliefert (für sehr viel Geld, wir reden hier von Summern die mindestens 6stellig sind, je nach Gerät auch gerne mehr) und darf von der internen IT nicht angefasst werden, ansonsten verfällt sofort jede Form von Gewährleistung durch den Lieferanten (O-Ton meines Ansprechpartners in der IT-Abteilung). Und die Teile müssen dann auch natürlich zumindest intern im Netzwerk mit anderen Geräten kommunizieren, daher ist komplett abschotten nicht bzw. nur eingeschränkt möglich. Am besten noch kombiniert mit Internetzugang, damit der Lieferant im Servicefall per Fernwartung drauf kommt. Als i-Tüpfelchen häufig auch Windows basiert, aber wie geschrieben, die interne IT darf das nicht anfassen oder Gott bewahre Updates einspielen, die könnten ja die Software kaputt machen.

Absolut gruselig sowas.

Ich bin einfach nur sprachlos…bei diesem Thema besonders.

Sprachlos, mit welcher unerschüttlicher Inkompetenz Politiker und IT Verantwortliche das alles durchsetzen wollen.

Zero trust – eine gute Maßnahme, nur nicht wirklich durchsetzbar für die Ärzte. Die haben nämlich einen anderen Beruf: ÄRZTE

und nicht IT-Facharbeiter.

Die einzigste Lösung kann wirklich nur sein, dass möglichst alle Ärzte sich zusammenschließen und dagenen vorgehen, ebenso Patienten. Politik muß Druck gemacht werden. Einen anderen Weg gibt es wohl nicht.( ? )

Herrjeh, es kann doch nicht sein, daß vollkommen fachfremde Politiker sich von irgendwelchen Beratern etwas erzählen lassen und dies dann einfach so umgesetzt wird? Wo sind wir?

Ich beneide oft die Schweizer, mit deren Volksabstimmungen….

Ich bin sprachlos über so unglaublich viel Ignoranz gegenüber Datensicherheit in einem einzigen Kommentar. Und ich bin sehr glücklich darüber, dass Menschen wie Du nicht über die Sicherheit meiner Daten abstimmen dürfen.

Lass gut sein Ralph!

Das wir beide keine Freunde werden ist wohl klar. Deine Art meine Beiträge zu verfolgen hat schon was von Stalking.

Im Übrigen solltest Du wissen wie sehr ich FÜR den Datenschutz stehe und nicht gegen.

Aber, was solls.

Bitte ignoriere mich einfach … ok?

Wieso sollte er??

Der Sinn eines jeden Forums ist der Meinungsaustausch und nicht um jeweils nur die eigene Meinung kund zu tun. Wer Meinungen ausspricht, muss nun mal mit Gegenwind rechnen (und das ist übrigens KEIN Stalking!) Wer diese Tatsache nicht aushält, oder nicht bereit ist (weitere) Gegenargumente zu liefern, sollte einfach besser nicht mehr seine Meinung kund tun … Aber andere mundtot machen (wollen) – nun ja, recht fragwürdig, nicht wahr? ;-)

Und zum Thema:

Über Inkompetenz der Politiker bzgl. IT und anderer "Bereiche", bin ich schon länger nicht mehr "sprachlos". Denn erstens, ist das alles seit Jahrzehnten bekannt, dass dem so ist und zweitens, wird sich daran auch nichts ändern, so lange die breite Masse – und vor allem die maßgeblich Betroffenen – diese Missstände klaglos hin nimmt/hin nehmen. Man sehe sich nur die aktuelle Regierung an: Ein Konglomerat der geballten Inkompetenz, auf so gut wie allen Feldern! Was soll man von diesen [Selbstzensur – darf sich jeder gerne was Passendes einsetzen] schon noch halten??? Dieses ehemals starke und recht gesunde Land, wird gerade mit voller Wucht in den Abgrund gefahren …

Und ja: Ich beneide die Schweizer auch permanent um ihre direkte Demokratie! Übrigens beneide ich die Schweizer auch um ihre politische Neutralität und, dass sie sich standhaft dem korrupten EU-Moloch fernhalten … Die einzige ehrliche und wahre Demokratie ist die direkte Demokratie. Alles andere sind "Scheindemokratien", da ein jeder Wähler nur sehr eingeschränkten Einfluss auf maßgebliche politische Entscheidungen hat …

Hallo Windowsnutzer…

Zitat:

… Aber andere mundtot machen (wollen) – nun ja, recht fragwürdig, nicht wahr?

Zitat Ende

Genau so sehe ich das auch. Deswegen lasse ich mir den Mund nicht verbieten und schreibe demokratisch was ich denke. ;-)

Aber egal. Das ist jetzt nicht wichtig. Verletzte Egos mögen ihre Wunden lecken.

So, zum Thema wieder, sonst wirds zu albern und kindisch.

Zitat:

Über Inkompetenz der Politiker bzgl. IT und anderer "Bereiche", bin ich schon länger nicht mehr "sprachlos". Denn erstens, ist das alles seit Jahrzehnten bekannt, …

Zitat Ende

Ja, sicher, nur erschreckt mich doch immer wieder das Ausmaß. Immer dann, wenn ich denke, es kann nicht schlimmer kommen, kommt es doch schlimmer. Das erwischt mich dann kalt..

Zitat:

…vor allem die maßgeblich Betroffenen – diese Missstände klaglos hin nimmt/hin nehmen.

Zitat Ende

Tja, ich wundere mich auch deswegen… auf der einen Seite höre ich von allen Ecken nichts außer Wut und Zorn, auf der anderen Seite scheint sich nichts merklich zu verändern.

Zitat:

Die einzige ehrliche und wahre Demokratie ist die direkte Demokratie.

Zitat Ende

Absolut! 100%

So, nun habe ich mich genug mit diesem Thema hier befasst. Dieser Blog hat so viele erfrischende Themen. Deswegen sei mir gegönnt, daß ich in diesem Beitragsstrang nicht mehr hineinblicke oder schreibe.

Schönen Sonntag

Datenschutz ist nicht gleich Datensicherheit :-)

Zero Trust wird bei der Gematik perfekt umgesetzt.

So sind in den Konnektoren beispielsweise alle Updatelinks der TSL-Zertifikate per http-Protokoll hinterlegt.

In dem getauschten Konnektor funktioniert nicht einmal der NTP-Zeitdienst zuverlässig (Zertifikateupdate funktioniert natürlich ebenfalls nicht) und aufgrund von "Bootloop" getauften Problemen (Konnektor stochastisch, anlasslos dysfunktional für 30-90 min.) musste die Kiste bereits erneut ausgetauscht werden.

Dazu noch die bekannten Reboot-Probleme der Lesegeräte und man hat einen perfekten Mix, um Arztpraxen komplett lamzulegen. Bei den elektronischen Krankschreibungen konnte man sich noch behelfen, dies wird jedoch bei den eRezepten als Massenanwendung nicht mehr möglich sein.