[English]Kurzer Hinweis für Leute, die den Foxit PDR-Reader einsetzen. Sicherheitsforscher von Check Point Research sind kürzlich auf ein ungewöhnliches Verhaltensmuster von Malware im Zusammenhang mit PDF-Dokumenten gestoßen. Diverse Malware kann im Foxit PDF-Reader per Exploit eine "Sicherheitswarnung" generieren, die dann ahnungslose Nutzer zur Ausführung schädlicher Befehle/Programme verleiten könnte.

[English]Kurzer Hinweis für Leute, die den Foxit PDR-Reader einsetzen. Sicherheitsforscher von Check Point Research sind kürzlich auf ein ungewöhnliches Verhaltensmuster von Malware im Zusammenhang mit PDF-Dokumenten gestoßen. Diverse Malware kann im Foxit PDF-Reader per Exploit eine "Sicherheitswarnung" generieren, die dann ahnungslose Nutzer zur Ausführung schädlicher Befehle/Programme verleiten könnte.

PDF-Dokumente sind überall

PDF-Dateien (Portable Document Format) sind als Plattform für die Wiedergabe von Informationen auf verschiedenen Plattformen aus dem täglichen Leben nicht mehr wegzudenken. PDF ist quasi das Standardformat zur Darstellung von Text, Bildern und Multimedia-Inhalten mit einheitlichem Layout und Formatierung. Das funktioniert unabhängig von der Software, der Hardware oder dem Betriebssystem, mit dem sie angezeigt werden.

Platzhirsch zur Anzeige von PDF-Dateien ist der Adobe Acrobat Reader. Aber es gibt weitere Programme zur Anzeige von PDF-Dokumenten – wobei der Foxit PDF-Reader mit 700 Millionen Nutzern recht populär ist. Aber das Adobe PDF-Format ist durch seine Erweiterungen (JavaScript) auch als Problembär bekannt, weil die PDF-Reader immer wieder Schwachstellen aufweisen, die sich ausnutzen lassen.

Check Point entdeckt Problem in FoxIt

Sicherheitsforscher von Check Point Research sind kürzlich auf ein ungewöhnliches Verhaltensmuster von Malware im Zusammenhang mit PDF-Dokumenten gestoßen, welches hauptsächlich auf Benutzer von Foxit Reader abzielt. Check Point Research hat die Details im Beitrag FoxIt PDF "Flawed Design" Exploitation veröffentlicht.

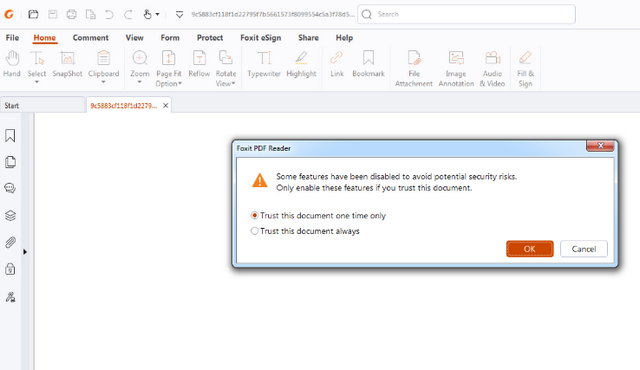

Es gibt einen Exploit, der eine Designschwäche im FoxIt Sicherheitswarnungen im PDF-Reader auslöst, die dann ahnungslose Benutzer zur Ausführung schädlicher Befehle verleiten können. Die Design-Schwäche im FoxIt PDF-Reader lässt sich in nachfolgendem Screenshot erkennen.

Standardmäßig sind Funktionen, die sicherheitsmäßig bei der Anzeige von PDF-Dokumenten werden können, im FoxIt PDF-Reader deaktiviert. Der Exploit löst das Dialogfeld aus, welches einen entsprechenden Hinweis anzeigt und den Nutzer fragt, ob er dem Dokument vertraut. Dummerweise sind das Optionsfeld "Dokument vertrauen" und die OK-Schaltfläche vorausgewählt. Ist der Benutzer unaufmerksam und klickt er schnell auf die OK-Schaltfläche oder drückt die Eingabe-Taste, werden die deaktivierten Funktionen zugelassen und Malware kann diese dann für die benötigten Zwecke ausnutzen.

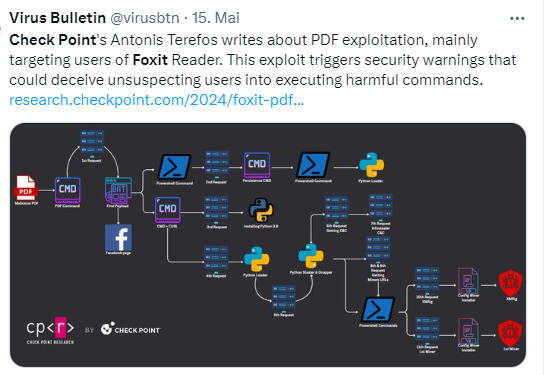

Es wurde beobachtet, dass Varianten dieses Exploits von mehreren Bedrohungsakteuren aktiv in freier Wildbahn eingesetzt werden. Check Point Research hat drei Fälle isoliert, in denen der Exploit ausgenutzt wurde, um FoxIt-Anwender anzugreifen, und eingehend untersucht. Die Fälle reichen von einer Spionagekampagne mit militärischem Schwerpunkt bis hin zu Cyber-Kriminalität, bei dem Malware auf das System gebracht wurde.

Geringe Entdeckungsrate in Scannern

Bisher gibt es nur eine niedrige Entdeckungsrate, die nach Ansicht der Sicherheitsforscher auf den weit verbreiteten Einsatz des Adobe Reader in den meisten Sandboxen oder Antivirenlösungen zurückzuführen ist. Der Adobe Reader ist für diesen speziellen Exploit aber nicht anfällig. Darüber hinaus hat Check Point Research beobachtet, dass verschiedene Exploit-Builder, von in .NET bis hin zu in Python geschriebenen, zur Verbreitung dieses Exploits verwendet werden. Müßig zu erwähnen, dass Check Point seine eigenen Sicherheitslösungen inzwischen für die Erkennung solcher Angriffe ertüchtigt hat.

Der Exploit entspricht zwar nicht den gängigen Definitionen für die Auslöser von böswilligen Aktivitäten, eröffnet aber einen interessanten Angriffsvektor, der auch ausgenutzt wird. Die Verbreitung erfolgt über viele Kanäle, wie in etwa Facebook, wo solche Dokument in Seiten eingebettet werden. Die niedrige Erkennungsrate ist für die Cyberkriminellen ein lukrativer Ansatz, um diese Malware zu verbreiten. Die Sicherheitsforscher von Check Point haben das Problem an den Entwickler des Foxit Reader gemeldet. Dieser hat das Problem bestätigt und laut Check Point mitgeteilt, dass es diese Design-Schwäche in Version 2024.3 des FoxIt Reader beheben wird.

Zum 17. Mai 2024 wurde die Version 2024.2.1.25153 des FoxIt-Reader veröffentlicht, so dass das Verhalten noch nicht geändert wurde. Ergänzung: Die Kollegen von deskmodder.de schreiben im Beitrag Foxit PDF Reader und PDF Editor 2024.2.2 korrigieren potenzielle Sicherheits- und Stabilitätsprobleme, dass das Problem behoben sei. Ich kann den Sicherheitshinweisen beim Quer-Lesen aber nicht entnehmen, dass es diesen speziellen Fix gibt.

MVP: 2013 – 2016

MVP: 2013 – 2016

naja gilt für jede Datei aus unbekannter Quelle: die öffnet man nicht ungeprüft!

Es sei auch an "Samba PDF reader" erinnert.

portiert auf gefühlt 178 Sprachen und trotzdem nur 8MB groß.

Wie auch immer die dass machen und warum Adobe ca. 200MB für einen Reader benötigt…pro Sprache.

Du meinst "Sumatra PDF Reader" (nicht "Samba").

Den nehme ich auch und da er keine Scripte kann ist er sicherer als andere Viewer.

Ja, Sumatra nutze ich schon seit Jahren zum Betrachten

von PDF. (v.a. aus dem www) Sehr schlank und für die meisten Sachen reicht er völlig aus.

Habe die portable Version davon ohne Installation laufen.

insgesamt sei auch daran erinnert, das Windows neuerdings tatsächlich einen PDF Reader mitbringt und man nicht auf die Bloadware von Adobe angewiesen ist um z.B. ein paar Anleitungen anzuzeigen.

Foxit kann mehr, aber es besteht keine Notwendigkeit mehr solche Tools zu installieren, wenn man wirklich nur PDFs anzeigen will/muss.

daran erinnert sei auch das MS den eigenen PDF Viewer durch den Adobe Reader ersetzen möchte! Du die Bloatware also doch wieder hast.

https://www.windowspro.de/news/microsoft-ersetzt-edge-eigenen-pdf-viewer-acrobat/05298.html

https://blogs.windows.com/msedgedev/2023/02/08/adobe-acrobat-microsoft-edge-pdf/

Da hätte es keinen Ausflug zu den Kollegen bei Windows Pro bedurft, im Beitrag Neue Microsoft-Timeline zur Einführung der Adobe Acrobat PDF-Engine im Edge Chromium ist das behandelt.

naja waren halt die Beiträge die ich auf die schnelle noch zur Hand hatte ;-P

aaO

"Benutzer sollen von einer höheren Darstellungsqualität und Sicherheit profitieren"

Moment. Die Adobe Engine ist sicherer als Microsofts?

Habe ich all die Warnungen vor Exploits der MS PDF übersehen oder wie sicherer kann so eine Bloatware denn sein?

Glaubt MS selbst diesen Schwachfug und merkt nichts mehr?

(Text von KI erzeugt oder von Marketingler? (mit "K" gleich "Keine"?)

Wer Foxit installiert will auch bearbeiten…

Ich hoffe, dass schnell ein Update für Foxit kommt. War schon schwierig genug, hier die Mannschaft von Adobe Reader auf Foxit umzustellen (Aktzeptanzprobleme wegen Zweifel an Kompatiblität – eigentlich Quatsch), sonst müsste ich die nächste Baustelle aufmachen (Windows eigener Viewer oder Sumatra).

Zur Zeit verschicken Vodafone-Vertriebspartner Verträge (Gestattungsvertrag für Kabelanschluß) als PDF-Datei, die wirklich nur mit dem Adobe Reader funktionieren. Ich habe es vergeblich mit Okular und Foxit probiert und mußte mir letztlich für diese Datei ein Windows und den Adobe Reader installieren.

Die aktuell von Vodafone verschickten Gestattungsverträge funktionieren tatsächlich nur mit dem Adobe Reader. Ich habe erfolglos Okular und Foxit ausprobiert. Letztlich mußte ich für dieses eine PDF ein Windows installieren und dort den Adobe Reader.

Du könntest noch den PDF-Reader von Firefox probieren. Mit dem habe ich schon Formulare füllen können, bei denen Okular und Foxit an der gleichen Stelle gescheitert waren (verwenden vermutlich die gleiche Bibliothek).

Ich habe die PDF-Reader in Firefox und einem Chromium-basierten Browser erfolglos ausprobiert.

Das Problem sind auch nicht Formulare. Es gab einige Stellen im Dokument, die offenbar im Moment der Darstellung durch ein Skript mit Inhalt gefüllt wurden. Dazu wurden Daten verwendet, die auf einer weiteren Seite enthalten waren, die aber der Adobe Reader nicht angezeigt hat.

und ich dachte immer, dass das "P" in PDF für "portable" steht, Adobe damals gesagt hat, das man das überall wird lesen können und nicht für "properitär", und nur echt, wenn mit Adobe gebaut oder gelesen…wie sich die Welt geändert hat…

Apropos Adobe… Das hier ist doch echt krank!

https://tarnkappe.info/artikel/gaming/aerger-um-delta-emulator-adobe-schickt-seine-anwaelte-295394.html

Mahnt Adobe demnächst auch das (A)rbeitsamt ab?

Die sind hier über eine Presseagentur auch eingeschlagen, und wollten, dass ich meinen Artikel Deaktiviert das Scannen von Dokumenten durch Adobe AI-Lösungen über die KI im Adobe Reader offline nehme, da der Beitrag bzgl. der KI-Funktionen falsch sei. Habe es da erwähnt, der Link bezog sich auf einen Artikel von Chip, der in der Tat offline gegangen ist. Ich habe meinen Beitrag stehen lassen, weil ich bisher keine Fehlinformation im Text finden konnte.

Standhaftigkeit verdient immer Respekt. Daumen hoch!

>>> Apropos Adobe… Das hier ist doch echt krank!

Nicht im geringsten, nennt sich hierzulande gewerblicher Rechtsschutz nach § 14 Markengesetz (1).

Der Pöbel ist blöd und deshalb war eine Verwechselungsgefahr gegeben, auch wenn das eine Logo weiss auf rot ist und das andere weiss auf violett war. Was die Umrisse angeht, konnte man fast von identisch (vs. ähnlich (2)) sprechen.

(1) dejure.org/gesetze/MarkenG/14.html

(2) studyflix.de/mathematik/aehnlichkeit-7766

Bin langsam mit FlexiPDF von Softmaker ganz zufrieden und Firefox kann ja jetzt auch PDF's öffnen. Hab den Foxit deinstalliert, wird dem Adobe Reader an Volumen und Fehlern immer ähnlicher. Der Hinweis erst in nächster Version den Fehler zu beheben, sorgt auch nicht gerade für vertrauen. Schon traurig das der Foxit mal ein Geheimtipp war.

Es ist eine Designschwäche, keine Sicherheitslücke an sich. Was sollen sie den bitte sonst machen?

Ich sehe das einfach nur als Beispiel wie man solche Abfragen nicht gestalten sollte, nicht als kritische Lücke. Unschön und unnötig ist es trotzdem.

Ich bin etwas enttäuscht, auf welchem technischen Niveau die Diskussion hier verläuft.

Die Foxit-Evangelisten könnten doch wenigstens mal angeben, mit welchem JavaScript (?) Code man das Dialogfeld erzeugen kann. Meine Prognose: Der Code wird nach dem Patch weiterhin ausführbar bleiben, die Änderung des Verhaltens wird nur darin bestehen, dass es eine dritte, vorausgewählte Option der Art "Dont't trust this document." geben wird.

Dass heisst, die Lücke bleibt insofern offen, als es doofen Benutzern, die meinen, angesichts "some features have been disabled" etwas zu verpassen, nicht verwehrt wird, trotzdem "trust this document" zu klicken.

Adobe zur Ehr' sei festgestellt, dass deren Acrobat JavaScript API (1) keinen Call zur Verfügung stellt, um an den Settings herumzuschrauben.

(1) opensource.adobe.com/dc-acrobat-sdk-docs/library/jsapiref/index.html

Tja es bleibt der Dumpfbacke immer der Weg die Maleware selbst zu starten, noch immer die Nr. 1 der Malwareverbreitung: die Dumpfbacke vor der Tastatur. Da gibt es Malware direkt in der Firmware ab Fabrik, driveby & Co. welche selbst gestandene Admins zur Verzweiflung bringen können und doch ist Dumpfbacke die Nummer 1.

Da hast du als Admin auch nur dann eine Chance wenn sowas erst gar nicht beim Enduser aufschlägt!

Update (24.05.2024):

Mit der Version 2024.2.2.25170 wurde die Sicherheitslücke behoben.

Siehe auch:

https://www.foxit.com/support/security-bulletins.html

Ergänzend:

Mit dem von mir aufgeführten Link wird automatisch auf eine deutsche Website umgeleitet.

Für die Einsicht der Security Bulletins muss daher auf der Seite in der Menüleiste oben die Sprache von DE nach English gewechselt werden.

@Günter

Ich habe deinen Kommentar auf deskmodder.de gelesen, ich bin jetzt auch skeptisch und werde das morgen überprüfen