[English]In der WebP-Bibliothek Libwebp gibt es eine Schwachstelle (CVE-2023-5129), die mit dem maximal möglichen CVSS-Index von 10 versehen ist. Ein Heap-Pufferüberlauf ermöglicht Angreifern die Ausführung von schadhaften Code. Ursprünglich wurde die Schwachstelle dem Chrome-Browser zugeordnet. Weil sie aber die Bibliothek Libwebp betrifft, sind eine Reihe Software-Pakete, die diese Bibliothek verwenden, betroffen. Für Chrome und Firefox sind bereits Updates veröffentlicht worden.

[English]In der WebP-Bibliothek Libwebp gibt es eine Schwachstelle (CVE-2023-5129), die mit dem maximal möglichen CVSS-Index von 10 versehen ist. Ein Heap-Pufferüberlauf ermöglicht Angreifern die Ausführung von schadhaften Code. Ursprünglich wurde die Schwachstelle dem Chrome-Browser zugeordnet. Weil sie aber die Bibliothek Libwebp betrifft, sind eine Reihe Software-Pakete, die diese Bibliothek verwenden, betroffen. Für Chrome und Firefox sind bereits Updates veröffentlicht worden.

WebP ist ein modernes Bildformat für eine hervorragende verlustfreie und verlustbehaftete Komprimierung von Bildern im Web. Mit WebP können Webmaster und Webentwickler kleinere, sattere Bilder erstellen, die das Web schneller machen. Es gibt dazu eine WebP-Bibliothek Libwebp zur zur Kodierung und Dekodierung von Bildern im WebP-Format.

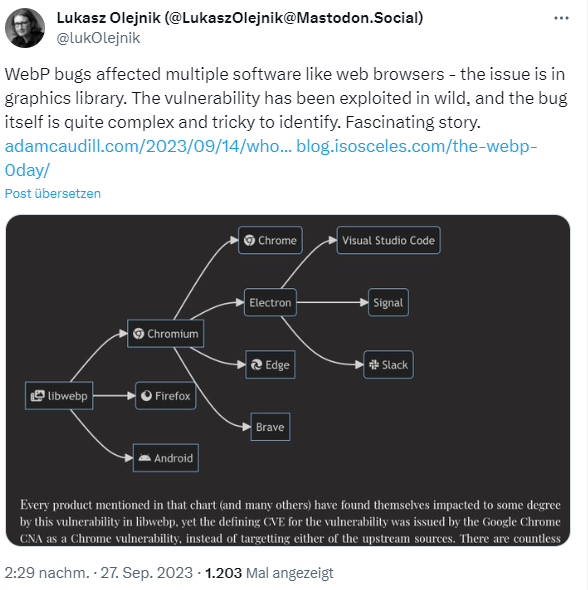

In obigem Tweet weist Lukasz Olejnik darauf hin, dass die WebP-Bibliotheken in vielen Software-Produkten (Chromium, Firefox, Android, Electron-Framwork etc.) verwendet werden. Adam Caudill hat in seinem Blog-Beitrag auf diese Problematik hingewiesen. Die Schwachstelle CVE-2023-4863 wurde für den Google Chrome veröffentlicht. Es handelt sich um einen "Heap-Pufferüberlauf in WebP in Google Chrome vor Build 116.0.5845.187, die es einem Remote-Angreifer über eine manipulierte HTML-Seite einen Out-of-Bounds-Speicherzugriff ermöglicht".

Dieselbe CVE wird aber von einer Reihe anderer Anbieter zitiert, da deren Software betroffen ist. Der Hintergrund: Das Problem liegt, wie oben angerissen, in der libwebp-Bibliothek, die von Chromium und einer Reihe anderer Projekte verwendet wird. Die Bibliothek wird vom WebM-Projekt verwaltet, einem Gemeinschaftsprojekt von Google und einer Reihe anderer Unternehmen.

Firefox zum Beispiel verwendet ebenfalls libwebp und ist von dieser Schwachstelle betroffen. StackDiary hatte Mitte September 2023 in diesem Beitrag weitere dieser Pakete aufgeführt. 1Password for Mac, Affinity (Design Software), Gimp, Inkscape, LibreOffice, Telegram etc. gehören auch dazu. Laut Google wird die Schwachstelle in WebP aktiv ausgenutzt (wobei dort CVE-2023-4863 angegeben ist).

In obigem Tweet sowie in diesem Artikel weist Golem darauf hin, dass die Schwachstelle in WebP im CVSS-Index den maximalen Schweregrad erreicht habe. Dort wird das Thema nachbereitet und auch angerissen, welche Software-Produkte betroffen sein könnten. Ben Hawkes hat eine Analyse des Sachverhalts in diesem Artikel veröffentlicht.

Auf GitHub gibt es diese Liste betroffener Electron Framework-Anwendungen. heise hat hier ebenfalls einen Abriss der Thematik veröffentlicht. Auf The Hacker News gibt es diesen Artikel, der das Thema ebenfalls aufgreift und berichtet, dass Angriffe stattfinden. Hier kann man als Nutzer nur schauen, ob bei den eingesetzten Programmen die Bibliothek verwendet wird bzw. ob Sicherheitsupdates bereitstehen.

Sowohl Google (Google Chrome 117.0.5938.132) als auch Mozilla (Firefox 118.0.1, 118.1.0 und 115.3.1) haben reagiert und Sicherheitsupdate veröffentlicht. Zudem gibt es von LibreOffice Sicherheitsupdates LibreOffice 7.6.2 und LibreOffice 7.5.7 fixen CVE 2023-4863.

MVP: 2013 – 2016

MVP: 2013 – 2016

Ergänzend:

Derzeit trägt ein Sicherheitsforscher auf Github eine Liste mit verwundbaren Electron-Apps zusammen. Die Electron-Version 1.3.2 soll dagegen abgesichert sein. Liste der verwundbaren Electron-Apps:

https://gist.github.com/mttaggart/02ed50c03c8283f4c343c3032dd2e7ec

(Quelle: heise Security)

Da war ich wohl zu langsam 😁

Die Liste enthält im übrigen auch Microsoft Teams, welches als "vulnerable" gekennzeichnet ist. Bin mal gespannt, ob das in Redmond irgwndwer mitkriegt oder ob das, mal wieder, schlicht egal ist.

Unter https://gist.github.com/mttaggart/02ed50c03c8283f4c343c3032dd2e7ec findet sich eine List von auf dem Electron Framework basierenden Programmen. Ob die betroffen sind oder nicht steht ebenfalls dabei.

Auch z.B: das WebP-Plugin für Irfanview ist betroffen.

Es gibt eine aktuelle Version des Plugins:

32bit:

64bit:

Auch für LibreOffice gibts ein Update, um die Lücke zu schließen.

Danke für den Hinweis!

Danke !

habe gerade mal geschaut, IrfanView 4.62 ist die aktuellste Desktop Version und es gibt KEIN neues Update!

https://www.heise.de/download/product/irfanview-1965

Vermutlich wirklich nur das Plugin gemeint!

in \IrfanView\Plugins sind nur folgende Plugins enthalten:

Effects

Icons

JPG_transform

Metadata

Paint

PsHost

RegionCapture

Slideshow

Tools

Video

VideoExport

also in der Standartinstallerion ist das Web-Plugin nicht vorhanden!

Das, was da standardmäßig in /plugins drin ist, ist nur Bestandteil der Standardinstallation.

Es gibt auch noch ein zusätzliches Plugin-Paket.

Und da drin steckt das WebP-Plugin.

Und warum schaust du auf Heise und nicht auf der offiziellen Irfanview-Homepage?

https://www.irfanview.com/plugins.htm

Und da gibt es den Punkt "PlugIns updated after the version 4.62:"

ja danke für die Info, wollte damit nur sagen, dass das WebP-Pluging nicht zum Standart gehört.

Betrifft das auch den „WebP-Codec für Windows"? Das ist ein seinerzeit von Google herausgebrachtes Explorer-Plugin (eine „WebpWICCodec.dll"), damit Windows von dem Google-proprietären Format Miniaturansichten anzeigen kann.

Die Version 0.19.9 von 2014 ist noch immer die aktuellste – inzwischen öffnet Windows .webp-Dateien ja mit dem Edge. Aber wenn man den aus gewissen Gründen nicht auf dem System hat: Was dann?

Nö, dafür braucht es den Edge nicht.

Der Edge existiert auf meinem System nicht, webp werden trotzdem im Explorer als Miniansicht angezeigt und auch die Windows Fotoanzeige kann webp.

Verantwortlich dafür ist die defaultmäßig installierte App "Webp Image Extensions" von Microsoft.

Ok, eine Nebenbemerkung wurde hiermit geklärt. (Ehrlich gesagt ist es mir aber wurscht, womit Windows 10+ nun exakt das Google-Bildformat öffnet. Unter Win7 – wo man noch mit echten Programmen arbeitet und nicht mit „Apps" – geht es jedenfalls nur mit dem erwähnten separat zu installierenden Codec.)

Weiß also jemand, ob in der fraglichen WebpWICCodec.dll ebenfalls der Wurm drin ist?

jetzt muss ich mal wieder "dumm" fragen. Die Browser aktualisieren sich zumeist doch eh von selbst ?!

Nur wenn sie auch mal geschlossen werden… auf den ganzen "Ich klapp' den Laptop zu wenn ich fertig bin und auf wenn ich wieder Online will"-Geräten kommt der Browserneustart wenn Windows Update endlich mal einen System-Neustart einfordert… falls dem nachgekommen wird.

jaa das stimmt. :)