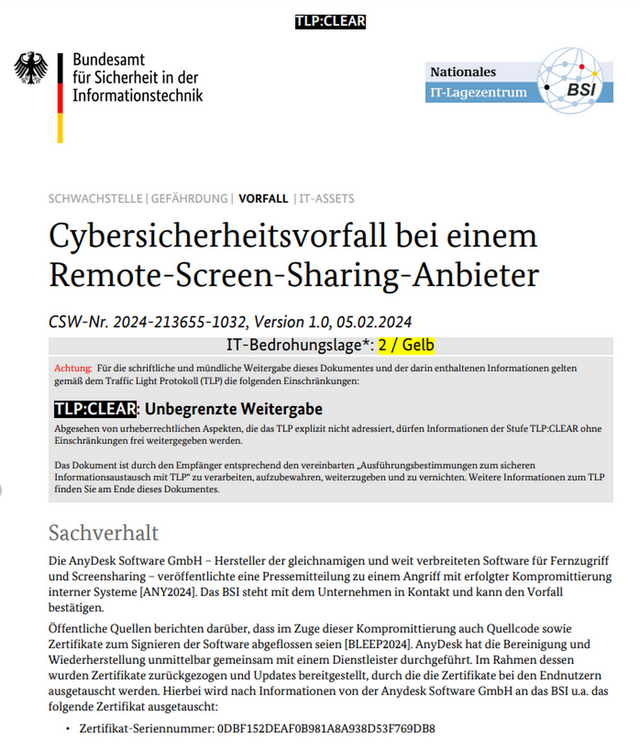

[English]Nachdem ich seit einer Woche ja am "Verdachtsfall" AnyDesk-Hack dran war, der sich am Freitag, den 2. Februar 2024, als "stattgefundener, erfolgreicher Cyberangriff" bestätigte, hat nun das BSI zum 5. Februar 2024 endlich eine Mitteilung mit TLP:CLEAR veröffentlicht. Die Bedrohungslage wird als "2 / Gelb" eingestuft – zum 29. Januar 2024 war das noch mit TLP:Amber-Strict klassifiziert. Hier eine kurze Wiedergabe, was das BSI seinen Lesern mitteilt.

[English]Nachdem ich seit einer Woche ja am "Verdachtsfall" AnyDesk-Hack dran war, der sich am Freitag, den 2. Februar 2024, als "stattgefundener, erfolgreicher Cyberangriff" bestätigte, hat nun das BSI zum 5. Februar 2024 endlich eine Mitteilung mit TLP:CLEAR veröffentlicht. Die Bedrohungslage wird als "2 / Gelb" eingestuft – zum 29. Januar 2024 war das noch mit TLP:Amber-Strict klassifiziert. Hier eine kurze Wiedergabe, was das BSI seinen Lesern mitteilt.

AnyDesk wurde gehackt

Der Sachverhalt: Der Anbieter der Fernwartungssoftware AnyDesk ist Opfer eines Hacks geworden, bei dem auch die Produktivsysteme betroffen waren. Ransomware schließt der Anbieter aus, bestätigt aber, dass Angreifer in seinen Systemen unterwegs waren. Wir wissen nicht wann und wir wissen nicht was betroffen war bzw. ist. Was der Anbieter AnyDesk offen offen gelegt hat, habe ich im Artikel AnyDesk wurde im Januar 2024 gehackt, Produktionssysteme betroffen (Teil 1) mit aufbereitet. Hier noch die offizielle dünne Mitteilung des Anbieters (Inzidenzbericht von AnyDesk) im Screenshot.

Kenne ich seit Freitag, den 2. Februar 2024, 22:44 Uhr. Bis zu diesem Zeitpunkt gab es nur eine als TLP:Amber-Strict klassifizierte Meldung des BSI, meiner Kenntnis nach, vom 29. Januar 2024, die an einen kleinen Verteilerkreis des BSI im Bereich kritischer Infrastrukturen ging. Wegen dieser Klassifizierung durften diese Empfänger das Dokument nicht weiter geben und auch nicht außerhalb des Adressatenkreises sprechen. Muss also etwas am "brennen sein", oder?

Offenlegung des BSI vom 5. Februar 2024

Inzwischen haben mich Leser auf die heutige Veröffentlichung des BSI zum Thema hingewiesen. Diese ist mit TLP:Clear klassifiziert und lässt sich hier abrufen. "Hurra, wir haben BSI-Warnung" – ich habe mal einen Screenshot der Warnung eingebunden.

Dort sieht man dann, dass das BSI jegliche Klassifizierung aufgehoben hat – wohl weil "öffentliche Quellen" über den Vorfall berichten – und AnyDesk das letzten Freitag publik gemacht hat. Letztendlich bestätigt das BSI, was bekannt war: Die AnyDesk Software GmbH – Hersteller der gleichnamigen und weit verbreiteten Software für Fernzugriff und Screensharing – habe eine Pressemitteilung zu einem Angriff mit erfolgter Kompromittierung interner Systeme veröffentlicht.

Wir erfahren, dass das BSI mit dem Unternehmen in Kontakt steht und kann den Vorfall bestätigen (hat schon die Qualität eines Karl Valentin "wir bestätigen, dass die AnyDesk den Vorfall bestätigt hat"). Interessant auch die Deutung: "Öffentliche Quellen berichten darüber, dass im Zuge dieser Kompromittierung auch Quellcode sowie Zertifikate zum Signieren der Software abgeflossen seien – das Kürzel [BLEEP2024] steht für den Artikel von Bleeping Computer.

AnyDesk hat die Bereinigung und Wiederherstellung unmittelbar gemeinsam mit einem Dienstleister durchgeführt. Im Rahmen dessen wurden Zertifikate zurückgezogen und Updates bereitgestellt, durch die die Zertifikate bei den Endnutzern ausgetauscht werden. Hierbei wird nach Informationen von der Anydesk Software GmbH an das BSI u.a. das folgende Zertifikat ausgetauscht:

Zertifikat-Seriennummer: 0DBF152DEAF0B981A8A938D53F769DB8

AnyDesk habe den Quellcode zudem gründlich überprüft und konnte keine Manipulation feststellen, heißt es. Die AnyDesk Software GmbH äußerte gegenüber dem BSI, dass das Unternehmen derzeit keine positive Kenntnis einer Kompromittierung von Nutzerdaten hat. AnyDesk hat jedoch aus Gründen der Vorsicht einen Reset der Passwörter des Kundenportals my.anydesk.com erzwungen. Zum letzten Satz habe ich in Teil 5 ja was geschrieben.

Die Einschätzung des BSI

Mit der Einstufung Gelb hat das BSI die Warnstufe recht niedrig gehängt. Nach Einschätzung des BSI besteht durch den möglichen Abfluss des Quellcodes sowie der Zertifikate die Gefahr, dass diese Informationen für weiterführende Angriffe auf Kunden des Anbieters genutzt werden könnten. In diesem Kontext sind laut BSI unter anderem Man-in-the-Middle- sowie Supply-Chain-Angriffe denkbar.

Insbesondere durch die womöglich abgeflossenen Zertifikate könnten diese unbemerkt bleiben oder im schlimmsten Fall bereits erfolgte Angriffe unentdeckt geblieben sein. Durch die vom Betreiber umgesetzten Maßnahmen wird das aktuelle Gefährdungspotenzial erheblich reduziert. Dennoch sei nicht auszuschließen, dass schädliche Versionen der Software, die mit dem kompromittierten Zertifikat signiert sind, durch Angreifer auf Dritt-Seiten angeboten oder gezielt an Kunden gesandt werden, schreibt das BSI.

Im Unternehmenskontext wird die Anwendung oft mit privilegierten Rechten verwendet, wodurch sich ein besonderes Gefährdungspotenzial eröffnet. Im Hinblick auf mögliche Auswirkungen auf kritische Infrastrukturen und Verwaltung meint dass BSI, dass der geschilderte Vorfall diese in ähnlicher Art treffen und die dargestellten Konsequenzen haben kann.

Die Empfehlung des BSI

Das BSI empfiehlt einen vorsichtigen Umgang mit der Software, insbesondere bei Updates oder dauerhaft offenen Verbindungen. Darüber hinaus sollte der Empfehlung des Herstellers Folge geleistet werden, die jeweils aktuellste Version mit dem neuen Zertifikat einzuspielen. Updates sollten ausschließlich über die Update-Funktion innerhalb der Software oder über die Website des Herstellers bezogen werden.

Darüber hinaus sollten Mitarbeitende (vor allem solche, die schwerpunktmäßig in Kontakt mit dem Unternehmen oder der Software stehen) im eigenen Unternehmen sensibilisiert werden, verbunden mit dem Hinweis, dass Software niemals aus unsicheren Quellen bezogen werden sollte. Der Hersteller empfiehlt außerdem einen vorsorglichen Passwortwechsel, insbesondere wenn die bei AnyDesk verwendeten Zugangsdaten auch bei anderen Diensten genutzt werden. Zu diesen Fragen hatte ich ja bereits in meinen nachfolgenden Blog-Beiträgen was geschrieben.

Kleines Fazit

Erst war die BSI-Meldung von Ende Januar 2024 "unter Verschluss" – nun gibt es eine Einschätzung der "Warnstufe Gelb" – und die Leute sollen vorsichtig sein. Einfach den Client austauschen und gut ist. Nett, bin ja mal gespannt, wie sich das für die Leserschaft im Feld so darstellt und ob der Austausch so klappt.

Über die Erfahrungen und Folgen des Vorfalls werde ich zu gegebener Zeit ggf. im Blog berichten. Um den Kreis zu schließen: Auch mit der BSI-Mitteilung und Mitteilungen weiterer Stellen, die mir über die Leserschaft zur Kenntnis gegeben wurden, wissen wir immer noch nicht, wann der Hack erfolgte und was genau bei AnyDesk kompromittiert wurde bzw. was abgeflossen ist. Aber ich "glaube", wir haben soeben Cybersicherheit wiederhergestellt.

Artikelreihe:

AnyDesk wurde im Januar 2024 gehackt, Produktionssysteme betroffen – Teil 1

AnyDesk-Hack Undercover – weitere Informationen und Gedanken – Teil 2

AnyDesk-Hack Undercover – Verdachtsfälle und mehr – Teil 3

AnyDesk-Hack Undercover – Zugangsdaten zum Verkauf angeboten – Teil 4

AnyDesk-Hack – Eine Nachlese Teil 5

AnyDesk-Hack – Nachlese der BSI-Meldung – Teil 6

AnyDesk-Hack – Hinweise zum Zertifikatstausch bei Customs-Clients 7.x – Teil 7

AnyDesk-Hack – Weitere Informationen vom 5. Februar 2024 -Teil 8

AnyDesk-Hack bereits zum 20. Dezember 2023 bemerkt? – Teil 9

AnyDesk-Hack zum Dezember 2023 bestätigt; Altes Zertifikat zurückgerufen – Teil 10

AnyDesk-Hack: Revoke-Chaos bei alten Zertifikaten? – Teil 11

AnyDesk-Hack: Es gibt wohl neu signierte Clients; wie sind eure Erfahrungen? – Teil 12

Ähnliche Artikel:

Störung bei AnyDesk, jemand betroffen?

AnyDesk und die Störungen: Es ist womöglich was im Busch

Leidiges Thema AnyDesk, die Lizenzen und deren 7.1-Client …

AnyDesk-Probleme: Stellungnahme des Herstellers und weitere Insights

Nach AnyDesk Ärger nun RustDesk offline?

Fernwartungssoftware-Anbieter Anydesk gehackt (Artikel bei Golem)

Ransomware bei Kommunal IT-Dienstleister Südwestfalen-IT: Nachlese IT-Forensik-Bericht Teil 1

Ransomware bei Kommunal IT-Dienstleister Südwestfalen-IT: Nachlese IT-Forensik-Bericht Teil 2

Golem-Artikel: Erkenntnisse zum Cybervorfall bei Südwestfalen-IT

MVP: 2013 – 2016

MVP: 2013 – 2016

Ich habe einen schnellen Weg gefunden, wie man sämtliche Software blockieren kann, die mit dem alten Zertifikat der "philandro Software GmbH" signiert sind.

Für Windows 7 geht das so:

Rechtsklick auf die anydesk.exe

(Version 7.0.14 oder irgend eine andere 7er oder eine der alten 8er, also die mit dem alten Zertifikat oder irgend eine andere Version mit dem alten Zertifikat),

Eigenschaften,

Reiter "Digitale Signaturen",

Auf die Zeile "philandro Software GmbH", sha256

klicken und den "Details"-Button anklicken,

"Zertifikat anzeigen"-Button anklicken,

"Zertifikat installieren"-Button anklicken, Weiter,

"Alle Zertifikate in folgendem Speicher speichern",

"Durchsuchen"-Button anklicken,

"Nicht vertrauenswürdige Zertifikate" anklicken,

OK, weiter, fertigstellen

Wenn man jetzt versucht, die anydesk.exe zu starten, erscheint folgende Meldung:

"Das Ausführen von Software auf dem Computer wurde vom Herausgeber blockiert."

"philandro Software GmbH"

OK

Wenn man aber die neue anydesk.exe 8.0.8 starten will, dann funktioniert das ganz normal und es gibt die obige Meldung nicht, denn diese neue exe hat ja auch ein anderes Zertifikat.

Also genau so wie es sein soll.

Es sind jetzt sämtliche Programme automatisch blockiert, die mit dem alten Zertifikat der "philandro Software GmbH" signiert sind.

Also auch diese Agent-Tesla Malware inklusive Keylogger, die als Fundstück auf virustotal im Teil 3 der Artikelserie gezeigt wurde, weil sie auch dieses Zertifikat besitzt.

Alternative:

Man könnte auch den Weg über die Registry nehmen über diesen Pfad:

HKLM\\SOFTWARE\\Microsoft\\SystemCertificates\\Disallowed\\Certificates\\9CD1DDB78ED05282353B20CDFE8FA0A4FB6C1ECE]

(9CD1DDB78ED05282353B20CDFE8FA0A4FB6C1ECE ist der Fingerprint des philandro-Zertifikats. Diesen Fingerprint kann man sich auch in den Eigenschaften des Zertifikats anzeigen lassen, wenn man ganz nach unten scrollt)

In diesem neuen Key dann einen neuen Blob mit dem Zertifikat erzeugen.

Inhalt dieses Blobs zum Import in die Registry unter den neuen key:

pastebin[.]com/ugRbLeS0

Aber die Methode 1 ist wesentlich schneller und einfacher.

Läuft die Blockade der Exe bei nicht vertrauenswürdigem Zertifikat über Windows Smart Screen oder Defender? Welche Windows-Komponente übernimmt den Job denn?

Ich vermute, das ist der Dienst "Software Protection".

"Smart Screen" ist es wohl nicht, denn das wurde auf Desktopebene erst ab Windows 8 eingeführt. Ich benutze aber Windows 7 und da funktioniert es auch ohne dieses "Smart Screen".

Der Defender kann es eigentlich auch nicht sein, denn die Zertifikatüberprüfung und -sperre muss auch unabhängig vom Virenscanner funktionieren.

Kleiner Nachtrag meinerseits: Es ist die UAC und greift nue, wenn man explizit die Exe als Admin ausführen will.

Es betrifft nicht notwendigerweise den "Admin", sondern allgemein den jeweiligen Benutzer.

Bei Methode 1 wird das Zertifikat in dem User-Zweig der Registry gesperrt, also nur für genau den einen User, der die Befehle vorher ausgeführt hatte.

Wenn man es für alle User sperren will, dann muss der Eintrag auch in HK_Local_Machine in die Registry geschrieben werden.

Siehe meine Ergänzung um 05:47:

www[.]borncity[.]com/blog/2024/02/05/anydesk-hack-nachlese-der-bsi-meldung-teil-6/#comment-171885

Methode 1 kannst du verwenden, wenn du das Programm nur auf einem PC blockieren willst. Methode 2 lässt sich auch per Gruppenrichtlinie ausrollen. Noch besser ist es aber, in Applocker das Zertifikat aus der Exe auszulesen und darüber zu sperren.

Und es ist auch nur eins von 2 notwendigen Zerifikaten, neben dem von "philandro Software GmbH" gibts ja auch noch das, was von der Anydesk GmbH signiert wurde.

Es wird zwar steif und fest behauptet, dass der Sourceode nicht kompromittiert wurde, aber darauf würde ich vorerst nicht vertrauen. Außerdem könnten jetzt die Angreifer im "Security Audit" schneller sein als der Hersteller beim Entdecken von Sicherheitslücken und wie im Artikel erwähnt, auf entsprechende Infrastrukturen eindreschen.

Methode 1 geht auch über GPO

einfach per SRP oder Applocker blockieren. Die beiden Werkzeuge der GPO lesen das Zertifikat und dessen Thumbprint ganz von alleine aus.

SRP funktioniert nicht mehr ab Windows 11 22H2:

www[.]borncity[.]com/blog/2022/11/08/windows-11-22h2-untersttzt-keine-software-restriction-policies-srp-mehr/

bzw man muss an der Registry rumfummeln, um den Feature-Bug zu entfernen:

borncity[.]com/win/2023/02/24/software-restriction-policies-safer-still-possible-under-windows-11-22h2/

Applocker kann in Windows 8.1 Pro die Regeln nicht durchsetzen, obwohl alles konfigurierbar ist (in der Zeile in der Tabelle steht "Nein"):

learn[.]microsoft[.]com/de-de/windows/security/application-security/application-control/windows-defender-application-control/applocker/requirements-to-use-applocker

Applocker funktioniert auch nicht bei Windows 7 Home, denn da gibt es keinen Gruppenrichtlinieneditor.

Die Zertifikateinordnung in die "Nicht vertrauenswürdigen Zertifikate" hingegen funktioniert überall.

Ergänzung:

Bei Methode 1 wird das Zertifikat in die Registry nur in den USER-Zweig und und dort unter der SID des aktuell angemeldeten Benutzers eingetragen (HKEY_USERS\\S-1…), aber nicht auch unter HKEY_LOCAL_MACHINE (HKLM), wo es dann für alle Benutzer gelten würde.

Deswegen wird bei der Zertifikatverschiebung auch kein Admin-Passwort abgefragt.

Besser wäre eine vollständige Sperre für alle Benutzer, daher muss es in den HKLM-Zweig, statt nur in den Benutzerzweig. Also in den Registry-Zweig, der oben bei "Alternative" angegeben ist.

Der vollständige Registry-Eintrag im HKLM-Zweig (nicht nur der Blob wie oben):

pastebin[.]com/dQzxycNW

Also die Signatur 0dbf152deaf0b981a8a938d53f769db8 wird beim erstellen eines 7.0.14 Clients Stand heute Morgen weiterhin benutzt und zwar als einzige Digitale Signatur. Ich sehe in dem 7.0.14 Client den ich vor 11 Monaten erstellt habe gar keine Digitale Signatur……

Habe dann jetzt mal nebenbei festgestellt das es im AnyDesk II Portal, für das ich mich heute zum ersten mal angemeldet habe, Verbindungsversuche im Protokoll auftauchen die ich im AnyDesk I Portal nicht sehe. Bin da aber ziemlich entspannt, ein Zugriff auf unsere Session wir abgeblockt wenn Sie nicht vom richtigen Namensraum kommen.

Erst war die BSI-Meldung von Ende Januar 2024 "unter Verschluss" – nun gibt es eine Einschätzung der "Warnstufe Geld"

Netter Vertipper

Für meinen Geschmack ist die Warnsufe zu niedrig

Ist nicht nur ein Vertipper, sondern ein Freud'scher Fehler von mir. Hab noch die Stimme im Ohr von der ersten BSI TLP AMBER-STRICT-Meldung, als jemand mir am Telefon vorlas "Die Meldung im Detail darf ich dir nicht mitteilen, aber hier steht was von finanziellem Risiko." Da ist was bei mir im Hinterkopf hängen geblieben, was beim Tippen des obigen Text aus dem Hinterstübchen in die 10 Finger geflossen ist – die Fingersteuerung wird bei mir beim Texten vom Kleinhirn bestimmt.

"Warnstufe Geld"

Geld oder Gelb?^^

Gelb, siehe oben.

Zitat:

"Im Rahmen dessen wurden Zertifikate zurückgezogen"

—

Bisher wurde das Zertifikat noch nicht zurückgezogen.

Es wurde angekündigt, das "in Kürze" zurückzuziehen.

Wäre es schon zurückgezogen worden, dann würde das Zertifikat als "nicht vertrauenswürdig" im Windows-internen Zertifikatspeicher drin stehen und Windows könnte die anydesk.exe nicht mehr starten.

Das ist bisher aber nicht der Fall, das Zertifikat ist also noch gültig.

Zitat:

"Darüber hinaus sollten Mitarbeitende (vor allem solche, die schwerpunktmäßig in Kontakt mit dem Unternehmen oder der Software stehen) im eigenen Unternehmen sensibilisiert werden, verbunden mit dem Hinweis, dass Software niemals aus unsicheren Quellen bezogen werden sollte."

Das BSI geht also davon aus, das Mitarbeitende auf ihren Systemen Software installieren dürfen?

Das wäre aber schon eine schwere Sicherheitslücke.

Hier in der Firma darf und kann niemand Software auf seinem Rechner installieren außer der IT-Abteilung.

Besteht Bedarf an einer Software, so ist das bei der IT zu beantragen und die sorgt dann für die Installation der Software, falls dem Antrag statt gegeben wird.

Genau so ist es auch z.B. bei einem sehr großen deutschen Automobilzulieferer.

Dort ist ein Softwareverteilungssystem im Einsatz, das im Falle der Fälle auch nicht genehmigte Software (z.B. wenn die Genehmigung widerrufen wird) automatisch von den Rechnern löscht.

Auch sonst ist die Mitteilung des BSI mehr Witz als Warnung.

Erst den Deckel auf dem Fall drauf halten und dann schreiben "war alles gar nicht so schlimm…."

"Hier in der Firma darf und kann niemand Software auf seinem Rechner installieren außer der IT-Abteilung."

Stimmt.

Aber wenn das eine größere Abteilung ist, müssen die auch für den Fall sensibilisiert sein. Neben der IT-Abeilung sollte man evtl. auch an Software-Entwickler im Haus denken, und manchmal gibts auch noch welche, die "gleicher als gleich" sind.

Anydesk kann im Benutzerkontext ausgeführt werden, sofern die Benutzer nicht anderweitig daran gehindert werden. Man muss nicht immer Software installieren, um sie ausführen zu können. Willkommen in der Realität.

Es geht hier nicht ums Ausführen, sondern um das Installieren.

Natürlich kann installierte Software ausgeführt werden, wenn man es nicht anderseitig blockiert.

man kann den anydesk Client von der AnyDesk Webseite herunterladen.

das ist eine exe die man starten darf, wenn dem User nicht verboten ist Programme zu starten.

(es sollte ne Warnung kommen, das man eine Software starten will, die aus dem bösen Internet gekommen ist)

Das ist ja der Trick an der Fernwartung.

Man schickt dem Kunden den Link "Lad mal runter und starte es"

Man kann einen Client vorkonfigurieren, muss es aber nicht. Dann sieht der Kunde das eigene Logo halt nicht.

Er meint vielleicht eine portable Version, die tatsächlich nicht installiert werden muss. Dazu muss der Anwender aber erstmal aus dem Verzeichnis, in das er die Exe Datei speichert, etwas ausführen dürfen. Wer Applocker oder SRP aktiviert hat, weiß was ich meine…

So? Wirklich? Das hindert i. d. R. nicht daran solche Software auszuführen, wenn man weiß, wie es geht.

Und wie geht das? Komm, wir wollen alle noch was von dir lernen!

Das BSI hätte im PDF auch auf diese Artikelserie hier verlinken sollen, denn hier stehen mehr Informationen als irgendwo sonst.

Haben sie doch.

Sie referenzieren bleeping Computer.

und bleeping Computer referenziert Borncity com.

Hat irgendwer gesagt, dass das Leben als Windows Admin einfach sei?

Ein Unding was da wie gelaufen ist und noch immer ist nicht klar, ob sie wirklich nur das eine cert zurück ziehen.

Nun ja, Lawrence Abrams von Bleeping Computer und meine Wenigkeit hatten uns Freitag, den 2. Februar 2024, so gegen 19:00 Uhr deutscher Zeit in einer privaten Unterhaltung auf X ausgetauscht und vereinbart, uns gegenseitig zu informieren, wenn die Pressemitteilung von AnyDesk eintrudelt. Lawrence war durch meinen ersten Artikel im englische Blog, wo ich fragte, ob was im Busch sei, getriggert worden. Weil ich schon die Nacht kommen sah, hatte ich Lawrence angehauen, darauf zu warten – , ich müsse dringend ein paar Stunden schlafen – er lebt ja in einer Zeitzone, die einige Stunden später ist. Ergo konnte er gegen 23:16 Uhr deutscher Zeit seinen Artikel raushauen, während ich gepennt habe (war an dem Tag seit ca. 5:00 Uhr am Rechner, weil ich für den Blog und das Thema recherchiert habe, seit meinem ersten Beitrag, der in ein Wespennest gestochen hat, schlugen fast stündlich Infohäppchen aus der Leserschaft ein). So was hält keine Kuh aus – und wir müssen Nachsicht mit dem BSI haben. Wenn die Behörde Freitag sagt "Feierabend", finden halt keine Cybersecurity-Angriffe mehr statt. Muss schließlich alles seine Ordnung haben ;-).

ja, Du wurdest da aber referenziert.

BTW:

ein Vorteil hat das älter werden ja:

Man braucht weniger Schlaf. 5..6 reichen.

Danke für Deinen Einsatz!

Als hackt man das BSI am besten Freitags ab 13 Uhr. Bin gespannt, wann die dran sind.

Heute gegen 14:45 Uhr gab es die Info auch bei uns im Stadtwerk über UP KRITIS.

Da wurde mir gleich warm ums Herz und ich freute mich wie ein Schnitzel. Bombastisch!

Frei nach einem ehemaligen Innenminister:

Die Antwort würde die Bevölkerung verunsichern also gehen sie bitte weiter es gibt nichts zu sehen.

Gruß

…Ich kenne dazu ein passendes Sprichwort…Narratio argentum aurum silentium." ("Reden ist Silber, (aber) schweigen ist Gold."…passt doch…warum auch der webseite was Cbyerangriff schreiben, dass verunsichert die Kunden doch nur und die hauen ab…wir haben alles im Griff…alles halb so wild…nur der Günter schlägt voll die Wellen uns scheucht die Hühner auf….lass die Hacker doch den Quellcode lesen, da sehen die mal wie toll wir programmieren können…ok…gute Programmierer können aberauch evtl. Schwachstellen für ein neues zero-exploid sehen, oder??….ne, wir bei anydesk sind perfekt, wir machen keine Fehler….Schwachstellen gibt es einfach nicht in unserer Software…einfach nur auf die aktuelle Version updaten, dann ist die Wlt wieder in Ordnung…nicht mehr und nicht weniger !!!! wir haben Zeugen beim BSI, updaten und nicht mehr darüber nachdenken, dass gibt nur Kopfschmerzen…

okay, danke für die umfassenden Infos "anydesk"…ihr seid echt toll, dass ihr soooo schnell eine Lösung in Sachen "Cybersicherheit"…Firmen auf aller Welt, sollten sich bei Euch eine Scheibe abschneiden….gute Arbeit…powered by Software "Made in Europe"

"wir wollen 10mal besser sein als Teamviewer"

lass ich irgendwo in einem Interview.

klar, Amazon möchte auch das kundenfreundlichste Portal der Welt, und ich will schon lange Millionär sein.

Alles legitime Aussagen.

Die Prinzen haben zufällig das passende Lied…

"Ich wär'so gerne Millionär …."

und danach…

"Alles nur geklaut …"

passt doch wie Faust aufs Auge !! :-)))))))))))))))

In dem BSI-PDF steht der folgende Satz:

"Hierbei wird nach Informationen von der Anydesk Software GmbH an das BSI u.a. das folgende Zertifikat ausgetauscht:

Zertifikat-Seriennummer: 0DBF152DEAF0B981A8A938D53F769DB8

—

Dieses "u.a." bedeutet was genau?

Werden intern noch weitere Zertifikate als kompromittiert angesehen?

Steht das in dem anderen PDF, das als "TLP Amber-Strict" klassifiziert ist, drin oder ist das above-top-secret?

Wie soll man denn diesen gefährlichen Mist blockieren, wenn man die dazu notwendigen Informationen nicht bekommt?

Vielleicht soll man es nicht blockieren, damit der staatliche Hacker ungehinderten Zugang überallhin hat oder was soll diese Geheimnistuerei?

Dieses "u.a." finde ich gar nicht gut, weil das auf bewusst unveröffentlichte Sicherheitslücken hindeutet.

"u.a." sind dann eventuell viele Computer infiziert mit irgend einer unbekannten saugefährlichen Fernwartungswaffe, die Trick17 und KungFu beherrscht.

Weiter oben wird noch der Fingerprint eines Zertifikats (9CD1DDB78ED05282353B20CDFE8FA0A4FB6C1ECE) erwähnt, vielleicht sollte man die mal irgendwo sammeln.

Das Zertifikat hat die Seriennummer: 0DBF152DEAF0B981A8A938D53F769DB8

und das selbe Zertifikat hat den Fingerprint:

9CD1DDB78ED05282353B20CDFE8FA0A4FB6C1ECE

Das sind also nicht zwei Zertifikate, sondern es sind nur 2 Eigenschaften des selben Zertifikats.

Das Problem ist, dass man in der Registry nichts mit der Seriennummer anfangen kann, sondern man braucht dort den Fingerprint.

Beide Zeichennfolgen kann man aber über die Details in den Zitat-Eigenschaften der exe anzeigen lassen.

Vielleicht sind ja auch "gute" Fernwartungswaffen "von Freunden" im Einsatz, da muss man schon etwas aufpassen, welche Zertifikate man öffentlich verbrennt?

Super!

Genau das wäre das Vorgehen gewesen, das BSI oder AnyDesk hätten vorschlagen müssen.

oder einfach den Registry Eintrag.

Aber da müsste man ja auf die schwarze Console…

Was für eine peinliche Situation in die sich AnyDesk da gebracht hat.

Anstatt zu sagen:

Hallo Leute, wir hatten ungewöhnlichen Besuch auf unserem Built system. Sorry. shit happens.

Die Täter sind mit unserem Source Code abgezogen und haben möglicherweise unseren Code-signier ergattern können, weil wir unskrxerspart haben, diese in einen HSM unterzubringen.

Unsere Software ist nicht kompromittiert worden.

Aber wir werden Sicherheitshalber die Keys mit der Nummer …b8 zurückziehen.

Daher ist es nötig, das ihr die neu signierten Versionen herunter ladet.

Damit euch später nichts passiert, sperrt bitte das Zertifikat der Afonsocotzcarna GmbH. Für den Fall das der code-key verwendet werden sollte.

Klar, das ist viel Text, aber…

jetzt hat sich AnyDesk in Zusammenarbeit mit der Wichtig-Geheimnistuerei den Ruf völlig unnötig ruiniert.

Vielleicht sollte sich mal euer HR-manager die Besetzung der PR-Abteilung ansehen? Da gibt's bestimmt Potential…

Viel zu viel offene Fragen. Software deinstalieren, und mal 14 Tage abwarten ob noch was kommt an Neuigkeiten. Ich sehe das noch immer als kompromittiert an. Solang der Insident Report nicht mit Datum veröffentlicht wird, bleibt die Software bei uns weg.

Eine neue Version 7.0.15 mit neuem Zertifikat wird bei reddit erwähnt:

Zitat des Kommentars:

kdoteu

vor 6 Std.

FYI – I've got a reply from Anydesk.

For custombuild 7.0.15 ist the actual version with the new cert. 8.0.8 is only for standard client.

But unfortunately I can't create any build with this version – "_module=anydesk-7.0.15" brings an 500 error

www[.]reddit[.]com/r/AnyDesk/comments/1ahxhwn/custom_client_cant_get_latest_version

Jap und ein paar Mails später wurde mir von Anydesk bestätigt, dass diese Version ggf. noch ein/zwei Wochen benötigt .)

Aber es wurde auch nochmal schriftlich bestätigt, dass die CustomClients sicher sind.

bei Bard habe ich diesen Text gefunden:

"

Wichtige Mitteilung: Sicherheitsvorfall im Build-System

Liebe Community,

wir möchten euch über einen Vorfall in unserem Build-System informieren, der am [Datum des Vorfalls] stattgefunden hat. Unbefugte Dritte haben Zugriff auf unser System erlangt und unseren Source Code entwendet. Es besteht die Möglichkeit, dass sie dabei auch unseren Code-Signierungsschlüssel erbeutet haben, da dieser leider nicht in einem Hardware-Sicherheitsmodul (HSM) gespeichert war.

Wichtige Punkte:

Software nicht kompromittiert:

Unsere Software selbst ist nach unserem Kenntnisstand nicht kompromittiert worden.

Vorsichtsmaßnahme:

Dennoch werden wir aus Sicherheitsgründen die Keys mit der Nummer …xxx zurückziehen.

Neuinstallation erforderlich:

Bitte ladet die neu signierten Versionen unserer Software herunter, sobald diese verfügbar sind.

Sperrung des Zertifikats:

Um euch vor späteren Angriffen zu schützen, sperrt bitte das Zertifikat der … in euren Systemen.

Das geht wie folgt:

Weitere Informationen:

FAQ: In unserem FAQ-Bereich findet ihr weitere Informationen zu diesem Vorfall und Antworten auf häufig gestellte Fragen.

Bitte entschuldigt die Unannehmlichkeiten.

Ist das Real Satire von dir? Hat Bard da konfabuliert? Den Verweis auf HSM findet sich hier in den Blog-Beiträgen. Oder haben die wirklich was im Forum gepostet?

nein. ich habe einfach meinen Text zuvor bei Bard eingeben.

Erstaunlich was der draus gemacht hat.

Das ist eine Interpretation von Bard meines Textes.

So in etwa hätte ich mir das Statement von Anydesk gewünscht.

Vielleicht hätte ich das klarer machen sollen.

Eigentlich sollte das auch eine Antwort auf meine Posting gewesen sein.

Wenn ich zulange brauche,scheint der Server die Verbindung zu verlieren.

Vielleicht kannst Du das noch mal extra dazu setzen?

Das sieht ja verdammt echt aus, wenn ich mir das ansehe

und nicht jeder assoziiert "Bard" nicht mit KI.

Oder nimm es raus.

ich kann das ja noch mehr klarer machen.

Andererseits würde AnyDesk wohl kaum zugeben, dass sie die Privaten Schlüssel nicht in einem HSM liegen hatten.

Möglicherweise ist das zurückziehen der Keys auch nur eine Vorschrift des Notfall Planes, genauso wie das Löschen aller Benutzer Passwörter, obwohl das System eher nicht im Entwicklungs Bereich stehen wird.

also, ja, es ist real Satire von mir.

So hätte ich es mir gewünscht.

Das was da steht hat Bard aus meinem Text oben gemacht.

vielleicht wollen alle 170000 Kunden jetzt eine Neue Kunden-Version bauen?

Das könnte einen Error 500 erklären, oder?

Diese Kunden-Versionen baut man eigentlich recht selten.

Mich würde mal interessieren wie Ihr das handhabt. Anydesk auf allen Systemen raus und wachsam bleiben , oder Updates und wachsam bleiben ?

Seitens unseres IT-Dienstleister gibt es die Empfehlung, AnyDesk erst mal von allen Systemen zu deinstallieren, was letztlich meine persönliche Ansicht bestätigt. Derzeit gibt es schlicht zu wenig (konkrete) Informationen, um einen hinreichend sicheren Betrieb von AnyDesk garantieren zu können. Insofern: Im Zweifel für die Sicherheit.

Ich nutze AnyDesk als Supporter nur in Einzelfällen und habe meinen Kunden, die es häufiger verwenden (auch mit anderen Dienstleistern) entsprechend informiert, dass Sie es erstmal deinstallieren sollen.

Man kann eigentlich immer nur hoffen, dass die selbst verwendeten Tools nicht von solchen Vorfällen betroffen sind. Falls doch, hat man viel zu tun bei allen seinen Kunden.

"AnyDesk Incident Response 2-2-2024" ist eine Lachnummer – keinerlei relevante Information enthalten.

Wie Günter schreibt – reines Marketing Geschwafel.

Warten wir mal ab, was so alles noch an die Oberfläche kommt und bisher verschwiegen wurde.

P.S. @Günter eine superinteressante Blogreihe hast Du zu diesem Fall geschrieben.

Es geht da um mehrere Sicherheits relevante certificate UND einem Code signing cert.

Die "Sicherheits relevanten Zertifikate und Server" sind bereits ersetzt worden. Das werden vermutlich die Proxy Server sein. Könnte doch wer mal gucken, von wann die TLS certs sind.

Wie schom 6mal gesagt: Das Code signing cert können sie erst sperren, wenn alle Kunden den neuen Code haben. Da gibt's aber zur Zeit Error 500.

aaO

The relevant authorities have been notified and we are working closely with them.

ja, was das "u.a." da soll verstehe ich auch nicht.

Hat AnyDesk noch andere Informationen mitgeteilt oder weitere Serien-Nummern?

Wenn ja, warum veröffentlicht das BSi diese nicht?

Wegen Wochenende?

Und:

Warum veröffentlicht das BSI diese Seriennummer und nicht Anydesk?

Ist das BSI deren Pressesprecher?

(Steuern werden die hier bei uns eh nicht zahlen?)

Wieso muss das BSI sich denn auf "öffentliche Quellen" beziehen, wenn AndyDesk doch sagt, dass sue eng mit den Behörden zusammenarbeitet?

Ich werde mir wohl sicherheits halber bei Amazon

ASIN: B0BJV12M3J

bestellen, kann nie schaden. Schont die Tastatur.

Zu dem unter anderem, könnte ich mir vorstellen, das auch Zertifikate auf den Proxy-Servern getauscht wurden (las sich ja in dem Incident-Report auch so als hätten sie mehrere Zertifikate getauscht.

Was die BSI Meldung betrifft finde ich es ja toll, das sie von Anydesk nicht genau erfahren haben was entwendet wurde sondern sich auf Bleebingcomputer als Informationsquelle beziehen. Da sollte das BSI mal bei Anydesk anklopfen und mal einen ordentlichen Report fordern!

Anydesk: gehen sie weiter, gibt nichts zu sehen

Antwort BSI: OK wir schreiben ne Warnung und holen uns den Inhalt von Bleeping und den rest texten wir zusammen… Denn Zurückgezogen wurde bis jetzt kein Zertifikat…

Made my Day!

Danke für den Tip übrigens mit dem nicht vertrauenswürdigen Zertifikat (hätt ich selber auch draufkommen können :( )

Klar könnte das BSI anklopfen.

Dann kommt: "Betriebsgeheimnis" als Antwort.

Was kann das BSI dann tun?

ASIN: B0CBKJHKW9 bestellen und drohen damit zu werfen?

Die Zertifikate können erst dann zurück gezogen werden, wenn xx% der Kunden die neue Version der Software bekommen haben.

Darum hieß es an AnyDesk auch "in Kürze"

offene Frage:

Was ist mit den "Vermittlungsservern" und deren Passwörtern?

Wenn ich das richtig gelesen habe waren diese 48h "unter Wartung".

Eine sehr lange Zeit für eine "Wartung", von etwas das fast alle Kunden zwingend für die Nutzung benötigen und ein wesentlicher Teil der Dienstleistung ist.

Es sind sicher mehrere hundert Server weltweit.

Das macht sich nicht in einer Stunde.

Leider gibt es dazu kein Statement.

(Vielen Kunden werden diese Server nicht bewusst sein. Aber rein theoretisch könnte man über diese einen Man in the middle Angriff fahren.

und wenn Dritte an den Code und die Zugangsdaten gekommen sind, würde ich diese Server auch neu aufsetzen wollen…)

auch wenn 2 certs nötig sind, reicht es ja aus eines zu sperren.

Und wer weiß wie die bei AnyDesk mit den certs umgegangen sind?

Evtl. bestand nur für dieses eine Gefahr abgegriffen zu werden. Vielleicht ist das historisch bedingt so gewesen, das dieses Cert nicht in einem HSM liegen konnte.?

Wir werden es wohl nie erfahren.

Weil, man weiß ja das diese Cyberkriminellen sich nur auf die Systeme stürzen, über die sie öffenentliche Infos finden können.

Und man weiß ja auch, das "Security by obscurity" sehr gut funktioniert. (Immerhin konnten Banken offiziell so ein paar Jahre lang einen kaputten Algorithmus für die die EC Karten Pin benutzen.

(und wenn Konten abgeräumt wurden,hat der Kontobesitzer gerne eingeräumt, dass die Pin ausgespät worden sein könnte. Stand er doch vor der freien Wahl, den Schaden bis auf 100 Euro von der Versicherung bezahlt zu bekommen, oder einem Strafverfahren wegen Betruges zu bekommen.

Denn der geheime Algorithmus war total sicher,weil ja geheim…))

wenn man die spezielle Seite (https://anydesk.com/en/public-statement) aufruft, dann steht oben rechts "Made in Germany"…warum auch das Statement in deutsch verfassen, die Nutzer sind zu 95% nicht deutschsprachige Nutzer…anydesk macht in der Informationpolitik so alles falsch, anstatt Aufzuklären, lieber nicht so viel public machen, dass verunsichert die Nutzer nur, die sollen sich doch sicher fühlen…besser keine bellenden Hunde wecken….

ich hab mich heute mal in Portal eingeloogt, ich lasse die Version auslaufen, leider hat sie sich im Dezember verlängert…shit happens…keine Lust die ganze Zeit auf "verdächtiges" in anydesk gucken…ich hab andere Sachen zu tun…

ich hätte anydesk weitergenutzt, aber wie sie mit den Thema "Aufkärung" ungegangen sind, geht gar nicht…einfach ein Eigentor…erinnert mich an die drei Affen…"Nix hören, Nix sagen, …."

ich nutze jetzt die alternative pcvisit, reicht für meine Zwecke…es gibt viele Alternativen, aber ich unterstütze, dann lieber doch Software "Made in Germany"…die in Deutschland programmiert wird..

rustdesk habe ich mir auch angeguckt, sieht aus wie, die kleine Schwester von anydesk…open-source und eigenen Vermittlungsserver, aber die interessanten Features erst in der "Pro"-Version

hat von euch einer Ehrfahrungen mit "meshcentral[.]com" oder github[.]com/immense/remotely ????

wenn man die spezielle Seite (anydesk[.]com/en/public-statement) aufruft, dann steht oben rechts "Made in Germany"…warum auch das Statement in deutsch verfassen, die Nutzer sind zu 95% nicht deutschsprachige Nutzer…anydesk macht in der Informationpolitik alles falsch, anstatt "Aufzuklären", lieber nicht so viel public machen, dass verunsichert die Nutzer nur, die sollen sich doch sicher fühlen…

ich hab mich heute mal in portal eingeloogt, ich lasse die Version auslaufen, leider hat sie sich im Dezember verlängert…shit happens…keine Lust die ganze Zeit auf "verdächtiges" in anydesk gucken…ich hab andere Sachen zu tun…

ich hätte anydesk weitergenutzt, aber wie sie mit dem Thema "Aufklärung" ungegangen sind bzw. jetzt noch tun, geht gar nicht…einfach ein Eigentor mit Ansage…erinnert mich an die drei Affen…"Nix hören, Nix sagen, …."

ich nutze jetzt die alternative pcvisit, reicht für meine Zwecke…es gibt viele Alternativen, aber ich unterstütze, dann lieber doch Software "Made in Germany"…die in Deutschland programmiert wird..

rustdesk habe ich mir auch angeguckt, sieht aus wie, die kleine Schwester von anydesk…open-source und eigenen Vermittlungsserver, aber die interessanten Features erst in der "Pro"-Version

hat von euch einer Ehrfahrungen mit "meshcentral[.]com" oder github[.]com/immense/remotely ????

Günther musste ja heute einen Blogartikel verfassen, das sein Blog erhöhte Zugriffszahlen hat und etwas langsamer als sonst ist. Warum wohl ? Die einzige Quelle im Netz, die so detailliert Informationen liefert. Sogar andere Medien verweisen auf den Blog. Vielleicht sollte Günther das BSI werden. BSI= Borns Security Informationszentrale. (Ja, ich geb zu, der war billig der Witz)

"BSI= Borns Security Informationszentrale"

*prust*

Daumen hoch!!!

Eine echte Frechheit von AD ist die Tatsache, dass sowohl my.anydesk I, wie auch my.anydesk II nach wie vor bei den Kunden aufgeschaltet sind, welche schon vor Monaten auf myADII migriert haben. Warum dieses zusätzliche "Tor" offenhalten?

Tipp an die, welche bereits migriert haben, mal ins myADI einloggen und auch dort das Passwort ändern und falls noch nicht geschehen 2FA einschalten.

Einen GROSSEN DANK an Günter für seine Arbeit!!! *thumbsup*

Und hier sehen wir wieder, wie wichtig die freie Berichterstattung ist.

Ich bin froh, das wir bei unserem komplexen Netzwerk und vielen Fachanwendungen keine Spuren von Anydesk finden konnten und auch in den Logs keine Verbindungen zu Anydesk finden konnten.

Was mich hierbei maximal fassungslos macht, ist die Tatsache, dass die einzige Quelle für diese umfassenden und ausführlichen Informationen dieser Blog ist (ein großes DANKE dafür!) – wie kann es sein, dass kaum andere Fachmedien darüber berichten und wie kann es sein, dass die Informationen nur so schlecht fließen!?

Eine ausgehebelte Fernwartungssoftware ist doch so ziemlich der GAU aus den schlechtesten Träumen eines jeden Admins!

Wenn man das mal weiterspinnt, dann muss einem doch klar werden, wie gefährlich dieses Desaster für viele Unternehmen ist! Und wie kann es sein, dass hier nur Warnstufe Gelb ausgerufen wird?

Ich will nicht wissen, in wie vielen Unternehmen man per Anydesk Zugriff auf die heiligsten Systeme erhalten könnte – vorbei an allen Firewalls und Sperren, die Admins gerne einrichten!?

Und ja – vielleicht wäre es Zeit das Kürzel BSI neu zu besetzen: Borns Security Informationszentrale (danke Markus).

In Österreich ist der Vorfall gleich nicht mal eine Randnotiz wert…

https://www.onlinesicherheit.gv.at/Services/Sicherheitswarnungen.html

Gute Arbeit Günther! Allerdings weiß leider noch niemand, ob man als Nutzer seit Anfang Januar tatsächlich direkt dadurch gefährdet war oder nicht. Jeder der einen Remote Zugang dauerhaft offen hat, ist unabhängig von diesem aktuellen Vorfall immer gefährdet …

Also ich sehe das Risiko so:

– Der Code wird Teamviewer angeboten werden.

Diese werden vermutlich gerne ein paar Bitcoin zahlen um zu sehen, ob und wie viel ihres Codes sie dort wieder finden…(würde mich auch interessieren was meine Entwickler so direkt zur Konkurrenz mitgenommen haben, obwohl sie eigentlich erst nach 2 Jahren bei einem Konkurrenten hätten anfangen dürfen. Wir sind ja nicht in der Politik.

– Der Code signing Key ist wertlos geworden, war nie besonders wertvoll, nachdem es AndyDesk aufgefallen war, wenn er denn überhaupt wirklich gestohlen werden könnte da in einem HSM gesichert

Jemand hat ein damit "signiertes " virales Binary bei virustotal hochgeladen und hätte damit den Schlüssel verbrannt. (es war aber nur zusammen kopiert aber nicht wirklich signiert. Da wollte wer wohl eine Schlagzeile machen?)

Künftig wird es reichen, etwas mit diesem Schlüssel zu signieren damit Virenscanner anspringen und sobald der Schlüssel revoked worden ist, ist es komplett aus. Das BSI übertreibt maßlos oder hat das Problem nicht wirklich verstanden, was ich nicht annehme.

Anydesk hatte Glück, das der Angriff in der Entwicklung entdeckt worden ist.

Wenn die Reaktionen so im Notfall plan drin standen war die Reaktion top.

Was wohl eine Katastrophe für AnyDesk sein wird ist die schlechte Informations Politik.

Es gab keinen Grund das Geheim zu halten. Das war kein Zero Day exploit, der nicht hätte verbreitete werden können.

Natürlich wären alle downkoad Server von AnyDesk erstmal überlasstet gewesen, wie jetzt ja a beim erstellen neue custom clients mit error 500 gemeldet.

Selbst wenn den Einbrechern gelungen wäre eine neue maligne Version zu komplieren, wäre es kein Grund das irgendwie geheim zuhalten, im Gegenteil.

Mei, AnyDesk ist gehackt worden, so what?

Microsoft auch. In China ist ein Sack Reis geplatzt. Es ist doch allen klar, dass es keine Frage ist, ob man gehackt wird sondern nur wann und welcher Schaden entstanden ist.

Und der Schaden war sehr gering, wenn man der Darstellung von AnyDesk glauben darf.

Aber die Reaktion von AnyDesk war unwürdig für jemanden, der das Vertrauen der Kunden braucht.

edit:

Die Reaktion war OK, aber die Informations Strategie nicht geeignet das Vertrauen der Kunden zu erhalten/gewinnen.

wir wissen ja leider auch nicht den gesamten incident report. Wir wissen ja nicht seit wann die "Hacker" bei anydesk reingekommen sind. Sprechen wir hier von ende Januar 2024 oder sind die schon seit Januar 2023 drinnen ?

Der Incident report ist eine Fars.

Echt jetzt? Wie kann man von Cybersicherheit sprechen, wenn kritische Verbindungen über Server laufen, die Du nicht unter Kontrolle hast und gar nicht weißt, was software intern da geschieht. LOL

Immer noch unklar, was das BSI dazu veranlaßt hat, die Information unter Verschluß zu halten. Wollten sie ggf. jemanden schützen? Und auch der Incident Report ist es eigentlich nicht wert gelesen zu werden. Klingt wie bei Microsoft bla, bla, bla, gehen sie weiter, es ist nichts passiert. Offenbar ist die Gemeinde groß, welche solche Tools über nicht vertrauenswürdige Unternehmen und Server einsetzt. Muß jeder selbst wissen. Aber die Bemerkung von Günter "Jetzt ist die Cybersicherheit wieder hergestellt" ist der Brüller in diesen Zusammenhang. Hold my beer.

Gibt es eigentlich irgendwo bei Anydesk eine Übersicht der ofiziellen Checksums der Files die zum Download angeboten werden? Das hat mich schon sehr verwundert das die nicht direkt bei den Downloads angegeben werden …

Werd ich nie verstehen warum man bei so oft eingesetzter Software das Ding erst als TLP:Amber-Strict einstuft. War damals bei Atlassian ebenfalls…

Man soll sich als Admin drum kümmern, darf aber eigentlich nicht drüber sprechen….

Und das wo jeder Tag mehr eine zusätzliche Gefahr darstellt