[English]Betreibt jemand aus der Leserschaft einen SharePoint-Server, der per Internet erreichbar ist? Dann ist möglicherweise die Hütte am Brennen. Seit gestern erhalte ich Informationen, dass SharePoint-Server seit dem 18. Juli 2025 über 0-day Exploits angegriffen werden. Anmerkung: Der Beitrag wurde und wird dynamisch ergänzt. Es gibt inzwischen einen Patch.

[English]Betreibt jemand aus der Leserschaft einen SharePoint-Server, der per Internet erreichbar ist? Dann ist möglicherweise die Hütte am Brennen. Seit gestern erhalte ich Informationen, dass SharePoint-Server seit dem 18. Juli 2025 über 0-day Exploits angegriffen werden. Anmerkung: Der Beitrag wurde und wird dynamisch ergänzt. Es gibt inzwischen einen Patch.

Ein Leserhinweis vom 19.7.

Ein Blog-Leser hat mich Samstag, den 19. Juli 2025 über eine private Nachricht auf Facebook über Angriffe auf On-Premise SharePoint-Server informiert.

Sophos stellte seit dem 18. Juli 2025 Angriffe auf die SharePoint-Instanzen über den ToolShell-Exploit fest. Der Exploit nutzt CVE-2025-49704 und CVE-2025-49706 aus und wurde im Mai 2025 auf der Pwn2Own in Berlin öffentlich. Die Code White GmbH hat in diesem Tweet bereits zum 14.7.2025 mitgeteilt, dass man diese Exploit-Kette nachvollziehen könne.

Aber diese Schwachstellen, die gemäß obiger Meldung massiv angegriffen werden, sind nicht das wirkliche Problem. Denn Microsoft hat bereits zum 8. Juli 2025 Sicherheitsupdates für diese Schwachstellen veröffentlicht. Diese Schwachstelle ist also bei gepatchten SharePoint-Servern abgeräumt. Ich hatte das nicht zeitnah aufgegriffen, sondern wollte es in Ruhe analysieren.

Auch Unit42 berichtet in einem Tweet, dass man eine aktive globale Ausnutzung der kritischen Microsoft SharePoint-Schwachstellen CVE-2025-49704 und CVE-2025-49706 beobachte.

Angriffe über Schwachstelle CVE-2025-53770

Inzwischen überschlagen sich die Meldungen im Internet, dass Angriffe auf SharePoint über die Schwachstelle CVE-2025-53770 (eine Variante von CVE-2025-49706, oben erwähnt) erfolgen. Und es gibt noch eine Schwachstelle CVE-2025-53771, die ebenfalls beim Angriff ausgenutzt wird.

Bei CVE-2025-53770 handelt es sich um ein Problem in der Deserialisierung von nicht vertrauenswürdigen Daten in lokalem Microsoft SharePoint Servern. Dies ermöglicht es einem nicht autorisierten Angreifer, Code über ein Netzwerk auszuführen.

WatchTower hat eine Warnung auf X veröffentlicht und schreibt, dass es Angriffe über CVE-2025-53770 auf SharePoint-Server gebe:

Ein SharePoint-Zero-Day (CVE-2025-53770) wird derzeit aktiv ausgenutzt, wobei Angreifer MachineKey-Geheimnisse stehlen, um __VIEWSTATE zu fälschen und RCE aufrechtzuerhalten. Es gibt keinen Patch.

Wenn Sie SharePoint dem Internet aussetzen, gehen Sie von einer Sicherheitsverletzung aus.

Shadow-Server hat hier eine Übersicht angreifbarer Instanzen gepostet. Das große Problem: Microsoft ist bekannt, dass ein Exploit für CVE-2025-53770 in freier Wildbahn existiert. Betroffen sind SharePoint 2019, SharePoint Subscription Edition und SharePoint Enterprise Server 2016.

Es gibt aber noch keinen Patch für die Schwachstelle. Microsoft bereitet derzeit ein umfassendes Update zur Behebung dieser Schwachstelle vor und testet es dieses noch. Eine Beschreibung samt Hinweise zur Abschwächung (Mitigation) findet sich unter CVE-2025-53770. Die Schwachstelle erhielt übrigens den CVSS 3.1 wert von 9.8. Zur Schwachstelle heißt es bei Microsoft:

Customers who have enabled the AMSI integration feature and use Microsoft Defender across their SharePoint Server farm(s) are protected from this vulnerability

Also die AMSI-Integration und der Microsoft Defender sollen schützen. Ergänzung: Auch heise hat diesen Artikel zum Thema publiziert. Eye Research beschreibt in diesem Blog-Beitrag den ToolShell-Angriff über die Schwachstelle. Bleeping Computer hat es hier ebenfalls aufgegriffen, und schreibt, dass mehr als 85 SharePoint-Server weltweit als kompromittiert gefunden wurden. Dort war eine Webshell installiert.

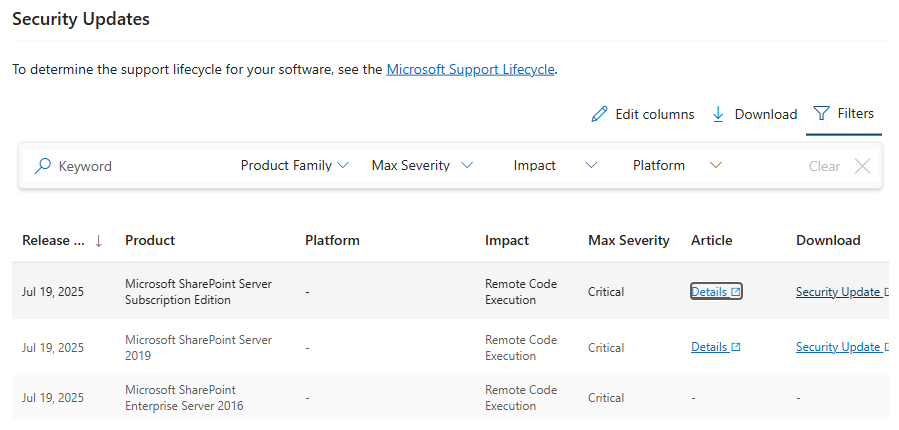

Updates für verschiedene SharePoint-Versionen

Ergänzung 1: In der Nacht vom 20. auf den 21. Juli 2025 hat Microsoft inzwischen Sicherheits-Updates für Microsoft SharePoint Server Subscription Edition und Microsoft SharePoint Server 2019 veröffentlicht. Microsoft SharePoint Server 2016 fehlt derzeit noch, wie man im Supportbeitrag für CVE-2025-53770 nachprüfen kann.

Allerdings ist die gesamte Geschichte recht verwirrend dokumentiert. Bei den Details für den Downloads des Update für Microsoft SharePoint Server 2019 wird behauptet, dass es auch für Microsoft SharePoint Server 2016 gelte, während obige Tabelle noch kein Update für diese Version vorgibt.

Es gibt von Microsoft zudem den Support-Beitrag Customer guidance for SharePoint vulnerability CVE-2025-53770 vom 19. Juli 2025, wo noch einige Informationen eingepflegt wurden. Dort findet sich auch eine Verlinkung zu folgenden Beiträgen:

- Description of the security update for SharePoint Server 2019: July 8, 2025 (KB5002741)

- Description of the security update for SharePoint Enterprise Server 2016: July 8, 2025 (KB5002744)

wo angegeben wird, welche CVEs diese Updates schließen. Aber auch diese Listen sind etwas verwirrend, die Updates werden für den 8. Juli 2025 angegeben. Aus dem Microsoft Update Catalog kann man für SharePoint Server 2019 ein Update vom 19. Juli, für SharePoint Server 2016 aber ein Update vom 8. Juli 2025 herunterladen.

Hintergrundinformation zu CVE-2025-53770

Im Nachgang zu obigem Text ist mir eine Information von Trend Micro zugegangen. Laut Richard Werner, Business Consultant bei Trend Micro, wurde die 0-Day-Schwachstelle CVE-2025-53770 bereits im Mai im Rahmen des in Hacking-Wettbewerbs "Pwn2Own" in Berlin angekündigt.

Als Veranstalter des Pwn2Own-Wettbewerbs zahlte Trend Micro dem Hacker-Team $100.000 Preisgeld. Mit Microsoft wurde gleichzeitig ein Coordinated-Vulnerability-Disclosure-Verfahren vereinbart. Dieses besagt, dass Veröffentlichungen zur Lücke nach gemeinsamer Vereinbarung erfolgen, außer wenn "in the wild" – sogenannte Zero-Day-Angriffe – auf die Lücke bekannt werden. Die Vereinbarung endet nur, falls sich der Hersteller entscheidet, keinen Patch zu entwickeln, oder weil Angriffe ein Stillschweigeabkommen sinnlos machen

Dieses Coordinated Vulnerability Disclosure ist üblich, um zu verhindern, dass Cyberangreifer in den Besitz von Informationen einer potenziell gefährlichen Sicherheitslücke kommen, bevor mit einem Patch ein der Allgemeinheit verfügbarer Schutz zur Verfügung gestellt werden kann.

Offenbar ist es Angreifern aber gelungen, aus den Patches vom 8. Juli 2025, die die oben genannten Schwachstellen beseitigen sollen, einen Exploit für die ähnliche Schwachstelle CVE-2025-53770 (sowie CVE-2025-53771) zu entwickeln. In der Nacht vom 18. auf den 19. Juli wurden laut der Security-Firma "Eye Security" in-the-wild-Angriffe beobachtet, die Varianten der beiden Schwachstellen verwendeten.

Ähnliche Artikel:

Sharepoint-Server werden über 0-day Schwachstelle (CVE-2025-53770) angegriffen

SharePoint-Notfall-Updates für 0-day Schwachstelle (CVE-2025-53770)

Patch für Sharepoint Server 2016; China hinter Angriffen, ca. 100 Organisationen kompromittiert

MVP: 2013 – 2016

MVP: 2013 – 2016

läuft wieder :-)

Genau Microsoft-Server nie direkt ans Internet hängen dann läufts.

Detaails auch bei Heise.

Gruß

ich trage es nach, ist work in Progress

Laut Microsoft CVE gibt es mittlerweile Patches.

Hotfixes … https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-53770

Bin da eher konservativ. Aber würde niemals MS-Serversysteme aus dem Internet erreichbar machen (Weder RD-Gateway, Exchange noch Sharepoint etc.)

Leider sieht das unser ERP-Systementwickler anders… Die haben einen IIS für eine Mobile Anwendung in die DMZ gepackt. Das System hab ich aber mittels GEO-IP und WAF so weit eingeschränkt, dass es ständig knallt und ich mir immer anhören darf, dass meine Security schuld sei.

Wenn Du die Security runtersetzt und das System oder schlimmer noch die ganze interne IT erfolgreich angegriffen wird, bist Du auch dran schuld – weil Du die Security nicht scharf genug geschalten hast. – Heißt, man dreht sich im Kreis.

Wobei es gäbe ja eine Lösung: Diejenigen, welche dafür sind, daß die Security weniger scharf eingestellt wird, sollen in einer Vereinbarung namentlich genannt werden. Dann bist Du raus. – Aber das wird bestimmt nicht passieren, weil dann hat man benannte schuldige Personen.

Auf jede Aussage wie „Ich möchte es bequemer haben – das ist doch sicher" reagiere ich mit einer E-Mail, in der ich mir die Anweisung schriftlich bestätigen lasse. Meistens bleibt die Antwort anschließend aus – oder damit bin ich raus aus der Verantwortung.

Wir haben ebenfalls einen SharePoint 2019 On-Premise, leider hat der Kollege das Update heute etwas voreilig eingespielt und wir haben seitdem Probleme mit Nintex Workflows.

Hat das von euch ggf. einer im Einsatz und hat ebenfalls Probleme mit Nintex Workflow?

Vielen Dank für Rückmeldungen.

Es gab letztes Jahr Sicherheitsupdates die u.a. auch Nintex Probleme gemacht haben. Das ist aber ziemlich gut dokumentiert was da zu tun ist.

Heißt aber letztlich das ihr vermutlich schon eine ganze Weile keine Updates mehr installiert hattet…

„Von den Attacken ist Microsofts eigenes Cloudangebot nicht betroffen"…

ein Schelm der Arges dabei denkt 😆

Ist der SharePoint 2013 (Foundation) auch von diesen Schwachstellen betroffen?

Ich fürchte ja.

…"Note: older versions (SharePoint Server 2010/2013) will remain vulnerable with no patch expected and therefore must be isolated or decommissioned."… (https://research.eye.security/sharepoint-under-siege/)

Gute Frage. Klar, er ist komplett raus aus dem Support und interessiert somit den Anbieter nicht im geringsten, dennoch laufen sicher noch tausende Installationen, weil man die ja nicht so leicht abschaltet, wenn man sie fleißig verwendet hat (und funktionieren tut's ja noch, nicht wahr?).

Selbst 2010er laufen bestimmt noch etliche (mit Server 2008 entsprechend drunter), ist ja nur fürs Intranet…

Das ist eben so das grundsätzliche Problem: wenn man fleißig war und die Software tatsächlich in Betrieb hatte, hat man beim Supportende ein großes Problem an der Hand. Einfach Datenbank an den neuen SharePoint hängen geht ja leider nicht.