Ich bin ja nicht täglich bei Frank Zöchling auf seiner Webseite "Frankys Web" unterwegs, hatte ihn aber in der Blog-Roll verlinkt. Blog-Leser Markus W. hat mich gerade per Mail kontaktiert (danke dafür) und darauf hingewiesen, dass die Webseite "sehr merkwürdig" daher komme. Ich habe es gleich mal getestet, in der Tat gibt es da eine sehr merkwürdige Vorschaltseite, und wenn man sich weiter durchklickt und bestätigt, kein Roboter zu sein, erscheint eine (Fake) Malware-Warnung. Ergänzung: Frank hat sich gemeldet, das Problem behoben.

Ich bin ja nicht täglich bei Frank Zöchling auf seiner Webseite "Frankys Web" unterwegs, hatte ihn aber in der Blog-Roll verlinkt. Blog-Leser Markus W. hat mich gerade per Mail kontaktiert (danke dafür) und darauf hingewiesen, dass die Webseite "sehr merkwürdig" daher komme. Ich habe es gleich mal getestet, in der Tat gibt es da eine sehr merkwürdige Vorschaltseite, und wenn man sich weiter durchklickt und bestätigt, kein Roboter zu sein, erscheint eine (Fake) Malware-Warnung. Ergänzung: Frank hat sich gemeldet, das Problem behoben.

Ein Leserhinweis

Hier mal die Mail des Lesers als Screenshot, aus der ich ad-hoc nicht wirklich schlau wurde. Bing zeigt ein sehr merkwürdiges Bild, was Franks Webseite betrifft.

Schnell mal getestet

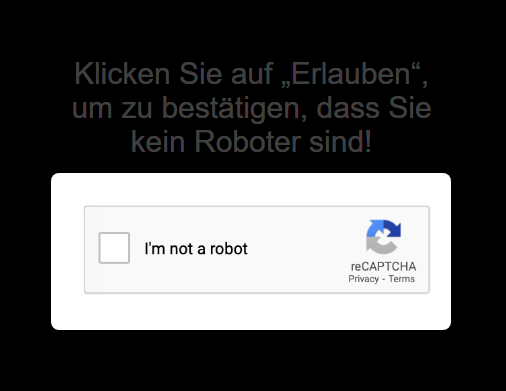

Ich habe dann die URL von Franks Webseite mal im Browser eingegeben und auch über Bing die Verlinkung mal aufrufen lassen. Sofort gab es eine Umleitung zu einer obskuren URL, die mich entweder auf nachfolgende Abfrage, in der ich gleich mehrfach bestätigen sollte, dass ich kein Roboter sei. War aber keine der Seiten wie Cloudflare etc. zur DDOS-Protection, sondern eine obskure URL

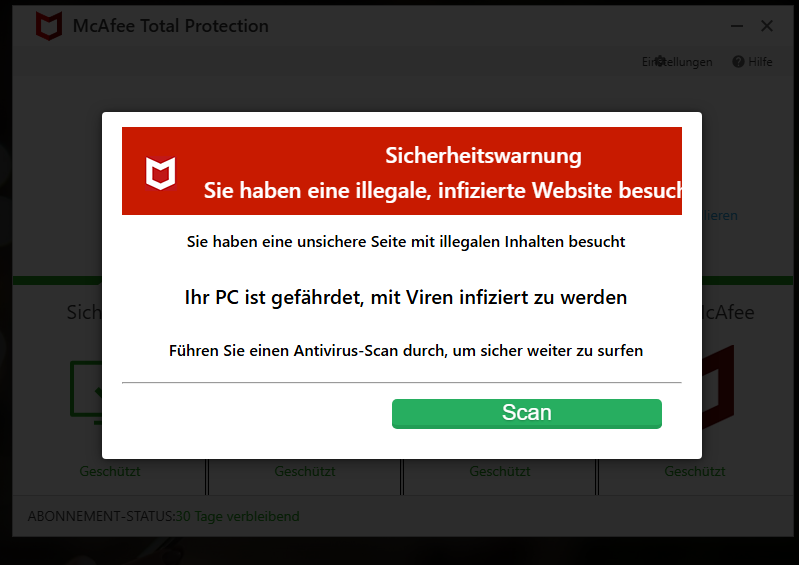

Bei einigen meiner Aufrufe kam im Anschluss eine Fake-Virenwarnung, angeblich von McAfee Total Security – die aber anhand der URL *ttps://minterapnerrot.com/click.php… als Fake zu identifizieren war.

Ich war also auf eine Fake-Seite umgeleitet worden, die mir eine Infektion vorgaukeln wollte und sogar zur Vollbildanzeige umschaltete – ließ sich aber über die ESC-Taste abriegeln. Habe die Seite dann im Browser geschlossen.

Nur kurzfristige Umleitung – wohl kein Hack

Später wurde ich zu Seiten wie opera.com umgeleitet – andere Leser bestätigen in den Kommentaren unten eine Umleitung zu Alibaba. Da arbeitete also eine "Besucherweiche", die einen Zwangs-Redirect der Besucher vornahm.

Nachdem ich die URL von Franks Seite mehrfach aufgerufen habe, wird mir diese wieder "sauber" angezeigt. Sieht mir wie eine gekaperte Hauptseite (möglicherweise über böswillige Werbeanzeigen aus). Unterseiten auf Artikel, die ich in Suchmaschinen gefunden habe, wurde sauber aufgerufen.

Ich habe Frank nun direkt auf X per Direktnachricht kontaktiert und auf das Problem hingewiesen. Gleichzeitig habe ich die Verlinkung in der Blog-Roll bis zur Klärung deaktiviert.

Mögliche Erklärung: Werbung entgleist

Ergänzung: In den nachfolgenden Kommentaren wird meine obige Beschreibung bestätigt oder von anderen Lesern negiert. Aktuell (16:30 Uhr) bekomme ich auch nur noch, wie erwartet, Franks-Webseite angezeigt. Der obige Effekt ist also weg. Beim ersten Aufruf der Hauptseite wurde seine Webseite aber durch eine Google-Vignette überlagert.

Damit wird für mich vieles klar. Dieses Verhalten spricht für eine "unsaubere Anzeige", die über Google AdSense (als Vignette) in seinen Blog eingespielt wurde. Durch die bei Google AdSense bei vielen Webseiten standardmäßig zugelassenen Vignette-Anzeigen kann eine böswillige Anzeige-Kampagne genau den oben skizzierten Effekt verursachen.

Ergänzung: Ich hatte Frank direkt kontaktiert und er hat sich bei mir zurück gemeldet, das ist Problem behoben. Wie von mir vermutet, lag es an einem Werbeanbieter, der inzwischen deaktiviert wurde. Hat etwas gedauert, da Frank in Urlaub und zudem etwas lädiert ist – wie er im Artikel FrankysWeb Redirect Problem offen legt.

Weitere Informationen

Da ich hier im Blog selbst über Werbung monetarisiere, noch einige Erläuterungen. Persönlich bin ich wie ein Schießhund bei Google AdSense hinterher, solche Anzeigeformate wie Vignette oder Overlay-Anzeige, die sich über den Seiteninhalt legen, zu unterbinden.

Vor Jahren hatte mir Google in AdSense schon mal Vignetten und Autoanzeigen automatisch erneut zugelassen und meine Einstellungen überschrieben. Das ist aber seit langem nicht mehr passiert und ich habe es seinerzeit schnell gemerkt.

Es gibt aktuell nur die "Footer-Anzeige" am unteren Rand als Overlay in den unteren paar Zentimetern des Browserfensters, die aber über AdExchange kommt und am unteren Browserfenster verankert ist (die Anzeige symplr sollte rechts zu sehen sein und ein Ausblenden ermöglichen).

Seit dem Wochenende hatte ich einige Werbeanzeigen bemerkt, die kurzfristig eingeblendet wurden, und die den Content überlagerten. Die lassen sich ebenfalls über eine Schaltfläche schließen, sind von mir aber unerwünscht. Ich habe meinem Werbevermarkter symplr die Infos geschickt, der dieses Werbenetzwerk jetzt gesperrt hat. Das Verhalten sollte eigentlich nicht auftreten, da ich alle Einstellungen in AdSense und AdExchange für Overlay-Anzeigen und Vignetten sperren lasse.

Allerdings herrscht aktuell wohl "Sommerloch", die Werbeumsätze rauschen in den "Keller", und es kommt womöglich zum Missbrauch der Werbenetzwerke durch "krumme Methoden".

Da ich nach wie vor "etwas nach vorne denke", sitze ich gerade dabei, auf einen neuen Werbepartner umzustellen, und die Google Werbenetzwerke komplett (bis auf den englischsprachigen IT-Blog) komplett zu kicken. Stattdessen kommt ein deutscher Werbevermarkter in den Blogs zum Zuge, der konkrete Werbekampagnen für mich fährt. Sofern das klappt, wie ich es mir vorstelle, werde ich am 1. Oktober 2025 den "Schalter umlegen" (hat vertragliche Gründe).

Sollte gleich mehrere Vorteile haben: Ich kann höchstwahrscheinlich die Zahl der Anzeigen pro Seite reduzieren, erhalte stabilere Umsätze, löse mich vom US-Google-Werbeuniversum und vermeide die oben skizzierten potentiellen Probleme.

Wie gesagt, aktuell starte ich mit Testblogs mit der Umstellung (bin durch meinen "Unfall" am letzten Dienstag mit umgeknicktem Fuß leider etwas lädiert, so dass der Vorgang stockt) und will zum 1. Oktober 2025 mit der Umstellung durch sein. Ohne den obigen Vorfall wollte ich diese Information erst zum betreffenden Datum geben. Mehr Details folgen zu gegebener Zeit.

MVP: 2013 – 2016

MVP: 2013 – 2016

Bei mir nicht.

Gerade aufgerufen (www.frankysweb.de), kommt ohne Vorschalteseite und ohne Warnung.

Browser: FF 141.0.3.

Die beschriebenen Symptome lassen auf einen Hack schliessen.

Wichtig zu wissen: Nicht immer alle Aufrufe werden bei solchen Hacks direkt weitergeleitet, manche setzen erstmal Cookies, manche gehen nach User Agents oder IP-Bereichen, manche zufällig…

jep. ist mir auch so bekannt.

die Webseite wertet den referrer aus und leitet nur die erste Anfrage von einer IP um, und auch nur, wenn die über Google kommt.

IP Adresse ändern, cookies löschen und erneut über Google aufrufen, dann kommt die Umleitung wieder!

das verhalten ist gewollt und soll ein "scheint wieder in Ordnung zu sein" hervorrufen

Wieso wird betont, dass es "nur" die Werbung und kein Hack war?

Für den Nutzer ist egal auf welchem genauen Weg er sich bei Seitenaufruf potentiell Malware einfängt. Ein Angreifer nutzte erfolgreich eine Lücke, die der Seitenanbieter sogar absichtlich eingebaut hatte.

Ein "Hack" ist das Ausnutzen von Dingen die so nicht geplant waren: Damit war es ein Hack!

Es war allerhöchstens kein Einbruch auf dem eigenen Server des Anbieters 😉. DER Unterschied betrifft aber eigentlich nur dem Aufwand den der Seitenbetreiber hat – er muss keinen Server neu aufsetzen.

Bei mir nicht nachvollziehbar

Habe genau heute einen Kollegen ein alten Blog-Eintrag zeigen wollen:

https://www.frankysweb.de/einfache-massnahmen-fuer-mehr-sicherheit-im-ad-teil-3-admin-tiers/

Sofort wird man nach AliExpress umgeleitet. Über interne Umwege hat man wieder Zugriff auf den Blogeintrag. Hauptseite ging bei mir, die Suche auch. Allerdings über die Suche ging der Link für diesen Teil-3-Blogeintrag nicht. Wenn ich aber in Teil-2 drin war, konnte ich über den Link am Ende des Blogs drauf zugreifen.

Sieht mir danach aus, als wenn Hacker die Links geändert haben. Das Verhalten kenne ich von anderen Angriffen. Schade schade…

Bei mir nicht.

Gerade den Link angeklickt, kommt direkt zum Blogeintrag.

Dann hat der Provider, oder Franky selbst, sehr schnell und gut reagiert.

Ich weiß allerdings auch nicht, wie lange das Problem nun da war.

Beachtet bitte meine nachträglichen Erklärungen – war ja Work in Progress – bevor wild spekuliert wird. Danke.

Kann ich auch nicht bestätigen, bei mir funktioniert die Seite.

Habe mich auch mal durchgeklickt und keine suspekte Verlinkung gefunden.

Bei den typischen WP-Hacks wird der Referrer ausgeweret. Wer direkt aufruft (wie der Site-Admin), wird nicht belästigt, wer via Suchmaschine kommt, schon. Wir haben sowas viel bereinigt.

Klappt auch mit Direktlink nicht, direkt die Weiterleitung auf irgendwelchen Popup Unsinn (Stand 16.50).

Ist mir heute auch aufgefallen. Wollte mich heute vormittag bzgl. der Exchange-Updates informieren. Da sah noch alles normal aus.

Heute Nachmittag habe ich die Seite aktualisiert und wurde von der Firewall mit einer Warnung begrüßt. Die Seite hat wohl auf einen Pedelec-Shop gelinkt.

Eine im Beitrag beschriebene Werbeanzeige mit Umschaltung auf so einen "Antivirenscan" hatte ich vor einiger Zeit mal in den Bing-News gefunden. Statt der gewünschten Nachricht sach ich ein komplettes Overlay, welches mich darum bat, einen Antivirenscan durch zu führen. Die News habe ich übrigens vom Windowseigenen Newsfenster rechts unten in der Startseite angeklickt. Dies passierte nur einmal und dann nie wieder. Früher kamen so manipulierte Werbeinblendungen häufiger mal vor. Aber auch da war es selten. Ist halt, wenn der Werbetreibende seine eigenen Scripte hochladen darf.

Franky hat seit Tagen nix neues gepostet – Urlaub?

Heute morgen und in den letzten Tagen war die Seite ok, aber(!):

Die Seite ist ok, wenn man die mit hohen Datenschutzeinstellungen im FF an surft. Macht man das nicht, ist es eine Werbekatastrophe und das ist schon seit Monaten so…

Die Erklärung das da Werbung "entgleist" ist, dürfte also gut möglich sein.

Günther kennt das Problem ja selbst mit der Werbung.

Die Werbeindustrie ist aber doch auch selbst schuld. Werbung fühlt sich doch an wie: Von Geisteskranken für Geisteskranke. Hier mit Filtern zu arbeiten ist reine Notwehr zum Erhalt der eigenen körperlichen und geistigen Gesundheit. Speziell im Web gibt es halt Webformate wo man denkt: Jetzt am besten jenes mit den Schuldigen machen und dann aber – Stop – gibt Mecker mit dem StGB.

@Günter: Zu Weihnachten gibt es wieder eine Spende für deinen Blog, aber der Werbeblocker bleibt aktiv ;) Alternativ bringe ich dir gerne mal zusätzlich zwei/drei Flaschen Wein vorbei – so weit weg wohnst du nicht ;)

In diesem Fall ist nicht nur Werbung "entgleist", das Problem liegt tiefer.

Klicke ich auf der Seite den Button "Englisch", passieren die merkwürdigsten Dinge.

Mal Virenwarnung, mal durch uBlock gesperrt.

Es kommt aktuell bei manchen Seiten-Aufrufen statt des WordPress HTML einfach nur Code wie dieser zurück, in einem script Tag, ohne weiteres HTML aussenrum:

window.location.replace("hXXps://6dyjzzto.manufactually.my.id/help/?11401609141076"); window.location.href="hXXps://6dyjzzto.manufactually.my.id/help/?11401609141076";Dabei wird ein Cookie _redirect_ mit einer Zahl gesetzt, und ein Cookie partner_ ebenso.

Diese WordPress Installation ist definitiv gehackt.

Alleine nur ein Anzeigen-Hijacking ist das nicht.

Danke für die Analyse – ich schätze, Frank kommt irgendwann hier vorbei – ich habe ihn benachrichtigt und auch den Link zum Artikel gepostet.

Es sollte eine Warnung an den Beginn des Artikels, die Seite derzeit selbst nicht aufzurufen, sonst handelt man sich über die Redirect Ketten ggf. Malware ein.

Ist das wirklich so? Ich habe gewisse Probleme zu erkennen, ob dort WordPress gehackt wurde und ob Malware ausgespielt wird. Du kannst mir gerne die Analyse per E-Mail (steckt im Impressum) zukommen lassen. Dann trage ich es nach. Danke.

Analyse & Beleg inkl. Code-Zitat wurde bereits gepostet und leider wieder gelöscht.

Wenn die entspr. Expertise nicht gewünscht ist und lieber der "böse Werbeanzeige von Google" Narrativ aufrecht erhalten werden soll, nun das ist Ihre Entscheidung.

Von mir wurde bewusst nichts gelöscht – verstehe auch nicht "Wenn die entspr. Expertise nicht gewünscht ist". Vielleicht hat ein Filter im Blog angeschlagen – daher hatte ich den Hinweis auf direkte E-Mail gegeben. Ich lasse mich ja gerne überzeugen, hätte aber gerne etwas mehr Details, statt abwechselnd mit Webmasta und Anonym abgegebene Kommentare (lasse ich zwar zu, aber es fördert nicht gerade Transparenz im aktuellen Fall) zu sichten. Danke für das Verständnis.

PS: Ich habe jetzt Website Scans mit Virustotal, Sucuri & Co. laufen lassen – keiner meldet einen Fund.

Virustotal & Sucuri erkennen die meisten aktuell verwendeten WordPress Hacks erfahrungsgemäss nicht mehr.

Archiviert zur Beweisführung: http://archive.today/z4ZAK

Screenshot vollständiger Quelltext von WordPress ersetzt: https://i.postimg.cc/BnLqL5w8/hacked.png

danke, hilft mir ggf. weiter – wobei ich beim script-Code-Beispiel immer noch nicht sicher bin, ob das nicht die Aufzeichnung des eingeblendeten Popup-Fensters nach dem Redirekt war. Ich selbst hatte leider zu viele Aktivitäten (Beiträge in mehreren Blogs in der Schreibe) bei mir laufen, so dass ich nicht auf die Idee kam, die Entwicklerkonsole zu öffnen um mehr zu inspizieren.

Ich plädiere jetzt weiterhin für abwarten, bevor eine "Warnung" platziert wird. Wer den Artikel von mir abruft, weiß jetzt, dass was beobachtet wurde und im Busch war/ist. Wer den Artikel nicht abruft, der liest auch die Warnung nicht – "Katze in den Schwanz sich beißt".

Die URL-Zeile ist eindeutig und klar.

Meine Einschätzung und das Abwarten haben sich bewährt bzw. als richtig erwiesen. Auch durch "Die URL-Zeile ist eindeutig und klar." wird es nicht stichhaltiger (bitte nicht als Besserwisserei interpretieren, ich hatte es ja in den Vorkommentaren erklärt). Um die Diskussion am grünen Tisch zu beenden: Frank Zöchling hat sich inzwischen geäußert – siehe den Kommentar von Jens und mein Nachtrag im Artikeltext. Trotzdem danke an alle Leser, die versucht haben, zur Klärung beizutragen.

PS: Und ich denke, die Exchange Administratoren wissen, was sie an Frankys Web-Seiten haben.

Mit der Eingabe von view-source: mit einer URL wird der plain HTML-Code der URL geladen, nichts anderes. Es wird kein JavaScript ausgeführt. Es wurde auch keine Entwicklerkonsole verwendet. Stichhaltiger geht es nicht. Sowas abzustreiten, lässt Leser verwundert zurück.

Der Blogpost von Frank ist dagegen alles andere als stichhaltig. Soviel dazu.

gerade dein link, mit url scanner, siehst du ja das ein 302 move direct durchgeführt wird. mehr aber auch nicht.

Kann ich bestätigen. Habe ich dort auch in den Kommentaren eines Beitrages vermerkt. Scheint nicht alle betroffen zu haben. Seit ca. 1 Stunde ist aber wieder alles normal. Ich schätze es könnten schädliche Werbeanzeigen gewesen sein. Wenn ich in einer cleanen VM ohne Adblocker die Seite aufgerufen habe, wurde ich auf die selbe Virenscanner-Seite wie oben beschrieben weitergeleitet. Zuvor wurde dank Adblocker schlimmeres verhindert. Ich habe es auch an zwei unterschiedlichen Standorten und am Handy(sowohl WLAN als auch Mobilnetz) getestet mit gleichem Ergebnis.

Und dann muss man sowas hier lesen: https://www.bleepingcomputer.com/news/legal/mozilla-warns-germany-could-soon-declare-ad-blockers-illegal/

Entfernen Sie mal alle Cookies, die aktuell dort vorhandene Malware setzt Cookies _redirect_ und partner_ mit 24 h Laufzeit…

Habe ich schon gemacht. Auch an unterschiedlichen Geräten. Im Moment ist alles wieder normal.

Lässt sich hier nicht bestätigen. Ich habe hier den Inkognito-Mode probiert, Cookies gelöscht und die Seite im Tor sowie im Firefox erstmals besucht. Da kommt beim Aufruf jetzt sauber der Cookie-Banner der Seite und dann Werbung. Egal, ob ich direkt drauf gehe oder über Bing bzw. Google aufrufe.

Daher als Alarmismus "WordPress ist gehackt" bitte ohne Beweis in der Tasche stecken lassen. Es kann am Ende des Tages zutreffen, aber ich würde gerne ein paar Fakten mehr sehen (gilt speziell für @webmasta). Es ist schlimm genug, wenn der von mir skizzierte Mechanismus zugeschlagen hätte, da müssen wir nicht noch mehr mit Spekulationen drauf packen. Wer Insights hat, diese gerne zu mir. Danke.

Wichtig zu wissen: Nicht immer alle Aufrufe werden bei solchen Hacks direkt weitergeleitet, manche setzen erstmal Cookies, manche gehen nach User Agents oder IP-Bereichen, manche zufällig…

Quelle: Einschlägige Erfahrungen aus der Praxis.

Zu deinem Link zu Bleeping Computer sollte man die Ganze Geschichte samt Hintergrund kennen und beachten. Wenn AdBloc-Plus als nicht legal erklärt wird (wegen Copyright), das Verfahren läuft ja seit Jahren: Wer hindert die Leute uBlock zu verwenden?

Wer hindert die Leute für Sites "noscript" einzusetzen oder JavaScript abzuschalten – dann kommt bei den meisten Seiten keine Werbung mehr. Sehe das erst mal entspannt für die Leserschaft. Setzt das ein, was ihr meint, was am Besten für euch ist – und überlegt euch, wie ihr die Webseiten, die für euch relevant sind, am Leben erhaltet.

Geht mir nicht um borncity.com – ich kann jederzeit abschalten und die Rente genießen, möchte aber, solange ich hier Vollblut ackere (was ich gerne tue und als Privileg sehe, was – angesichts der Besucherzahlen – wohl auch immer noch Sinn macht), das nicht zum Nulltarif leisten ;-).

Wenn ein relevanter Seitenbetreiber einen sinnvollen Spendenlink hat, wie Borncity, dann spende ich auch mal was.

Mal schauen, wie es ab Oktober hier mit dem neuen Werbeanbieter aussieht, vielleicht kann man die Seite dann wieder ungeschützt aufrufen; es sei denn, ich sehe TEMU-Werbung (wie eben im Test), dann wird sofort wieder geblockt, ohne wenn und aber!

Es handelt sich hier nicht nur um eine "unsaubere Anzeige", die sich über Google AdSense eingeschlichen hat, das Problem liegt tiefer in WordPress.

Bitte den Artikel diesbzgl. noch etwas anpassen, Danke.

Beispiel archiviert: http://archive.today/z4ZAK

Ich muss dazu sagen, dass ausgespielte Werbung egal ob über Google oder irgendeinen anderen Anbieter schon seit Jahren mehr als nur grenzwertig ist. Da wundert es mich nicht, dass dann so etwas passiert. Bei diesem Blog hier habe ich meinen Werbeblocker deakiviert und auf einigen anderen Seiten, die ich regelmäßig besuche auch. Was ich da zu sehen bekomme, ist schon manchmal unterhalb der Gürtellinie. Da sind solche Seiten wie hausfrage.de mit dem Streuen von FUD bei Eigenheimbesitzern beüglich Solaranlagen noch fast harmlos. So lange die Werbenetzwerke und allen voran Google keine Überprüfung und Blockierung unlauterer Inhalte vornehmen, fürchte ich, dass es bei dem jetzigen Zustand bleiben wird.

Erklärung vom Betreiber persönlich:

https://www.frankysweb.de/frankysweb-redirect-problem/

Es war (natürlich) wieder die Reklame …

Redirects kamen hier auch noch nach diesem Blogpost des Betreibers, insbesondere wenn man via Google Suchergebnisliste auf neue noch nicht vorher geöffnete Seiten dort gegangen ist.

Aber der Betreiber weiss zumindest Bescheid, dass es Probleme gab/gibt, das ist das Wichtigste.

Das Problem scheint noch nicht (vollständig) behoben zu sein.

Beispiel: Erstes Suchergebnis mit „ site:frankysweb.de schannel archive" führt zu einer dubiosen Seite

Bei mir nicht.

Ich habe allerdings (selbstverständlich) JavaScript deaktiviert …

Kann ich hier bestätigen. Wenn man über Google dort hinkommt, tritt das Problem weiterhin sporadisch auf. Es liegt wie technisch bereits ausgeführt nicht an einem einzelnen Script einer Anzeige, die nachgeladen wird und dann weiterleiten würde, sondern der Redirect Code kommt statt der kompletten WordPress Seite. Einmal mit Profis…

Kannst du mögliche Auswirkungen beurteilen?

Was bedeutet es denn jetzt genau, denn Franky scheint ja selbst bei seinem Beitrag nicht absolut sicher zu sein, dass man sich dadurch kein malware eingefangen hat?

Ich war heute unglücklicherweise auf seiner Seite und wurde auf die Amazon Seite weitergeleitet, sehe aber jetzt im Verlauf eine merkwürdige andere Seite die bei Scans auf Virustotal von 2 Scannern positiv geprüft wird.

Was sagt dir a) Virustotal genau zur URL und was sagt b)ein Virenscanner bei deinem Client?

BitDefender und G-Data melden die URL als Malware, Fortinet als Spam.

Schien vorher bereits als Spam erkannt worden zu sein von Fortinet, denn erst nach Rescan kamen BitDefender und G-Data mit Malware Meldung auf Virustotal.

Lokaler Virenscanner und ein URL Filter haben heute Mittag nicht angeschlagen, sehe an der Konsole vom Virenscanner auch keine Incident Meldung.

Lasse gerade ein Full Scan mit MSERT durchführen die noch läuft.

Die Anbieter brauchen immer etwas Zeit. Es wird nicht aktiv der Inhalt geprüft.

Der Scan mit MSERT war sauber, bei Virustotal kamen zwei weitere Anbieter dazu die bei der Seite Alarm schlagen.

Mir erging es am Samstag (16.08.2025, 17:44:09) ähnlich:

Ich hatte mittels Suchmaschine einen Artikel auf der Seite recherchiert, wollte ihn öffnen und schon meldete sich die Sophos Endpoint Protection (Web-Protection), dass sie den Zugriff auf veloped[.]benidad[.]shop gesperrt hätte. Glück gehabt. Ich würde auch vermuten, dass es sich eher um ein fundamentaleres Problem handelt…

Wäre ja von Frank nicht schlecht, darzustellen, wann es genau zu Veränderungen kam. Klingt bisher wie ab Wochenende, aber wann genau, sollte ja aus den Logs hervor gehen und welche url Verlinkungen statt fanden.

Sehen wir dann in ein paar Tagen/Wochen… wenn wieder Datensätze im Darknet verhöckert werden ;-P

Steht jedenfall erstmal auf der Sperrliste…die Seite.

Das ist einer der Gründe, warum ich mich bei der Auswahl der Technik bei meinem Blog explizit gegen die gängigen Platzhirsche wie WordPress, Joomla & Co entschieden habe und zum Static Page Generator Hugo gegriffen habe. Hugo in Kombination mit Git und GitOps Workflows, die es mir von überall ermöglichen, damit zu arbeiten – auch mit mehreren zuammen, wenn es denn sein soll und was zum Beispiel bei Nachfragen oder dem Abstimmen/Redigieren des einen oder anderen Beitrages mit den Jeweiligen vereinzelt auch passiert ist.

Dazu noch meine Präferenz: Keine Javascripts, Keine 3rd Party Aufrufe, nichts was zu einem potentiellen Sicherheitsrisiko für andere werden könnte. Und nichts, was ich selbst als Besucher einer Seite für mich sehen will.

Das schliesst jede Art von Werbung mit irgendwelchen Werbebannern und auch jeder Verwertung mit einem Zählpixel aus.

Dem kann ich nur zustimmen! WordPress ist in meinen Augen auch nicht mehr beherrschbar. Viel zu aufgebläht, da sieht kein Otto-Normal-Nutzer durch, geschweige lässt sich von außen einschätzen was das CMS tut. Dazu noch haufenweise Plugins, Themes, welche undurchsichtig arbeiten. Auch das Einbinden von externen Quellen stellt immer ein Risiko dar.

Was mich wunder, wieso der Hoster nicht angesprungen ist. Die haben doch oftmals ihre Server auch unter Beobachtung, zumindest im Shared-Hosting-Bereich.