[English]Das Katz-und-Maus-Spiel ist vorbei – meine Befürchtungen haben sich bestätigt. Die Tage dauernde "Wartung" (Maintenance) der AnyDesk-Webseiten geht auf einen Cyberangriff zurück. Die Produktionssysteme von AnyDesk wurden gehackt. Alle AnyDesk-Software ist als kompromittiert anzusehen. Nachdem das BSI eine mit einer Sperre versehene Warnung an KRITIS-Anwender verschickt hat, liegt mir von AnyDesk der Inzidenz-Report vor. Nachfolgend packe ich mal alle Informationen, die ich inzwischen habe, in einen Beitrag zusammen.

[English]Das Katz-und-Maus-Spiel ist vorbei – meine Befürchtungen haben sich bestätigt. Die Tage dauernde "Wartung" (Maintenance) der AnyDesk-Webseiten geht auf einen Cyberangriff zurück. Die Produktionssysteme von AnyDesk wurden gehackt. Alle AnyDesk-Software ist als kompromittiert anzusehen. Nachdem das BSI eine mit einer Sperre versehene Warnung an KRITIS-Anwender verschickt hat, liegt mir von AnyDesk der Inzidenz-Report vor. Nachfolgend packe ich mal alle Informationen, die ich inzwischen habe, in einen Beitrag zusammen.

Die Vorgeschichte

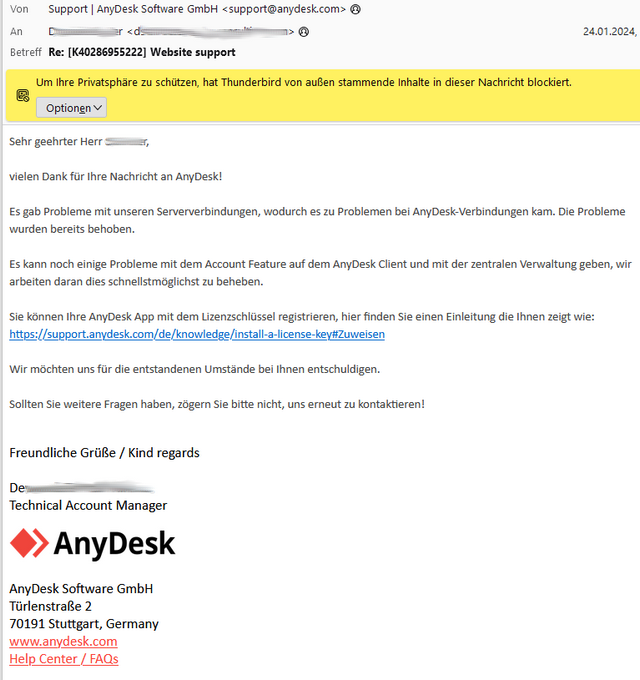

Zum 25. Januar 2024 hatte sich ein Leser bei mir gemeldet und über ständige "Störungen" bei der Fernwartungssoftware AnyDesk beklagt. Der Leser konnte so ab dem 20. Januar 2024 keine Verbindungen mehr aufbauen. Zudem wurden plötzlich keine Lizenz-Keys mehr akzeptiert. Der AnyDesk-Support gab nur an, dass es "momentan Probleme mit den Server-Verbindungen" gab.

Ich hatte den Fall im Blog-Beitrag Störung bei AnyDesk, jemand betroffen? aufgegriffen, aber von meiner Blog-Leserschaft die Rückmeldung in der Art "nix bemerkt, gehen Sie weiter, nix zu sehen" bekommen. Ab dem 30. Januar 2024 war aber der Webauftritt von AnyDesk im Maintenance-Mode und nicht mehr erreichbar.

Wer oder was ist AnyDesk?

Bei AnyDesk handelt es sich um einen Anbieter, der eine Fernwartungssoftware unter gleichem Namen anbietet. Das Produkt wurde von ehemaligen TeamViewer-Mitarbeitern entwickelt und galt lange als Alternative zu diesem Produkt. AnyDesk wird von vielen Firmen eingesetzt, insgesamt spricht der Anbieter von 170.000 Kunden. Dabei werden auch Namen wie 7-Eleven, Comcast, Samsung, MIT, NVIDIA, SIEMENS und die Vereinten Nationen genannt. Zudem ist AnyDesk in einigen Produkten integriert.

Erste Hinweise auf einen Hack

Auf Grund eines kryptischen Hinweises aus einer anonymen Quelle, AnyDesk nicht mehr in kritischen Umgebungen einzusetzen, hatte ich im Blog im Beitrag AnyDesk und die Störungen: Es ist womöglich was im Busch am 1. Februar 2024 die Frage nach einem Hack gestellt. In den letzten zwei Tagen tröpfelten dann die Bruchstücke aus verschiedenen Quellen bei mir ein, dass da was dran sei.

Vor allem stellte sich heraus, dass AnyDesk laut Changelog zum 29. Januar 2024 die für die digitale Signierung der AnyDesk-Client-Version 8.0.8 verwendeten Zertifikate ausgetauscht hatte.

Eine BSI-Warnung mit Sperre

Was ich auch herausgefunden hatte: Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hatte die Woche eine Warnung an den Kreis der Betreiber kritischer Infrastrukturen verschickt, diese aber mit einer TLP-Klassifizierung versehen, so dass nur ein sehr kleiner Personenkreis diese einsehen und keinesfalls teilen durfte. Hinweise zur TLP-Klassifizierung finden sich hier, meinen Informationen nach war das Dokument mit TLP:AMBER+STRICT eingestuft – ich kenne den Inhalt bis heute nicht – wusste aber, dass es einen Hack gegeben habe, bei dem Schlüssel abgeflossen waren.

AnyDesk bestätigt erfolgreichen Cyberangriff

In einem mit von AnyDesk zugesagten und vor wenigen Stunden per Mail zugeschickten "Inzidenz-Report" wird meine Vermutung, dass es einen Cyberangriff gegeben habe, bestätigt. Der kurze Inzidenz-Report ist hier in Englisch abrufbar. AnyDesk bestätigt, dass nach Hinweisen auf einen Vorfall in einigen der eigenen Systeme eine Sicherheitsüberprüfung durchgeführt wurde. Dabei fanden sich Hinweise auf kompromittierte Produktionssysteme.

Vorfall Ende Januar 2024?

Der Inzidenz-Report enthält keine Datumsangaben, meinen Informationen nach wurde diese Überprüfung wohl am 29. oder 30. Januar 2024 eingeleitet, was mit dem Start der Maintenance-Phase zum 30. Januar 2024 korrespondiert. Von AnyDesk heißt es, dass man sofort einen Abhilfe- und Reaktionsplan aktiviert habe, an dem die Cybersicherheitsexperten von CrowdStrike beteiligt waren.

Maintenance abgeschlossen, Behörden informiert

Weiterhin heißt es im Report, dass der Sanierungsplan erfolgreich abgeschlossen wurde. Die zuständigen Behörden seien benachrichtigt worden und das Unternehmen arbeite eng mit den Behörden zusammen. Das Unternehmen dementiert, dass es sich bei diesem Vorfall um eine Infektion mit Ransomware handelt. Das muss dann zur oben erwähnten BSI-Warnung mit der "TLP:AMBER+STRICT" Sperre geführt haben, was die Brisanz des Vorfalls unterstreicht.

Zertifikate und Passwörter widerrufen

AnyDesk hat in Folge dann alle sicherheitsrelevanten Zertifikate widerrufen, und die Systeme seien, soweit erforderlich, repariert oder ersetzt worden, heißt es weiter. Das erklärt den tagelangen Wartungsmodus der Systeme. Das bisherige Code Signing-Zertifikat für AnyDesk-Binärdateien soll nun in Kürze widerrufen werden, und AnyDesk habe bereits damit begonnen, dieses durch ein neues zu ersetzen, schreibt der Anbieter.

Das bestätigt die Beobachtung, dass die AnyDesk-Client-Version 8.0.8 vom 29. Januar 2024 mit einem neuen Zertifikat signiert wurde. Die Kollegen von Bleeping Computer, mit denen ich gestern noch in Kontakt stand, haben in diesem Artikel das verwendete alte und neue Zertifikat benannt.

Nutzerpasswörter sollen geändert werden

Im Inzidenz-Report schreibt AnyDesk "Als Vorsichtsmaßnahme haben wir alle Passwörter für unser Webportal my.anydesk.com widerrufen und empfehlen den Benutzern, ihre Passwörter zu ändern, wenn sie dieselben Anmeldedaten an anderer Stelle verwenden." Diesen Hinweise hatte ich gestern bereits verklausuliert hier im Blog gegeben und geraten, die Fernwartungssoftware vorerst nicht mehr einzusetzen.

Keine Hinweise auf Ausnutzung?

AnyDesk schreibt zu diesem Vorfall, dass man bislang keine Hinweise darauf habe, dass Endgeräte betroffen seien. Man könne bestätigen, dass die Situation unter Kontrolle ist und AnyDesk sicher genutzt werden kann. Anwender sollen sicherstellen, dass sie die neueste Version mit dem neuen Code Signing-Zertifikat verwenden. Die Integrität und das Vertrauen in unsere Produkte sei für den Anbieter von größter Bedeutung und man nehme diese Situation sehr ernst, heißt es weiter.

AnyDesk schreibt abschließend, dass die Systeme so konzipiert seien, dass sie keine privaten Schlüssel, Sicherheits-Tokens oder Passwörter speichern, die ausgenutzt werden könnten, um eine Verbindung zu Endbenutzergeräten herzustellen.

Informationsdeckel bis zum Schluss

So weit die Verlautbarungen von AnyDesk, die mit am 2. Februar 2024 gegen 22:44 Uhr per Mail zugingen – da hat man den ganzen Tag dran gefeilt, denn mir war bereits am Morgen dieses Tages ein Gespräch mit dessen CEO zugesagt worden. Beim telefonischen Kontakt mit dem BSI-Pressesprecher vom Vormittag des 2.2.2024 wollte mir dieser nicht mal bestätigen, wann die Information an die Öffentlichkeit geht. In Teil 2 möchte ich einige Informationen aufbereiten, die ich aus diversen Quellen erhalten habe und das Ganze etwas in einen Gesamtkontext stellen.

Ergänzung: In Teil 8 gibt es weitere offizielle Informationen – und die Erkenntnis, dass die französischen Sicherheitsbehörden die für Deutschland klassifizierten BSI-Informationen ungefiltert an die Öffentlichkeit weitergeben.

Artikelreihe:

AnyDesk wurde im Januar 2024 gehackt, Produktionssysteme betroffen – Teil 1

AnyDesk-Hack Undercover – weitere Informationen und Gedanken – Teil 2

AnyDesk-Hack Undercover – Verdachtsfälle und mehr – Teil 3

AnyDesk-Hack Undercover – Zugangsdaten zum Verkauf angeboten – Teil 4

AnyDesk-Hack – Eine Nachlese – Teil 5

AnyDesk-Hack – Nachlese der BSI-Meldung – Teil 6

AnyDesk-Hack – Hinweise zum Zertifikatstausch bei Customs-Clients 7.x – Teil 7

AnyDesk-Hack – Weitere Informationen vom 5. Februar 2024 -Teil 8

AnyDesk-Hack bereits zum 20. Dezember 2023 bemerkt? – Teil 9

AnyDesk-Hack zum Dezember 2023 bestätigt; Altes Zertifikat zurückgerufen – Teil 10

AnyDesk-Hack: Revoke-Chaos bei alten Zertifikaten? – Teil 11

AnyDesk-Hack: Es gibt wohl neu signierte Clients; wie sind eure Erfahrungen? – Teil 12

Ähnliche Artikel:

Störung bei AnyDesk, jemand betroffen?

AnyDesk und die Störungen: Es ist womöglich was im Busch

Leidiges Thema AnyDesk, die Lizenzen und deren 7.1-Client …

AnyDesk-Probleme: Stellungnahme des Herstellers und weitere Insights

Nach AnyDesk Ärger nun RustDesk offline?

MVP: 2013 – 2016

MVP: 2013 – 2016

Das mit der Geheimnistürkei verstehe ich nicht.

Es ist doch passiert,man kann es nicht mehr ändern.

Ich kann verstehen, das man,wenn man beschließt ab Montag die Förderung der EV zu stoppen, dies nicht schon eine Woche an Teile der Bevölkerung bekannt gibt, die daraus unfairen Profit ziehen könnten.

Vielleicht auch, wenn man einen falschen Alarm wie damals bei den Birkelnudeln vermeiden will,ja.

Oder wenn man sieht,dass Russland unglaubliche viele Kräfte nach Kaliningrad verlegt, das GPS über Polen stillgelegt wurde, russische Schiffe ohne Kennung da Rum tuckern.

Aber das ein Cyber Angriff so geheim gehalten werden muss?

Wenn da jemand 2 Glas Zynakali in den Trinkwasser Behälter einer Stadt kippen könnte ist das ähnlich schlimm. Das würde doch auch nicht geheim gehaltenen weil es die Bevölkerung verunsichern könnte?

Dafür muss es doch eine Begründung geben,oder ist das willkürlich möglich?

Gegen Kasperski würde ja auch gewarnt. Einfach nur so. Vor einer Backup Software nicht, obwohl die wohl auch Entwickler in Moskau hatten.

kann mir wer das erklären?

Ich plane noch einen Folgeartikel – musste heute Nacht einfach mal einige Stunden schlafen und werde mich jetzt auch wieder ins Bett hauen. Es gibt noch einige Informationen, die ich zusammen trage. Wie es ausschaut, hat sich das BSI keinen Gefallen mit der AMBER-STRICT Kategorisierung der Warnung. Es scheinen wohl private Schlüssel entwendet worden zu sein – und bei mir tröpfeln erste Information ein, dass Zugriffe auf AnyDesk-Instanzen sowie Betrugsversuche stattfinden. Diejenigen, die die Schlüssel entwendeten und die Produktionssysteme kompromittierten, haben das sicher nicht zum Spaß gemacht.

Das Timing ist mal wieder perfekt! Freigabe der Infos spät an einem Freitag Abend. Die meisten Anydesk-Kunden werden erst am Montag davon erfahren. Der Angreifer hat jetzt übers Wochenende noch viel Zeit, seinen Vorsprung zu nutzen.

Pau1: Das mit der "Geheimnistürkei"

na das ist mal ein gelungener Vertipper

* Daumen hoch * gefällt mir * lach *

Klasse :-)

… und das auch: "Rum tuckern"

es wurde geheim gehalten, weil jemand Nachteile zieht… oder weil man erfahren würde, das der Hack ggf. aus den USA Stammen kann… man kann es formulieren wie man es möchte… mein Resümee… diese Softwareschmiede kommt mir nicht mehr so schnell ins Haus! Der Rest ist eigentlich egal.

PS… Kaspersky wurde auf Vermutungen so eingestuft… nicht auf Tatsachen!

und warum crowdStrike drin steckt… Frage ich mich auch… egal… BSI hat es leider auch vermasselt…. denn meiner Meinung nach ist es nichts schlimmeres wenn eine Firma offiziell gehackt worden ist … aber hier scheinen höhere Interessen betroffen zu sein.

Es ist ja schon ein GAU wenn eine solche Software kompromittiert wurde. Anscheinend waren auch die Proxies im Netz betroffen

Über diese laufen p2p Sessions. Zwar verschlüsselt, aber wenn diese Schlüssel in fremden Hände geraten waren? Manche Dienstleister haben Zugriff auf hunderte Maschinen, können sich direkt "remote" ins entfernte Netzwerk klemmen. Das ist alles schlimm, aber lässt sich doch durch geheimhalten nicht verhindern?

Das ist die Frage, Die Schlüssel sowie die Identifikation sollten eigentlich nur am Engerät vorliegen. Kent man bei Anydesk, geht der Schlüssel verloren kann er nicht wieder hergestellt werden und die ID geht lost. Diese Schlüssel sollen ja nach Angabe die PCs nicht verlassen!

Konnten Passwörter durch den Einfall auf Proxy's gesnifft werden ist das eine andere Geschichte, denn ich hoffe ja doch, das man nicht das gleiche Passwort für das Portal und die Remote-PCs verwendet!

Und wer garantiert dafür, das es in der Software nicht eine Hintertür mit "Generalschlüssel" gibt? Gerade hinsichtlich der Interessen vieler Staatlicher stellen (nicht nur EU-Staaten) … Auch wenn es 'ne deutsche Firma sein mag, wollen die ihr Produkt doch sicher auch in aller Welt verkaufen.

Vielleicht bin ich bei so etwas ein wenig zu kritisch, aber wie heißt es doch: "man hat schon Pferde Kotzen sehen" …

Es lebe ein effektives Endpointmanagement. Wir haben seit den frühen Morgenstunden sämtliche Anydesk Apps deinstalliert und per blacklisting deren Ausführung verhindert. Selbst wenn jetzt nur deren interne System betroffen waren und Kundensysteme nicht betroffen sind, ist Anydesk bei uns aufgrund der mangelhaften Transparenz raus.

Vielen Dank an Sherlock Born für die Recherche und erholsamen Nachholschlaf 😉

Kleiner Tipp – ich sehe Flöhe husten – beobachtet sehr genau eure Kundensysteme. Wenn ich mich sortiert habe, schreibe ich noch Teil 2 mit meinen Erkenntnissen und einigen Vermutungen.

Bezüglich Flöhe Husten wäre interessant, ob der Zugriffsschutz (Beschränkung auf ID's oder Namen) der ja lokal am Client eingerichtet ist umgangen werden konnte.

Ich könnte mir schon vorstellen, dass es theoretisch möglich wäre… Die Liste müsste ja nur ausgelesen werden, schon könnte man eine erlaubte ID vortäuschen.

Als jemand der beruflich in einem Unternehmen im Energiesektor tätig ist, welches KRITIS zugeordnet wird, und meine Tätigkeit auch genau da angesiedelt ist, kann ich so viel sagen:

Das BSI hat niemanden im Energiesektor über AnyDesk informiert. UP KRITIS usw. kann man also getrost vergessen.

Einige Softwarehersteller nutzen AnyDesk für Wartung/Support. Stellenweise dann auch recht "alte" Versionen. Wir haben das zwar so eingerichtet, dass AnyDesk nur läuft wenn erforderlich (muss aktiv von einer von drei berechtigten Person gestartet werden) und ist nicht dauerhaft aktiv. Das muss natürlich nichts heißen und kann genauso die Kompromittierung zur Folge haben.

Das BSI hält es für wichtiger jeden Tag über irgendwelche "hochprofessionell ausgeführte" "Cyberangriffe" auf Gemeinden, Ämter, Klinken usw. zu berichten. Nicht zu vergessen die Sonderbeiträge zur Ukraine, weil die für uns deutsche ITler so immens wichtig sind!

Fast jeden Tag gibt es vom BSI Berichte über Ivanti, Citrix, Atlassian, F5, Cisco usw.

Berichte über Sicherheitslücken noch und nöcher… so kann man seine Zeit natürlich auch verplempern. Lieber über Sicherheitslücken berichten, als mal klipp und klar zu sagen, Produkte von diesen Firmen nicht mehr einzusetzen bzw. es mitunter gleich ganz zu verbieten!

Man bekommt den Eindruck, manche eigentlich mögliche grundsätzlichere Aussagen von dort, die eine Diskussion zu völliger Abhängigkeit des Staates und der Wirtschaft von Firmen in Drittstaaten verursachen könnten, sind dort (politisch) nicht erwünscht.

Ok, dann arbeite ich in einem anderen Energiesektor wie du. Wir haben die Meldung erhalten und entsprechend den internen Vorgaben behandelt.

Ev. hast du nicht die Freigabe oder ihr seit laut rechtlicher Definition kein KRITIS?

Beim Rest volle Zustimmung von mir. Sind halt auch nur ne verwaltende Behörde. Mehr können die nicht. SzA hat wunderbar gezeigt was da.für Leute arbeiten. Keine Ahnung was sie selbst beschlossen haben.

Ja, von einigen der Schwellwerte die für die vollständige Einstufung als KRITIS herangezogen werden, sind wir weit entfernt.

Nur, sind wir mal ehrlich.

Sind die Menschen, die von einem kleinen oder mittlerem Stadtwerk versorgt werden, anders zu behandeln als irgendwelche Metropolen wo die Stadtwerke hundertausende Menschen versorgen?

Hi,

keines Falls. Wir betreuen auch mittlere und kleine Stadtwerke. Ab der Einführung eines ISMSes ist mal voll im Fokus des BSIs und bekommt die Infos.

Wenn man kein ISMS hat, ist meist der Grund das man so klein ist das die sparte Strom nur von Hand geschalten wird, oder die Verantwortlichen gar nicht wissen das sie sowas haben müssen solange ihnen das Netz gehört (Wenn ein Element in Strom oder Gas per IT gesteuert oder für kritische Schalthandlungen überwacht werden muss, ist man bei ISMS mit dabei).

Aber ja, das hat mich hier auch echt genervt das hier so ein Geheimnis daraus gemacht wurde.

Zu deinem ersten Satz: Ich hänge nicht in den BSI-Benachrichtigungen. Aber Telefonat von gestern mit, nennen wir ihn Mr. X. Es ging um das Thema, dass AnyDesk kompromittiert worden sein könnte und Mr. X hatte mir seine Beobachtung mitgeteilt. So im Gespräch erwähnte ich, dass es eine BSI-Info an KRITIS-Stellen geben muss. Mr. X: "Habe ich noch nichts mitbekommen, aber ich bin KRITIS, ich schaue mal nach." 10 Minuten später klingelte mein Telefon "Ähm, ich habe die Benachrichtigung gesehen, darf aber nicht drüber sprechen, ist eine Nachricht mit TLP-Klassifizierung AMBER-Strict – das bekommt nur ein kleiner Kreis zu sehen". Von anderen Quellen weiß ich, dass einige sehen konnten, dass es was gab, aber die Meldung nicht öffnen konnten (da geschützt). Das ist als sehr restriktiv gehandhabt worden.

Da wir u.a. Mitglied im UP KRITIS sind, haben wir vom BSI für die Informationen, welche die AMBER und höher Klassifizierung haben wir ein Kennwort, mit dem wir derartige Informationen sichten können. Das Kennwort ist schlicht nur zum öffnen der passwortgeschützen PDF oder eines weiterhin angefügten ZIP-Archvis.

Wir haben in den letzten zwei Wochen keine einzige Information vom BSI mit AMBER-Klassifizierung erhalten. Ausschließlich GREEN und das ist das was ich oben mit Ivanti usw. genannt habe.

Ich stelle nicht in Abrede das irgendwer die Informationen zu AnyDesk vom BSI erhalten hat. Unser Unternehmen, ein lokales Stadtwerk (Gas, Strom, Fernwärme), hat eben nichts erhalten. Kann ja auch sein, dass die Informationsverteilung beim BSI einfach fehlerhaft ist.

Schon seltsam – ich kann es nicht werten – aber es gab mehrere Quellen, die rumdrucksten "es gibt was, ich darf nicht drüber reden".

"Herr Lehrer, herr Lehrer, ich weiß was, ich weiß was. Darf darüber aber nicht reden."

Ich vertrete da den Standpunkt: Raus damit oder Mund ganz zu lassen!

Ich kann mir grundsätzlich ausmalen, was das BSI für Informationen verteilt hat. Erstmal nur oberflächliches, dass es einen Vorfall gab. Mitunter in einer weiteren Version dann ein paar weitere Details. Da stehen tendenziell zum bisherigen Zeitpunkt keine konkreten Fakten drin. Also nichts "streng vertauliches". Kann mich natürlich auch irren.

Jetz mal langsam bitte. Es ist vollkommen nachvollziehbar, dass das BSI restriktiv mit den Informationen umgeht. Das war mal relaxter aber es haben sich viel zu viele einfach unprofessionell verhalten. Neben dem geleakten Bericht von Bitterfeld des BSI und dem geleakten Bericht der SW-IT gab es auch schon Flachpappen, die klassifizierte BSI-Meldungen regelmäßig auf VirusTotal hochgeladen haben um die zu "prüfen". Da waren diese dann für Bezahlkunden und Dienste zu lesen.

IT ist eben immer noch überwiegend ne Veranstaltung auf Hobbyisten-Niveau. Wer setzt ernsthaft sowas wie TeamViewer oder Anydesk ein, nur damit der Admin bequem ausm Garten irgendwo seine IT "managen" kann.

Ich erwarte hier vom BSI nicht mit allen Details konfrontiert zu werden.

Was man erwarten kann ist, dass man ALLE Mitglieder des UP KRITIS informiert. Da reicht es schon zu informieren, dass es einen Vorfall gab die Leute Ihre Zugangsinformationen ändern und die eigenen Netzwerke versträrkt auf verdächtige Aktivitäten überwachen und ggfs. empfehlen vorerst auf die Nutzung zu verzichten.

Sollte nicht zu viel verlangt sein!

Solch eine Vorgehensweise muss im Interesse ALLER sein.

Solche Software wie Teamviewer und AnyDesk nicht in KRITIS Umgebungen einzusetzen ist im Interesse ALLER. Es gibt nicht ein einziges sinnvolles und glaubwürdiges Argument für den Einsatz einer Software solcher Art.

Zu Deinem letzten Absatz: Du willst nicht wissen, wie viele IT Dienstleister über eines der beiden genannten Programme die gesamte Wartung und Pflege der kompletten Infrastruktur der Kundschaft durchführen. Übrigens ohne jede Einschränkung, wer sich denn da nun überhaupt hinverbinden darf und so weiter.

Wie schon Helldunkel angemerkt hat, haben wir (lokale Stadtwerke), die als "[TLP:AMBER+STRICT]" markierte Mail, jedenfalls Anfang dieser Woche bekommen und entsprechend reagiert, da unser Softwarehaus mit Anydesk arbeitet.

Hallo Frank,

die Mail kam erst am 29.01.2024, war aber im PDF mit Kennwort gesichert.

Glückskeks

Der Staat und seine Behörden …

Die leiden genauso unter dem Fachkräfteproblem wie jedes Unternehmen. Wir "älteren" Erinnern uns doch alle noch gut an unsere ersten Kontakte mit IT in der Schule – oder? Da hatte man Glück, wenn man später nochmal was in einer (technischen) Ausbildung von gesehen oder gehört hat. Im Elektrobereich war die SPS (Speicher Programmierbare Steuerung) damals up2date… und das war's. Wer nicht privat Interesse an Computern hatte, musste sich auch nicht mit "so etwas" auseinandersetzen. Ganz davon abgesehen, das das vor 20 bis 40 Jahren eine signifikante Geldfrage war. Solche Technik konnte sich längst nicht jeder leisten. Und selber zusammen Löten war ja nun auch eher so'n Ding für absolute Freaks und eben nicht Massentauglich.

Tja – und da wundert man sich heute über den selber gemachten Fachkräftemangel. Wie sieht denn wohl die IT-Ausbildung in den Schulen heute aus, in Deutschland? Da hat sich wohl nur punktuell was verändert, aber nicht in der Breite, wie man ja sieht und immer wieder berichtet wird in den Medien.

Die "IT-Ausbildung" in der Schule beschränkt sich auch in 2023/2024 noch immer auf blind schreiben in Word, die Erstellung von Präsentationen in Powerpoint und der Nutzung von Excel ganz am Rande. Ich nenne das zwar Schulung in Microsoft-Produkten, aber ich bin da vielleicht nicht wirklich objektiv genug für eine klare Einschätzung.

Dann bist du nicht im Verteiler oder hast nicht die Freigabe. Das BSI hat definitiv informiert, am Montag.

Wie ich zuvor schon schrieb ist das Stadtwerk wo ich arbeite im UP KRITIS.

Dem muß ich widersprechen. Die Warnung kam am Montag.

"Tödliches Glatteis – oder bewusster Fehlalarm? Die Rationalität des Alarmismus | Prof. Dr. Rieck"

Vielleicht ist das eine Sicht dabei, warum das BSI da so einen Zirkus macht?

Und man kann die Zeit überbrücken,…

Interessant das BSI war vorinformiert (amber), jetzt ist es auch durch den Hersteller offiziell für Alle veröffentlicht und auf der öffentlichen BSI Infoseite steht dazu: Nichts!

Wäre ja nicht das erste Mal, dass eine CERT-Meldung (irrtümlich) auf borncity.com verlinkt ;-).

Lest die Meldungen genau und beachtet wie (über) spezifisch sie teilweise sind.

Watzlawik: "Man kann nicht nicht-kommunizieren"

Wenn ich mal phantasiere, dass den Angreifern Zugriff auf die Proxy gelungen sein könnte.

Diese Proxy sollen wenn möglich Client und Hotline per P2P verbinden. Sollte die Firewall des Clients keinen P2P zulassen, dann geht der Traffic ebend über den Proxy. Der Proxy hat normalerweise keinen Schlüssel für den Datenstrom. Das sagt Anydesk ja auch, ohne aber diese Server explizit zu erwähnen.

Der Urvater Teamviewer hat angeblich über 200 solcher Proxy weltweit verteilt.

Es waren teilweise keine neuen Sitzungen möglich.

Lizenzen wurden wohl auch nicht mehr akzeptiert, man war quasi gesperrt, wenn ich mir die Brocken zusammenreime. Würden meine Schlüssel zu diesen Proxy abhanden gekommen sein, dann würde ich diese Proxy so weit möglich y ganz schnell abschalten, um weitere Schäden zu vermeiden.

Aber das ist natürlich nur meine kirre Laien-Phantasie aus dem was gesagt wurde und aus dem was nicht gesagt wurde und hat wahrscheinlich nichts mit dem realen Geschehen zu tun.

So etwas ließe sich durch vernünftige Informationen vermeiden.

Das ist auch für das Gesundheitswesen, das mit E-Rezept und Konnektoren kämpft, ein Thema. Die Compugroup setzt fast ausschließlich auf Anydesk – wenn auch mit eigenen Servern abseits der öffentlichen. Aber die digitale Signatur dürfte bei den Clients dann auch ungültig werden. (Wenn nicht durch die CGM signiert) Aber gerade auch das aktuelle Konnektor-Update für die hauseigene Kocobox sorgte und sorgt für massive Probleme mit Kartenterminals von Cherry, die nur durch Fernsteuerungssitzungen mit dem Kunden behoben werden können.

…stimme ich zu.

Wir sind Kunde bei einem größeren Unternehmen für Endpoint Managementsysteme. Die vertreiben anydesk neuerdings als Remote Support Lösung. Auf Nachfrage wusste man dort gestern noch nichts von dem Thema.

Ich habe heute Morgen nochmal angefragt :)

Generell haben wir bis auf weiteres jegliche Ausführung von anydesk auf unseren Systemen unterbunden. Mal sehen was da noch kommt.

Wie immer vielen Dank für die frühzeitigen Infos Günter!

Ich muss auch mal einen Großen Dank an Günter aussprechen.

Als deine ersten Nachrichten am Donnerstag kamen, haben wir schon direkt angefangen den Traffic in der Firewall zu blocken und die paar Geräte bei uns rauszusuchen, die Anydesk installiert hatten. Eigentlich alles nur Notebooks die im HomeOffice eingesetzt wurden.

Deinstallationsskripte liefen dann quasi auch direkt los.

Nirgendwo anders konnte man zu diesem Zeitpunkt irgendwas an Infos oder Bedenken lesen.

Was machen wir denn nur, wenn Du lieber Günter, in deinen verdienten Ruhestand wechselst? ;-)

+1 Christian.

1000 Dank an Günter für seine Mühen.

Ohne den Günter sind wir dann eh lost. Wird sehr schwierig werden in seine Fußstapfen zu treten. Ich kenne nichts vergleichbares im deutschsprachigen WWW Raum.

Nochmal: ein FETTES DANKE an Dich Günter

Da schließe ich mich mal an! Können nur alle zusammen mit Günter in den Ruhestand um dann Ruhe vor den Problemen zu haben.

…schließe mich dem an.

Interessant wäre inwiefern die onPrem Lösung von AnyDesk betroffen sind, die rein nur im internen Netz erreichbar sind.

Hat hierzu schon jemand was in Erfahrung bringen können?

Für die OnPrem gibt es zum aktuellen Stand auch gar keine Updates.

Ich habe nur eine Aussage über Dritte "selbst gehostet nicht betroffen – nur Cloud" – angeblich aufgeschnappt von einem AnyDesk-Techniker bei einem Kunden. Aber …

gehe mal davon aus, dass ihr im Zweifelsfall betroffen seid – ich schreibe gerade – ich habe inzwischen einen Fall, wo der Client infiziert war. Details folgen.

Danke Günter für die schnelle Antwort, der Client in der onPrem Variante ist ja noch in V7, für diese gab es das letzte Jahr auch kein Update mehr.

So wie sich das in deinen Worten spiegelt sind die nicht erst seit gestern aktiv, ich ahne Böses.

Wir haben onPrem vorübergehend unerreichbar gemacht, bis alles klarer ist. Vielleicht ist momentan ein alter Client ein besserer Client? :)

Hier mal meine (übertriebenen) Denkrichtungen bis dahin.

Variante B, das wäre schlecht:

– KRITIS Meldung ist Vertragspflicht, aber ansonsten ist die oberste Prämisse die Geschäftsschädigungsvermeidung und wird wegen dem Standort sogar von Behörden gestützt (verschwör, verschwör).

– Zertifikatswechsel ist nötig geworden, weil wahrscheinlich geworden ist, dass Build Prozesse mit entführten Daten von Angreifern durchgeführt werden könnten und in Umlauf kämen.

– Öffentliche Außenkommunikation wird unterdrückt, um zu verschleiern. Darum auch keine Warnungen bei Anmeldemasken, keinen technisch erzwungenen Update-Prozess, kein Warnbanner auf den Hauptseiten, nur ein Minimaleintrag im Changelog in Englisch und einen Incident Response Artikel, der nicht über die Navigation erreichbar ist.

Variante A, das wäre schön:

– KRITIS Meldung ist Vertragspflicht, unabhängig vom Impact, darum auch Geheimhaltung bis Auswirkungen durchgeklärt sind.

– Zertifikatswechsel ist vielleicht Notfallplan-Standardmaßnahme und keine Reaktion auf beweisware Kompromittierung von Build-Prozessen.

– Schlechte Außenkommunikation ist vielleicht bis jetzt bedingt berechtigt durch Abwägungen von Geschäftsschäden durch Fehlinterpretation. Das Krisenmanagement ist überfordert oder muss sortiert fortfahren.

Ich tendiere zu Variante A, handle aber bis zur Klärung nach Variante B.

Als stand heute Morgen gab es es bei mir noch kein Zwang das Passwort zum AnyDesk Portal zu ändern. Dir Frage die sich jetzt stellt, ist unsere noch installierte AnyDesk Version 7.xx auch betroffen und kann gefahrlos eine neue individuelle Setupdatetei erstellt werden? + ist der Namensraum auch kompromittiert, eine Verbindung kann nur aufgebaut werden wenn das anfragend Gerät auch unseren Namensraum entspricht.

Das kann ich bestätigen.

Ich konnte mich problemlos am myAnydesk-Portal anmelden.

(Da hat niemand irgend ein Passwort zurückgesetzt…)

Kann ich auch bestätigen, das alte Passwort ging ohne Probleme an dem Anydeskportal.

wir haben die AMBER+STRICT Meldung am 29.01. von BSI erhalten.

Ist mies für andere, aber man darf das wirklich nicht weitergeben da man ansonsten nur noch CLEAR Freigabe erhält und somit z.B. Verträge nicht mehr bedienen darf…

persönliche Meinung: Ich habe noch nie etwas von anydesk gehalten! zu viele Ausfälle, schlechte Bedienbarkeit im allgemeinen, zu viele Bugs. Immer auf das Bauchgefühl hören…

Mich würde interessieren, ob in dieser Amber und Strict Meldung Handlungs Anweisungen (Passwort ändern, nicht mehr nutzen, updaten auf 8.0.8, …) drin standen?

Auch ich konnte mich mit alten Passwort anmelden. Da stimmt doch hinten und vorne was nicht

Wie sollst Du das Passwort denn ändern, wenn Du mit dem alten nicht rein kommst?

gibt es da eine "Passwort vergessen" Funktion?

Hallo,

auch ich kann bestätigen, dass die alten Passwörter nach wie vor funktioniert haben – zumindest für my.andesk "I". Wir haben nie auf "II" migriert.

Jedenfalls haben wir die Passwörter und den "Sharedsecret Code" für MFA zurückgesetzt und neu erstellen lassen.

Die Clients waren schon am 29.01. alle auf 8.0.8 mit neuen Code-signing-Zertifikat.

Mal sehen, was noch kommt.

Für meine Kollegen die gerade arbeiten müssen, es tut mit leid für Euch, aber Top wie Ihr reagiert! Auch einen herzlichen Dank an Günter für seine unermüdliche Arbeit und Detektive Arbeit! Du darfst nicht in Rente, Du bist die Quelle von vielen :-) . Verstehe bis heute nicht, warum einige Dich als Verschwörungstheoretiker sehen. Bisher hattest Du immer Recht. Besonders katastrophal finde ich diese nervige Geheimniskrämerei. Verstehen kann ich Sie auch nicht. Egal ob Kritis oder Arschig, jeder hat ein Recht auf Informationen oder? Oder ist das vielleicht schon eine Diktatur?

Wenn die blöden der Menschen einfach mal zusammen halten würde und offen teilen, dann könnte man auch zusammen was bewegen und sich gegenseitig sogar unterstützen. Die Tendenz wie es so oft generell läuft ist zum Haareraufen :-/

…und was ist mit der Informationspflicht an die Betroffenen gemäß DSG-VO ?

Ich bin Kunde von Anydesk und habe keinerlei Infos erhalten – gar nichts.

Bei uns ist im my Anydesk Portal nicht mal der Download des 8.0.8 Custom Clients möglich. Server wirft nur einen 500er.

Der Fehler kommt, wenn die Version nicht zur Verfügung steht, trotz Ergänzung durch die Code Zeile im Client. Eine eindeutige Fehlermeldung wäre da sinnvoller

überlastet?

Vielleicht darum die Geheimnisstuerei?

Dann hätten die Kritis Betriebe ja das Update leichter bekommen können, als wenn der Server geheist oder geborncitied würde?

Die passwortänderungsanfrage kommt nur auf myanydesk 2 nicht auf 1 .

Bei uns ist im Portal für den Custom Client auch nur Version 8.0.6 erhältlich. Das habe ich beim Support schon lange kritisiert. Die Versionen sind im Gegensatz zu öffentlichen Downloads nie aktuell. Wir hatten auch Probleme, dass Clients nach dem Update von 7.1.15 nicht mehr in der Lizenz waren. Abhilfe brachte das Löschen von 2 Verzeichnissen auf jedem Endgerät.

tolle Arbeit Herr Born… da ich aufmerksamer Leser deines Blogs bin, habe ich frühzeitig alle anydesk Version auf der kundenseite von mir entfernt… und durch pcvisit ersetzt… danke noch mal dass du so hartnäckig an dem Thema dran geblieben bist…

Glücklicherweise nutze ich Anydesk nur für den Support auf Clients, die Software ist nirgends installiert und wird nur bei Bedarf von Kunden gestartet…

Unglaublich finde ich allerdings die Iformationspolitik von Anydesk. Bis heute habe ich von Anydesk keinerlei Informationen zu diesem Vorfall bekommen.

Es scheint, als müsste ich mir eine Alternative suchen, denn wenn Anydesk es nicht für nötig hält, seine zahlenden Kunden über so einen Vorfall zu informieren, dann ist das indiskutabel!

Hallo Herr Born,

ich arbeite in einem kleinen Unternehmen, in dem wir AnyDesk hauptsächlich für den Kundensupport nutzen.

Passwörter für den unbeaufsichtigten Zugriff bei den Kunden ist nicht eingerichtet, die Kunden müssen immernoch jede Verbindungsanfrage manuell annehmen.

Diese ganzen Schlüssel, Passwörter und Zertifikate – könnten Sie vielleicht für jene, die nicht in dieser Materie Profis sind, einfach erläutern wo der Hauptnerv dieses Hacks sitzt und welche Art von Kompromitierung hier in oben genannten Szenario geschehen kann?

Die Intransparenz finde ich auch sehr schade, wir kamen immer gut mit Anydesk zurecht, auch wenn der Support in den letzten Monaten echt mies war.

Vielen Dank im Voraus

"wir kamen immer gut zurecht" beisst sich mit "der Support war mies". Wenn erste Aussage wahr, dann zweite Aussage unwahr. Wer gut mit etwas zurecht kommt, benötigt keinen Support.

Offensichtlich ist AnyDesk als Hersteller hier auch nicht wirklich daran interessiert, allen Nutzern der Produkte ausreichend transparente Informationen zukommen zu lassen, um eine entsprechende Einschätzung selbst vornehmen zu können.

Es gibt da also gleich zwei Gründe, das Produkt definitiv nicht mehr zu nutzen. Ohne jkedes wenn und aber.